MikroTik.

Apa yang boleh menjadi kompromi laman web berskala rendah didapati sebagai serangan cryptojack besar-besaran. Simon Kenin, seorang penyelidik keselamatan di Trustwave, baru saja kembali dari menyampaikan ceramah di RSA Asia 2018 mengenai penjenayah siber dan penggunaan cryptocurrency untuk aktiviti jahat. Sebut saja kebetulan tetapi segera setelah kembali ke pejabatnya, dia melihat lonjakan CoinHive yang sangat besar, dan setelah diperiksa lebih lanjut, dia mendapati ia berkaitan secara khusus dengan peranti rangkaian MikroTik dan sangat menyasarkan Brazil. Ketika Kenin menyelidiki lebih mendalam mengenai penyelidikan kejadian ini, dia mendapati bahawa lebih dari 70.000 peranti MikroTik dieksploitasi dalam serangan ini, jumlah yang sejak itu meningkat menjadi 200.000.

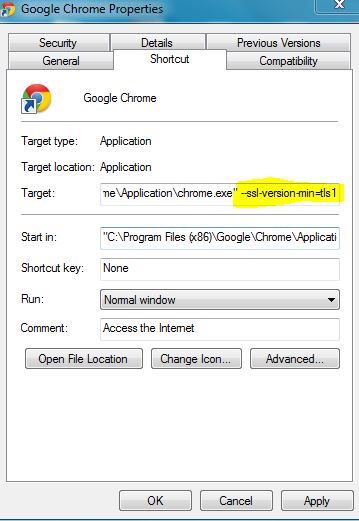

Pencarian Shodan pada peranti MikroTik di Brazil dengan CoinHive menghasilkan 70,000+ hasil. Simon Kenin / Trustwave

'Ini boleh menjadi kebetulan yang pelik, tetapi pada pemeriksaan lebih lanjut saya melihat bahawa semua peranti ini menggunakan sitekey CoinHive yang sama, yang bermaksud bahawa semuanya akhirnya menjadi milik satu entiti. Saya mencari kunci laman web CoinHive yang digunakan pada peranti tersebut, dan melihat bahawa penyerang memang menumpukan perhatian kepada Brazil. '

Pencarian Shodan di CoinHive sitekey menunjukkan bahawa semua eksploitasi menghasilkan penyerang yang sama. Simon Kenin / Trustwave

Kenin pada mulanya mengesyaki serangan itu sebagai eksploitasi sifar hari terhadap MikroTik, tetapi dia kemudian menyedari bahawa penyerang mengeksploitasi kerentanan yang diketahui pada penghala untuk melakukan aktiviti ini. Kerentanan ini didaftarkan, dan patch dikeluarkan pada 23 April untuk mengurangkan risiko keselamatannya tetapi seperti kebanyakan kemas kini seperti itu, pelepasan itu tidak diendahkan dan banyak penghala beroperasi pada firmware yang rentan. Kenin menemui beratus-ratus ribu penghala ketinggalan zaman di seluruh dunia, berpuluh-puluh ribu yang dia temui berada di Brazil.

Sebelumnya, kerentanan itu didapati memungkinkan pelaksanaan kod jahat jauh pada penghala. Serangan terbaru ini, bagaimanapun, berhasil mengambil langkah ini lebih jauh dengan menggunakan mekanisme ini untuk 'menyuntikkan skrip CoinHive ke setiap halaman web yang dikunjungi pengguna.' Kenin juga menyatakan bahawa penyerang menggunakan tiga taktik yang meningkatkan kekejaman serangan. Halaman ralat bersandarkan skrip CoinHive telah dibuat yang menjalankan skrip setiap kali pengguna menghadapi ralat semasa menyemak imbas. Selain itu, skrip memberi kesan kepada pengunjung ke laman web yang berbeza dengan atau tanpa router MikroTik (walaupun router adalah cara untuk menyuntik skrip ini di tempat pertama). Penyerang juga didapati menggunakan fail MiktoTik.php yang diprogramkan untuk menyuntikkan CoinHive ke setiap halaman html.

Oleh kerana banyak Penyedia Perkhidmatan Internet (ISP) menggunakan penghala MikroTik untuk menyediakan sambungan web secara besar-besaran untuk perusahaan, serangan ini dianggap sebagai ancaman tingkat tinggi yang tidak dibuat untuk menargetkan pengguna yang tidak curiga di rumah tetapi untuk membuang besar tamparan kepada syarikat dan syarikat besar. Lebih-lebih lagi penyerang memasang skrip 'u113.src' pada penghala yang membolehkannya memuat turun arahan dan kod lain kemudian. Ini membolehkan penggodam mengekalkan aliran akses melalui penghala dan menjalankan skrip alternatif siap sedia sekiranya kunci laman web asal disekat oleh CoinHive.

Sumber TrustWave