Maklumat Dahua dan Keselamatan. IFSEC Global

Ketika orang berpaling dari penjaga rumah fizikal, pegawai keselamatan, dan penjaga haiwan ke kamera keselamatan kamera litar tertutup (CCR) rakaman video digital (DVR), penggodam telah menemui kelemahan dalam teknologi lama yang memungkinkan pelanggaran akses ke akaun peranti pengawasan rumah yang dipasang yang boleh membahayakan pemilik. Dahua adalah firma teknologi keselamatan dan pengawasan utama yang menyediakan penyelesaian selamat terkini untuk menggantikan modul yang ketinggalan zaman menggunakan sambungan dan pemasangan kabel yang sudah ada. Nampaknya, ada kerentanan yang telah diketahui sejak tahun 2013 dalam perangkat DVR pengimejan keselamatan Dahua, yang mana kemas kini dikirim untuk peningkatan keselamatan, tetapi oleh kerana banyak pengguna belum memanfaatkan peningkatan percuma, ribuan peranti telah mempunyai bukti kelayakan akses mereka dicuri dan kini dilabel merah berisiko

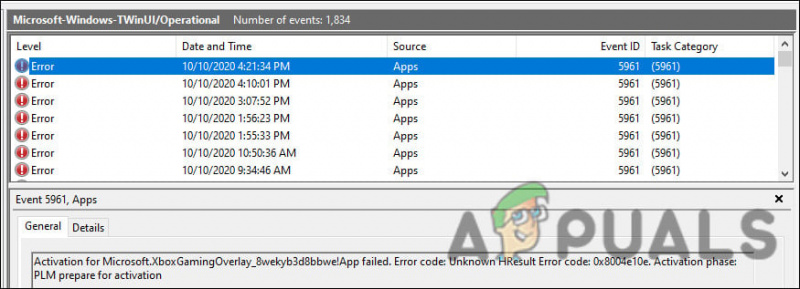

Eksploit itu diteliti dan ditulis secara mendalam sebelum disampaikan kepada umum. The lapor CVE-2013-6117, yang dijumpai dan diperincikan oleh Jake Reynolds menjelaskan bahawa eksploitasi bermula dengan penggodam memulakan protokol kawalan transmisi dengan peranti Dahua pada port 37777 untuk muatan. Atas permintaan ini, perangkat kemudian secara automatik mengirimkan kelayakan sistem nama domain dinamiknya yang kemudian dapat digunakan oleh peretas untuk mengakses perangkat dari jauh, mengusik kandungannya yang tersimpan, serta memanipulasi konfigurasinya. Sejak kerentanan dilaporkan, permintaan kemas kini dikirim tetapi kerana banyak pengguna memilih untuk menolak peningkatan, bukti kelayakan mereka telah dicuri dan kini tersedia di ZoomEye, mesin pencari yang menyimpan rekod maklumat yang diperoleh dari pelbagai peranti dan laman web dalam talian.

Enjin Carian ZoomEye Cyberspace. ICS ZoomEye

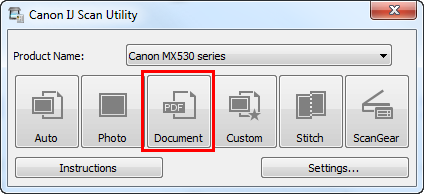

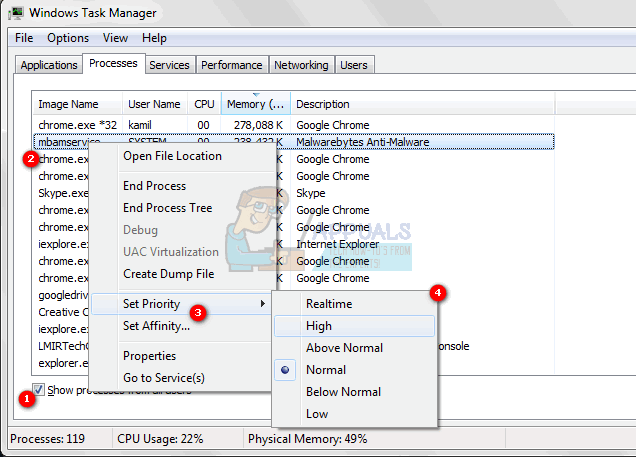

Peranti Dahua DVR beroperasi melalui port TCP 37777 di mana mereka menggunakan protokol binari mudah untuk mengakses sistem kamera DVR dari lokasi jauh di internet. Tidak ada proses dalam proses ini diperlukan pengesahan kelayakan yang mencukupi, seperti yang diharapkan dengan prosedur binari sekali. Ini adalah sambungan langsung ke port peranti dan membolehkan akses ke aliran rakaman semasa serta rakaman yang dirakam sebelumnya yang dapat dikendalikan dan dihapuskan dari jauh. ActiveX, PSS, iDMSS dan sejenisnya membolehkan penggodam memintas halaman log masuk minimum yang disediakan juga, yang kemudian membolehkan penggodam untuk menghantar permintaan yang tidak sah yang dapat melakukan segala-galanya daripada menghapus DVR untuk mengubah kelayakan akses. Dalam senario lain, penggodam dapat mengakses port TCP 37777 untuk mengukur firmware dan nombor siri DVR yang digunakan. Mengeksploitasi protokol binari sekali dalam yang berikut, dia dapat memperoleh maklumat e-mel, DDNS, dan FTP yang tersimpan di peranti. Maklumat ini dapat digunakan untuk mengikuti halaman masuk portal web akses jauh DVR dan kemudian penggodam dapat mengakses aliran dan rakaman menarik. Ini berlaku sekiranya penggodam tidak melampaui proses dan memotong halaman log masuk sepenuhnya seperti yang dinyatakan sebelumnya.

Halaman Log Masuk Web Jauh. Keselamatan Kedalaman

Melihat kepada catatan ZoomEye, jelas bahawa kerentanan ini telah dieksploitasi untuk mengakses ratusan ribu DVR dan mendapatkan bukti akses mereka untuk melihat jauh melalui portal web produk. Log beribu-ribu kata laluan disimpan dalam akses biasa di ZoomEye dan carian mudah kata laluan atau nama pengguna dapat mengembalikan jumlah klik yang sukar dipercayai. Mencari melalui data yang dikumpulkan, tidak menyenangkan untuk melihat bahawa kira-kira 14,000 orang memilih untuk menyimpan kata laluan mereka sebagai 'kata laluan' tetapi itu bukan masalah langsung yang menjadi perhatian dengan kerentanan ini. Dahua melepaskan kemas kini yang menambahkan tahap keselamatan lebih jauh untuk mencegah akses rakaman kamera yang tidak dibenarkan tetapi walaupun begitu, akses jarak jauh membuat keseluruhan proses agak mencurigakan kerana tidak ada batasan masa dan tempat untuk akses dan sama seperti pemiliknya boleh menggunakan kameranya dari jauh, penggodam yang berjaya mencuri kelayakan masuk juga boleh. Seperti yang dijelaskan di atas, mencuri itu tidak terlalu sukar dilakukan apabila semua peranti Dahua beroperasi pada port dan sambungan yang seragam.