Dropbox

Kerentanan suntikan rampasan DLL dan kelemahan pelaksanaan kod telah dijumpai dalam penyelesaian storan berasaskan awan: Dropbox. Kerentanan pertama kali ditemui awal minggu ini setelah didapati mempengaruhi versi Dropbox 54.5.90. Sejak itu, kerentanan telah dieksplorasi dan diteliti, sekarang membuatnya ke garis depan maklumat agar pengguna berhati-hati.

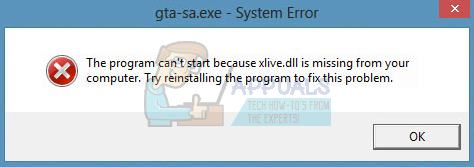

Menurut perincian eksploitasi yang diterbitkan oleh ZwX Security Researcher, kerentanan tersebut didapati ada di DropBox untuk Windows, dalam versi aplikasi 54.5.90 seperti yang dinyatakan sebelumnya. Kerentanan muncul dari lubang gelung dan perbezaan di 4 perpustakaan tertentu. Perpustakaan ini adalah: cryptbase.dll, CRYPTSP.dll, msimg32.dll, dan netapi32.dll. Kerentanan timbul dari kelonggaran di perpustakaan ini dan kembali memberi kesan dan menyebabkan kerusakan perpustakaan yang sama juga, mengakibatkan penarikan keseluruhan perkhidmatan cloud Dropbox.

Kerentanan dapat dimanfaatkan dari jauh. Ini memungkinkan penyerang jahat yang tidak disahkan untuk mengeksploitasi kerentanan pemuatan DLL dengan mengubah panggilan DLL yang dimaksudkan sehingga fail DLL yang dibuat secara jahat secara keliru dibuka dengan izin tinggi (seperti yang diberikan untuk fail DLL sistem). Pengguna yang perangkatnya mengalami eksploitasi ini tidak akan menyedarinya sehingga proses dieksploitasi untuk menyuntikkan perisian hasad ke dalam sistem. Suntikan dan pelaksanaan DLL berjalan di latar belakang tanpa memerlukan input pengguna untuk menjalankan kod sewenang-wenangnya.

Untuk menghasilkan semula kerentanan, bukti konsep menunjukkan bahawa pertama-tama fail DLL jahat mesti disatukan dan kemudian dinamakan semula untuk kelihatan seperti fail DLL Dropbox tradisional yang biasanya dipanggil oleh perkhidmatan dalam sistem. Seterusnya, fail ini mesti disalin ke folder Dropbox dalam pemacu Windows C di bawah Program Files. Setelah Dropbox dilancarkan dalam konteks ini, ia akan memanggil fail DLL dari nama yang dimanipulasi dan setelah fail jahat dijalankan di tempatnya dengan kekeliruan tajuk, kod pada DLL yang dibuat akan dijalankan, yang memungkinkan penyerang jarak jauh mengakses sistem untuk memuat turun dan menyebarkan perisian hasad.

Untuk mengatasi semua ini, sayangnya, belum ada langkah-langkah, teknik, atau kemas kini mitigasi yang diterbitkan oleh vendor hingga kini, namun kemas kini dapat dijangkakan tidak lama lagi kerana tahap kritikal terhadap risiko eksploitasi tersebut.

Teg kotak drop

![[FIX] Pendua Projektor tidak berfungsi](https://jf-balio.pt/img/how-tos/20/projector-duplicate-not-working.png)