Antaramuka MITMWEB. MITMProxy

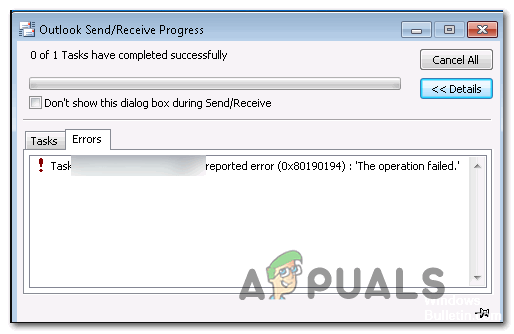

The CVE-2018-14505 label diberikan kepada kerentanan yang ditemui di antara muka pengguna berasaskan web Mitmproxy, mitmweb. Kerentanan pada awalnya dihadapi oleh Josef Gajdusek di Prague yang menjelaskan bahawa kekurangan perlindungan terhadap penolakan DNS di antara muka mitmweb dapat menyebabkan laman web berbahaya mengakses data atau menjalankan skrip Python sewenang-wenang pada sistem fail dengan menetapkan pilihan konfigurasi skrip.

Bukti konsep juga diberikan oleh Gajdusek untuk menunjukkan kemungkinan eksploitasi.

Bukti konsep ini didasarkan pada bukti konsep generik lain yang berkaitan erat oleh Travis Ormandy.

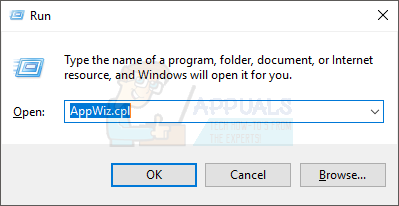

Nampaknya cara terbaik untuk segera mengatasi ini adalah dengan membuat pencocokan nama host '(localhost | d + . D + . D + . D +)' supaya pengguna dapat mengelakkan kerentanan mengembalikan DNS sementara dapat mengakses mitmweb dari hos lain juga. Penyelesaian yang lebih kekal memerlukan penggunaan penyelesaian gaya jupyter di mana antara muka web akan dilindungi kata laluan dan akan memberikan token akses ke panggilan webbrowser.open. Senarai putih berdasarkan header host juga dapat dilaksanakan untuk mencapai kesan yang sama yang membolehkan akses localhost atau alamat IP secara default. Penyokong ipv6 kod untuk meningkatkan perlindungan terhadap pemulihan DNS ditulis oleh pemaju mitmproxy dan pelajar PhD Maximilian Hils sebagai tindak balas kepada pendaftaran kerentanan ini dengan CVE MITER.