GrandCrab Ransomware v4.1.2. Makmal Malwarebytes

GrandCrab Ransomware memasang dirinya sendiri ke dalam sistem komputer hos melalui muat turun dalam talian yang menyamar, yang dilaporkan dalam bentuk penerimaan PDF, dan menyulitkan data tempatan pengguna dengan melaksanakan fail .gdcb dan .crab. Ransomware ini adalah perisian hasad yang paling meluas dan menggunakan Magnitude Exploit Kit untuk menyebarkan ke mangsanya. Versi terbaru GrandCrab Ransomware, versi 4.1.2, baru-baru ini ditemui, dan sebelum serangannya mendapat momentum, sebuah syarikat keselamatan siber Korea Selatan, AhnLab , telah mereplikasi string heksadesimal yang dijalankan pada sistem yang dikompromikan oleh GrandCrab ransomware 4.1.2, dan perusahaan telah merumuskannya untuk ada pada sistem yang tidak terpengaruh tanpa bahaya sehingga ketika ransomware memasuki sistem dan melaksanakan rentetan untuk mengenkripsi, itu adalah tertipu untuk berfikir bahawa komputer sudah dienkripsi dan dikompromikan (sudah dijangkiti, kononnya) dan jadi ransomware tidak menjalankan semula enkripsi yang sama yang akan menggandakan dan menghancurkan fail sepenuhnya.

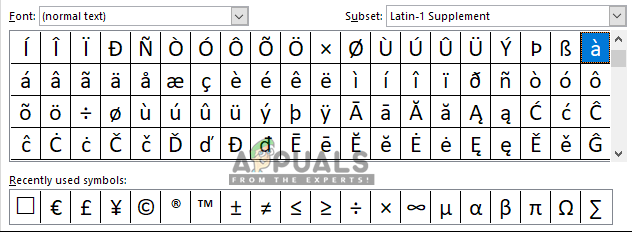

String heksadesimal yang dirumuskan oleh AhnLab membuat ID heksadesimal unik untuk sistem hosnya berdasarkan perincian host itu sendiri dan algoritma Salsa20 yang digunakan bersama. Salsa20 adalah simetri aliran berstruktur dengan panjang kunci 32 bait. Algoritma ini telah terbukti berjaya melawan banyak serangan dan jarang menjejaskan peranti hosnya ketika terdedah kepada penggodam yang berniat jahat. Cipher dikembangkan oleh Daniel J. Bernstein dan diserahkan kepada eStream untuk tujuan pembangunan. Kini digunakan dalam mekanisme pertempuran GrandCrab Ransomware v4.1.2 AhnLab.

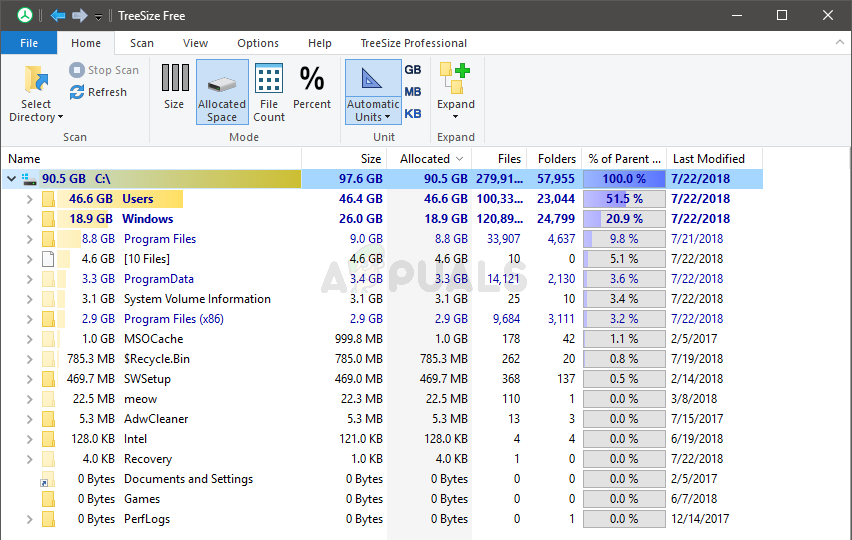

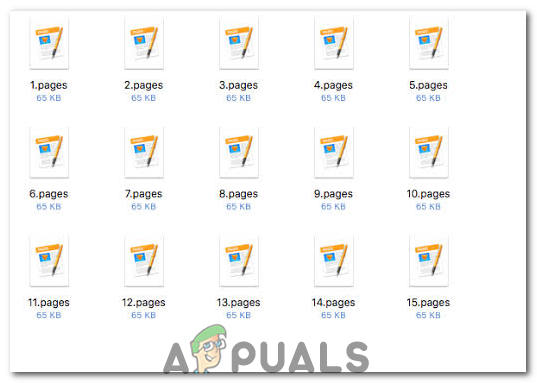

Aplikasi yang dirumuskan untuk menangkal GC v4.1.2 menyimpan fail kunci [hexadecimal-string] di lokasi yang berbeza berdasarkan sistem operasi Windows dari host. Di Windows XP, aplikasi disimpan di C: Documents and Settings All Users Application Data. Dalam versi Windows, Windows 7, 8 dan 10 yang lebih baru, aplikasi disimpan dalam C: ProgramData. Pada tahap ini, aplikasi hanya diharapkan berjaya menipu GrandCrab Ransomware v4.1.2. Itu belum diuji terhadap versi ransomware yang lebih lama, tetapi banyak yang mengesyaki bahawa jika fail dari aplikasi yang lebih baru dipadankan dengan kod pertempuran ransomware yang lebih tua, file tersebut dapat dibawa setara melalui backporting dan akan menjadi efisien dalam membuang serangan dari versi lama ransomware juga. Untuk menilai ancaman yang ditimbulkan oleh ransomware ini, Fortinet telah menerbitkan secara menyeluruh penyelidikan mengenai perkara itu, dan untuk melindungi dari ancaman tersebut, AhnLab telah menyediakan aplikasi mereka untuk dimuat turun secara percuma melalui pautan berikut Pautan 1 & Pautan 2 .

![[FIX] Masalah Kesambungan WiFi iOS dan iPadOS 14](https://jf-balio.pt/img/how-tos/59/ios-ipados-14-wifi-connectivity-issues.jpg)