Kembali pada tahun 2017, pasukan penyelidik di Google mendedahkan bahawa terdapat banyak kelemahan Dnsmasq (pakej perisian Sistem Nama Domain) yang menyediakan perkhidmatan penyelesaian nama DNS untuk menterjemahkan nama domain ke alamat IP yang sesuai untuk tujuan penyambungan. Kerana penemuan mereka, terdapat banyak perbahasan dalam talian. Panik dibuat dan semua jenis pengguna mula mencari pilihan untuk melindungi sistem mereka dari kerentanan Dnsmasq.

Perkataan jurutera Google yang tepat adalah:

menemui tiga kemungkinan pelaksanaan kod jarak jauh, satu kebocoran maklumat, dan tiga kerentanan penolakan perkhidmatan yang mempengaruhi versi terkini di pelayan git projek pada 5 September 2017

Dengan kata lain, jurutera itu bercakap mengenai pelanggaran maklumat peribadi. Sekiranya eksploitasi itu benar-benar dieksploitasi menggunakan semua alat, pengguna mungkin maklumat mereka bocor atau diakses tanpa kebenaran.

Apa itu Dnsmasq?

Dnsmasq sebenarnya adalah penghantar DNS. Ini adalah pelayan cache dan DHCP yang mempunyai banyak ciri lain juga. Menjadi hadir dalam pelbagai projek, ia adalah alat yang sangat popular. Menurut Google Blog, Dnsmasq menyediakan fungsi untuk pelayan seperti DNS dan DHCP . Juga, ini terlibat dalam iklan rangkaian dan iklan penghala. Dnsmasq digunakan dalam rangkaian persendirian dan juga rangkaian Internet terbuka.

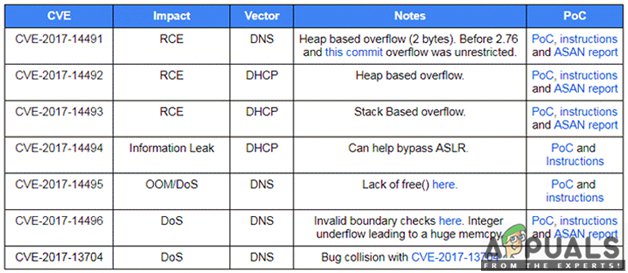

Pasukan di Google menemui tujuh masalah dalam penilaian keselamatan mereka. Setelah mereka menemui mereka, langkah seterusnya adalah untuk memeriksa kesan masalah ini dan bukti konsep untuk setiap isu.

Kerentanan Dnsmasq

Kerentanan Dnsmasq

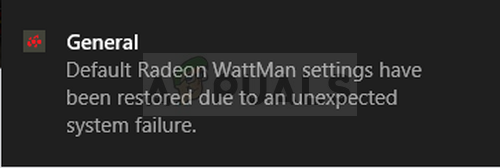

Terdapat kelemahan yang berbeza di Dnsmasq dan beberapa di antaranya dijelaskan. CVE-2017-14491 adalah kerentanan yang disebabkan oleh a limpahan timbunan . Ia dipicu ketika anda membuat permintaan DNS. Kerentanan lain, CVE-2017-14492 adalah disebabkan oleh Pelayan DHCP . Kerentanan lain yang disebabkan oleh sebab yang sama adalah CVE-2017-14493. Kedua-duanya disebabkan oleh ingatan yang berlebihan. Yang pertama adalah timbunan limpahan sementara yang kedua adalah tumpukan limpahan. Bukti konsep menunjukkan bahawa kedua-duanya bergantung pada IPv6.

Eksploitasi Dnsmasq

CVE-2017-14494 adalah kerentanan lain yang berkaitan dengan kebocoran di pelayan DHCP. Dengan menggunakan kelemahan ini, eksploitasi dapat memintas ASLR. CVE-2017-14495, CVE-2017-14496, dan CVE-2017-13704 adalah tiga kelemahan lain yang sebenarnya bug dalam pelayan DNS. Mereka menyebabkan DoS. Yang pertama menyebabkan ini dengan tidak membebaskan memori, yang kedua melakukannya dengan menyebabkan memori yang besar sementara yang ketiga terhenti semasa menerima paket UDP, yang berukuran besar.

Bukti konsep terdapat di laman web sehingga anda dapat memeriksa apakah sistem anda terjejas oleh salah satu kelemahan ini. Oleh itu, jika terdapat pengurangan, anda boleh mengesahkannya dan kemudian menggunakannya. Hal itu dilihat oleh Shodan bahawa ada 1.2 juta peranti yang dapat dipengaruhi oleh kerentanan Dnsmasq. Oleh itu, penting untuk memeriksa peranti anda.

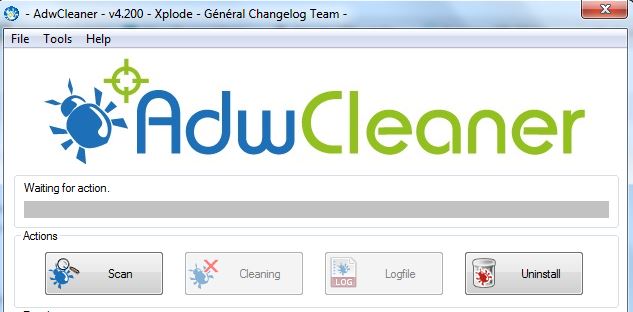

Bagaimana Melindungi Komputer Anda?

Untuk melindungi komputer anda dari kerentanan Dnsmasq, anda harus menambalnya supaya tidak ada masalah keselamatan di kemudian hari. Sekiranya anda ingin memasang Dnsmasq secara manual, anda boleh mencarinya di sini . Versi terbaru yang diluluskan untuk Dnsmasq adalah 2.78 .

Sekiranya anda menggunakan peranti Android, kemas kini keselamatan akan menyelesaikan masalah ini. Pastikan kemas kini dimuat turun dalam peranti anda untuk mengelakkan Dnsmasq.

Bagi pengguna tersebut, yang menggunakan router atau peranti IoT, anda harus menghubungi laman web vendor untuk melihat apakah produk mereka terjejas. Sekiranya ada, maka anda dapat melihat tampalan yang ada dan menerapkannya.

Untuk memisahkan lalu lintas dari rangkaian yang tidak diingini, gunakan tembok api peraturan. Selalu merupakan pilihan yang baik untuk mematikan perkhidmatan atau fungsi yang tidak anda gunakan pada peranti anda.

2 minit membaca

![[FIX] COD Modern Warfare ‘Kod Ralat: 590912’](https://jf-balio.pt/img/how-tos/57/cod-modern-warfare-error-code.jpg)