Selepas penemuan kelemahan kelas Specter and Meltdown, pemproses Intel kelima yang mempengaruhi kerentanan telah ditemui oleh Giorgi Maisuradze, Profesor Dr Christian Rossow, dan pasukan penyelidik mereka di Pusat Helmholtz CISPA di Jerman. Kerentanan diperhatikan untuk membolehkan penggodam memotong kebenaran untuk membaca data, dan dinilai bahawa kerentanan itu ada pada semua pemproses Intel pada dekad terakhir. Walaupun kerentanan hanya dipelajari dalam prosesor Intel, ia diharapkan akan ada pada prosesor ARM dan AMD juga, dengan kenyataan bahawa penggodam yang memanfaatkan kerentanan ini dalam CPU Intel dapat menyesuaikan eksploitasi mereka untuk menyerang pemproses lain sebagai dengan baik.

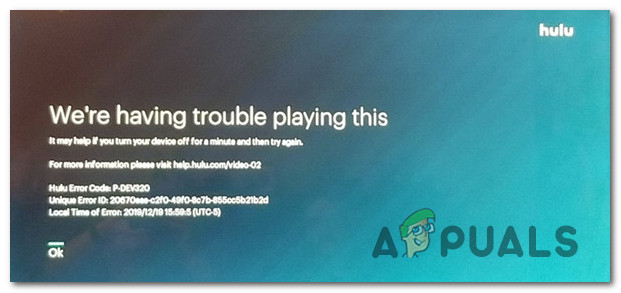

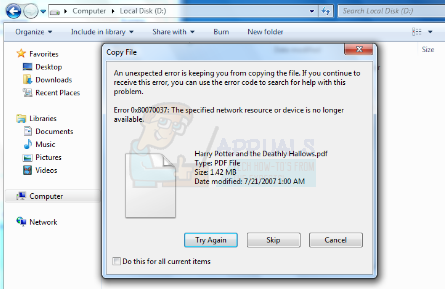

Menurut Dr. Rossow, 'Jurang keselamatan disebabkan oleh CPU yang memprediksi alamat pengembalian yang disebut untuk pengoptimuman runtime. Sekiranya penyerang dapat memanipulasi ramalan ini, dia dapat menguasai kod program yang dilaksanakan secara spekulasi. Ia dapat membaca data melalui saluran sampingan yang sebenarnya harus dilindungi dari akses. ' Serangan seperti itu dapat dilakukan dengan dua cara utama: yang pertama memerlukan skrip jahat di laman internet dapat mengakses kata laluan yang tersimpan dan yang kedua mengambil langkah ini lebih jauh dengan membiarkan penggodam membaca data dengan cara yang sama untuk proses bukan asli juga, melampaui batas untuk mengakses rangkaian kata laluan yang lebih besar dari pengguna lain pada sistem bersama. Para penyelidik kertas putih mengenai perkara itu menunjukkan bahawa penyangga tumpukan kembali yang bertanggungjawab untuk ramalan alamat pengembalian dapat digunakan untuk menyebabkan salah sangka. Walaupun perbaikan baru-baru ini untuk mengurangkan kerentanan kelas Spectre berjaya mengurangkan serangan proses silang berasaskan RSB juga, kerentanan masih dapat dieksploitasi di persekitaran JIT untuk mendapatkan akses ke ingatan penyemak imbas dan kod yang disusun JIT dapat digunakan untuk membaca memori dari had ini dengan kadar ketepatan 80%.

Sama seperti serangan Spectre mengeksploitasi pemroses dengan memanipulasi alamat maju, kerentanan ini ada di alamat kembali, oleh itu julukan: serangan Specter terbalik. Oleh kerana pengeluar teknologi berusaha untuk mengatasi empat jurang keselamatan yang sudah diketahui, penyemak imbas tetap menjadi pintu masuk bagi laman web berbahaya untuk mengakses maklumat dan memanipulasi pemproses dengan cara ini. Intel diberitahu akan kerentanan yang baru dijumpai ini pada bulan Mei dan diberi waktu 90 hari untuk menghasilkan teknik mitigasi sendiri sebelum penemuan tersebut akan dilepaskan. Ketika 90 hari telah berakhir, pemproses Intel terus berisiko mengalami kerentanan seperti itu, tetapi yakinlah bahawa syarikat itu menggerakkan gearnya dengan harapan dapat mencapai penyelesaian tetap dan kertas putih itu berdiri hingga saat itu untuk menunjukkan eksperimen menyeluruh dan analisis kerentanan baru ini.