Oracle

Dua kelemahan dilabel CVE-2018-2998 dan CVE-2018-2933 telah ditemui oleh Denis Andzakovic dari PulseSecurity, yang mengeksploitasi Pelayan WebLogic Oracle SAML dan WLS Core Components, masing-masing, untuk mengakses dan mengubah data ke tahap terhad.

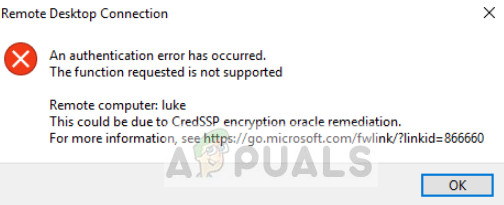

Dua kelemahan ditemui dalam mekanisme pengesahan penyedia perkhidmatan Oracle WebLogic SAML. Dengan memasukkan komen XML ke dalam SAML

NamaIDtag, penyerang boleh memaksa penyedia perkhidmatan SAML untuk log masuk sebagai pengguna lain. Selain itu, WebLogic tidak memerlukan penegasan SAML yang ditandatangani dalam konfigurasi lalai. Dengan menghilangkan bahagian tandatangan dari penegasan SAML, penyerang dapat membuat penegasan SAML sewenang-wenang dan memotong mekanisme pengesahan.

Denis Andzakovic - Keselamatan Pulse

Pelayan WebLogic Oracle Fusion Middleware 12c v.12.2.1.3.0 didapati terdedah kepada kerentanan ini walaupun tiga versi lain: 10.3.6.0, 12.1.3.0, dan 12.2.1.2 didapati turut terjejas.

Didalam matriks penilaian risiko diterbitkan oleh Oracle, kerentanan CVE-2018-2998 dinilai untuk mengeksploitasi komponen SAML secara tempatan. Mengikut Versi CVSS 3.0 , kerentanan ini diberi skor dasar 5.4 dari 10, yang dinilai mempunyai faktor manipulasi risiko rendah. Dalam penilaian yang sama, kerentanan CVE-2018-2933 dinilai untuk mengeksploitasi komponen WLS Core dari peranti pelayan tempatan. Kerentanan diberi skor asas yang sedikit lebih rendah dari 4.9 daripada kemungkinan 10. Dokumen dengan ID 2421480.1 diterbitkan oleh Oracle untuk penggunanya dengan arahan untuk mengurangkan kerentanan ini. Dokumen ini dapat diakses ke akaun pentadbir Oracle setelah mereka log masuk.

Oracle Security Assertions Markup Language (SAML) menerangkan kerangka kerja yang memudahkan perkongsian maklumat pengesahan merentasi pelbagai peranti pada rangkaian yang sama, yang membolehkan satu peranti bertindak di pihak lain. Ini mengesahkan pengesahan dan kebenaran pengguna: sama ada bukti kelayakan mereka sah dan sama ada mereka mempunyai izin yang diperlukan untuk melakukan tindakan yang diminta. Lebih sering daripada tidak, protokol ini digunakan untuk menyiapkan proses masuk tunggal untuk pengguna dan penyedia SAML menguruskan pelayan atau peranti pentadbir yang memberikan kelayakan ini. Setelah disahkan dan disahkan, penegasan SAML dalam XML memungkinkan untuk menyelesaikan tugas pengguna yang ditetapkan. SAML 2.0 telah ditetapkan sebagai standard untuk proses pengesahan dan pengesahan ini pada komputer sejak tahun 2005 dan itu adalah standard yang digunakan oleh Oracle WebLogic Servers dalam aplikasi yang mereka buat.

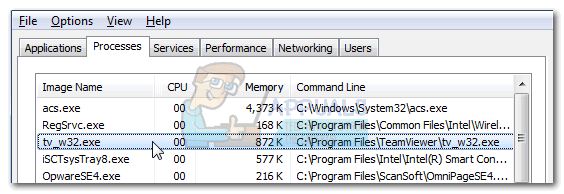

Berkerjasama dengan kerentanan yang terdapat dalam komponen inti dari WebLogic Server, kedua kelemahan tersebut didapati memanfaatkan fakta bahawa WebLogic tidak memerlukan penegasan yang ditandatangani secara lalai. Kerentanan memanipulasi pengesahan dan mekanisme pengesahan dengan memasukkan komen XML sewenang-wenangnya ke dalam tag ID Nama memaksa sistem membenarkan masuk ke akaun pengguna lain tanpa membatalkan tandatangan penegasan SAML kerana pelayan hanya mengesahkan rentetan berikutan komen seperti yang ditunjukkan di bawah.

penyerangadminDalam tetapan konfigurasi pelayan pentadbir, jika SingleSignOnServicesMBean.WantAssertionsSigned atribut dinonaktifkan atau tidak diperlukan, seperti kes lalai, tandatangan tidak disahkan, dan pengesahan dapat dilewati untuk membolehkan seseorang masuk sebagai pengguna pilihan apa pun. Penggodam dapat memanfaatkan kerentanan ini untuk mengakses akaun yang kuat dalam sistem sehingga mengganggu tetapan sistem, mengekstrak data, atau pelayan yang rosak. Dalam persediaan lalai ini yang tidak memerlukan tandatangan, kod berikut (dipendekkan untuk dibaca) dikongsi oleh Keselamatan nadi menunjukkan bagaimana penggodam boleh log masuk sebagai 'admin':

Pentadbiran REDACTED REDACTED WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: class: PasswordProtectedTransportUntuk mengatasi kerentanan ini dan yang terdahulu dijumpai, Oracle telah meminta agar pengguna mengemas kini komponen Oracle masing-masing dari produk mereka dengan Critical Patch Julai 2018 untuk Oracle Fusion Middleware.

![[FIX] ‘Terdapat Ralat Tidak dijangka Memuat Pustaka ini’ di Plex](https://jf-balio.pt/img/how-tos/61/there-was-an-unexpected-error-loading-this-library-plex.png)