Latihan Teknikal Antara Muka

SegmentSmack, kerentanan yang dapat mengizinkan serangan penolakan perkhidmatan ketika dieksploitasi, mendapat kemasyhuran dan populariti segera ketika dikemukakan oleh bahagian keselamatan siber CERT / CC Carnegie Mellon University. Walau bagaimanapun, para wartawan gagal mengakui bahawa kerentanan yang baru dilaporkan sebenarnya telah diperbaiki dua minggu sebelumnya di kedua-dua kernel Linux 4.9.116 dan 4.17.11.

Menurut para penyelidik di universiti, kerentanan itu menyebabkan serangan penolakan perkhidmatan dengan memaksa sistem untuk 'membuat panggilan yang sangat mahal ke tcp_collapse_ofo_queue () dan tcp_prune_ofo_queue () untuk setiap paket yang masuk.' Walaupun ini benar, kerentanan memang telah diperbaiki dan banyak pengedar Linux seperti SUSE telah melaksanakan kemas kini. Walaupun sebilangan pengedar seperti Red Hat ketinggalan dengan mereka, hakikatnya masih terdapat kemas kini dan pengedar yang ketinggalan akan segera mengedarnya.

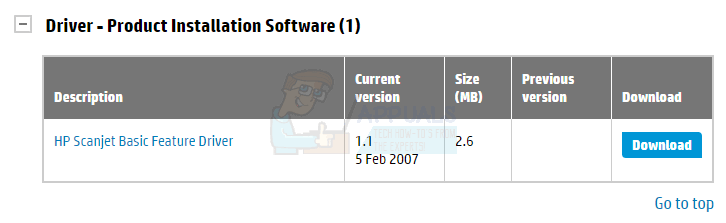

Menurut sebuah penasihat diterbitkan di laman web Red Hat, kerentanan diberikan label CVE-2018-5390 . Meskipun kemampuan eksploitasi menyebabkan kejenuhan CPU dan kerusakan DoS, pemeliharaan kerusakan DoS akan memerlukan 'sesi TCP dua arah berterusan ke port terbuka yang dapat dicapai, sehingga serangan tidak dapat dilakukan menggunakan alamat IP palsu.' Jika serangan dilakukan dengan 4 aliran, itu dapat menyebabkan tepu 4 inti CPU seperti yang ditunjukkan di bawah.

4 Aliran Teras CPU. topi merah

Didapati bahawa walaupun para penyelidik di bahagian CERT / CC Carnegie Mellon University mengemukakan analisis mendalam mengenai kerentanan, mereka tidak mengambil kira syarat yang diperlukan untuk mengekalkan kemalangan DoS, menjadikan kerentanan terdengar jauh lebih buruk daripada yang sebenarnya.

Menurut nasihat, kerentanan Segmen Smack mempengaruhi Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 untuk Real Time, RHEL 7 untuk ARM64, RHEL 7 untuk Kuasa, dan RHEL Atomic Host. Belum ada teknik mitigasi yang disiarkan di laman web ini. Namun, ia menyatakan bahawa Red Hat sedang berusaha melepaskan kemas kini dan teknik mitigasi yang diperlukan untuk mengelakkan risiko mengeksploitasi.

![[Fix] League of Legends tidak akan dikemas kini di PC](https://jf-balio.pt/img/how-tos/72/league-legends-won-t-update-pc.jpg)

![[FIX] Masalah Memulakan LenovoBatteryGaugePackage.dll](https://jf-balio.pt/img/how-tos/60/problem-starting-lenovobatterygaugepackage.png)