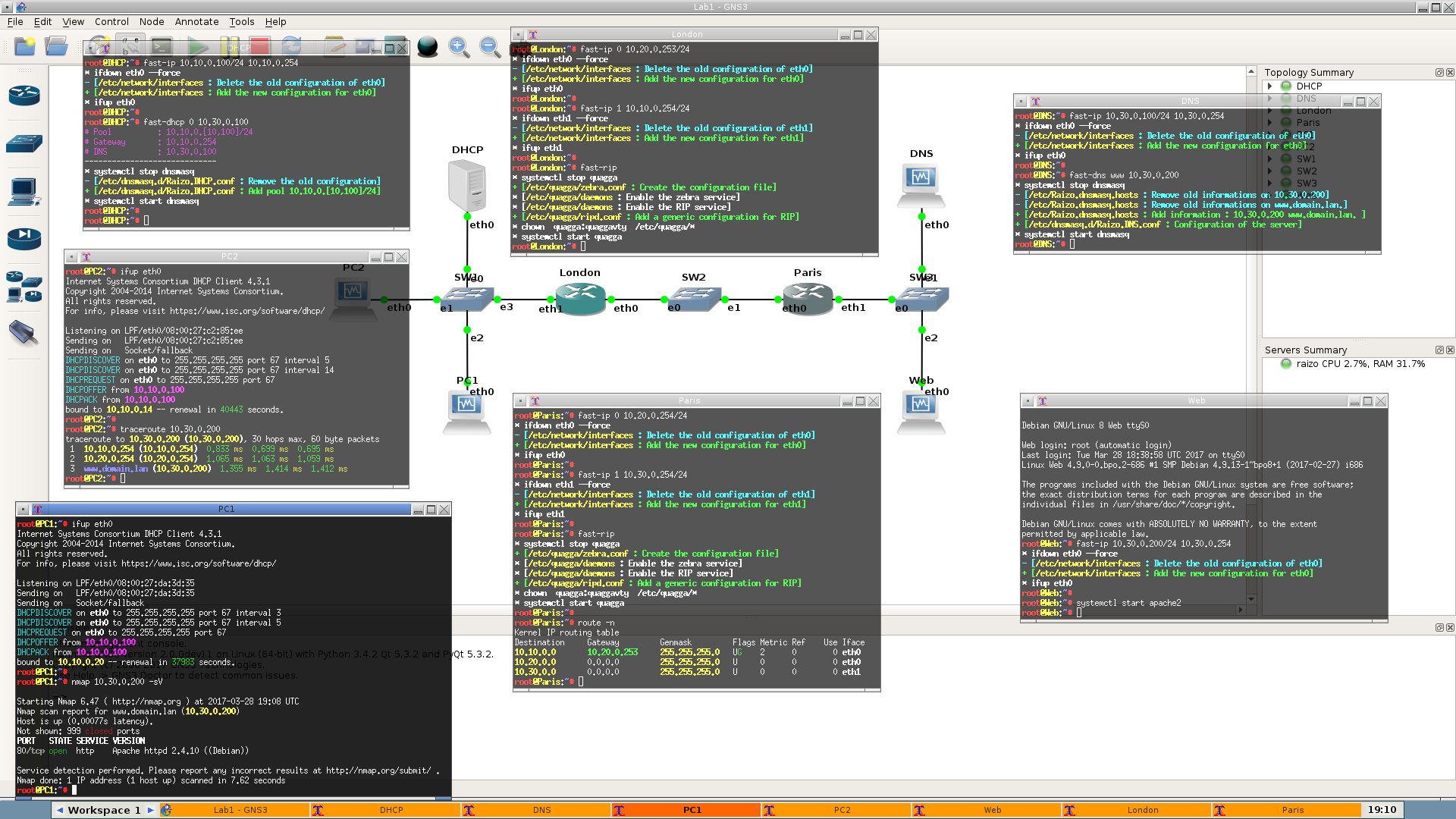

Penganalisis Paket Wireshark. Oanalista

Kerentanan keselamatan pintasan ditemui dalam penganalisis protokol rangkaian Wireshark. Kerentanan, dilabel CVE-2018-14438 , mempengaruhi penganalisis paket sumber terbuka percuma dalam semua versi sehingga 2.6.2. Risiko ditimbulkan oleh kenyataan bahawa senarai kawalan akses yang menguruskan pengguna dan hak mereka adalah untuk mutex bernama 'Wireshark-is-running- {9CA78EEA-EA4D-4490-9240-FC01FCEF464B}.' Fungsi mutex ini terus berjalan untuk proses Wireshark dan saling berkaitan secara berterusan sehingga pemasang NSIS dapat memberitahu pengguna bahawa Wireshark beroperasi.

Fungsi mutex ini dalam wsutil / file_util.c memanggil SetSecurityDescriptorDacl mampu menetapkan penerangan nol di DACL. Keupayaan untuk membuat ACL nol dengan cara ini dapat dimanfaatkan oleh penyerang jarak jauh yang berpotensi membatalkan semua pengguna termasuk pentadbir yang akan membatasi kawalan semua orang sementara memberikan akses kepada penggodam untuk menyekat hak, menyalahgunakan hak sendiri, dan melaksanakan kod sewenang-wenangnya.

Kerentanan ini dikategorikan sebagai kesalahan dalam utiliti biasa (libwsutil) komponen penganalisis paket, terutamanya kesalahan dalam fungsi SetSecurityDescriptorDacl yang tidak betul. Ini telah dinilai sebagai kerentanan risiko yang relatif rendah pada tahap ini. Tindak balas segera adalah untuk memastikan bahawa deskriptor tidak kosong hanya dapat ditetapkan tetapi implikasi keselamatan ini tidak diketahui. Kemas kini atau patch belum dilancarkan untuk memperbaiki kerentanan ini.