Teknologi PB

Jerome Segura, seorang penyelidik keselamatan teratas yang bekerja dengan Malwarebytes, telah mencari cara untuk mengatasi perlindungan keselamatan di Microsoft Office dengan menggunakan vektor serangan yang tidak memerlukan makro. Ini datang dari penyelidik lain baru-baru ini mencari kaedah untuk menggunakan pintasan makro untuk menyalahgunakan Access pangkalan data.

Dengan memasukkan fail tetapan ke dalam dokumen Office, penyerang dapat menggunakan teknik sosial untuk membuat pengguna menjalankan kod berbahaya tanpa pemberitahuan lebih lanjut. Apabila teknik ini berfungsi, Windows tidak akan memunculkan mesej ralat. Bahkan yang samar dapat dilewati, yang membantu menyembunyikan fakta bahawa segala sesuatu sedang berlaku.

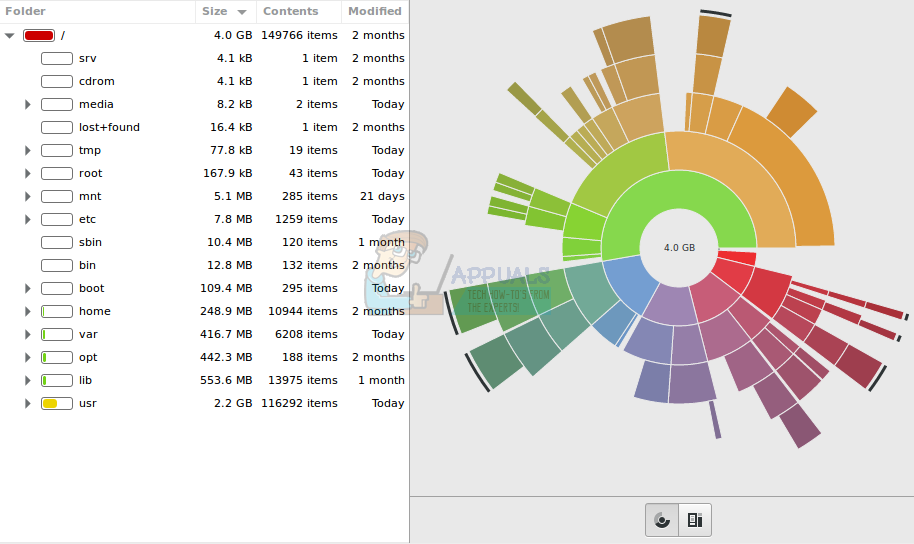

Format fail yang khusus untuk Windows 10 menyimpan kod XML yang dapat membuat pintasan ke applet di Panel Kawalan. Format ini, .SettingContent.ms, tidak ada pada versi Windows sebelumnya. Akibatnya, mereka tidak boleh terdedah kepada eksploitasi ini sejauh yang diketahui oleh penyelidik.

Mereka yang menggunakan Office menggunakan lapisan keserasian aplikasi Wine juga tidak akan mengalami masalah, tidak kira sama ada mereka menggunakan GNU / Linux atau macOS. Salah satu elemen XML yang dimiliki oleh fail ini, bagaimanapun, boleh merosakkan mesin Windows 10 yang berjalan pada logam kosong.

DeepLink, seperti elemen yang diketahui, membenarkan bundel yang dapat dilaksanakan biner dapat dijalankan walaupun mereka mempunyai suis dan parameter setelahnya. Seorang penyerang boleh meminta PowerShell dan kemudian menambahkan sesuatu setelahnya sehingga mereka dapat mulai menjalankan kod sewenang-wenangnya. Sekiranya mereka lebih suka, mereka bahkan boleh memanggil jurubahasa perintah warisan asal dan menggunakan persekitaran yang sama seperti yang disediakan oleh barisan perintah Windows oleh pengkod sejak versi awal kernel NT.

Akibatnya, penyerang kreatif dapat membuat dokumen yang kelihatan sah dan berpura-pura menjadi orang lain untuk membuat orang mengklik pautan di atasnya. Misalnya, ini dapat digunakan untuk memuat turun aplikasi cryptomining ke mesin korban.

Mereka juga mungkin ingin mengirim file melalui kempen spam yang besar. Segura mencadangkan bahawa ini harus memastikan serangan kejuruteraan sosial klasik tidak akan cepat hilang gaya. Walaupun fail seperti itu harus diedarkan kepada pengguna yang tidak terhitung jumlahnya untuk memastikan sebilangan kecil akan membenarkan pelaksanaan kod berlaku, ini mungkin dapat dilakukan dengan menyamar sebagai sesuatu yang lain.