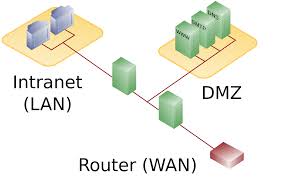

Dalam keselamatan komputer, DMZ (kadang-kadang disebut sebagai jaringan perimeter) adalah subnetwork fizikal atau logik yang mengandungi dan memperlihatkan perkhidmatan yang menghadap luaran organisasi ke rangkaian yang tidak dipercayai yang lebih besar, biasanya Internet. Tujuan DMZ adalah untuk menambahkan lapisan keselamatan tambahan ke rangkaian kawasan setempat (LAN) organisasi; penyerang luaran hanya mempunyai akses ke peralatan di DMZ, dan bukannya bahagian lain dari rangkaian. Nama itu berasal dari istilah 'zon demiliterisasi', kawasan antara negara-negara bangsa di mana tindakan ketenteraan tidak dibenarkan.

Menjadi kebiasaan untuk mempunyai firewall dan zon demiliterisasi (DMZ) di rangkaian anda tetapi ramai orang bahkan profesional IT tidak begitu memahami mengapa, kecuali idea separa keselamatan yang tidak jelas.

Sebilangan besar perniagaan yang mengehoskan pelayan mereka sendiri mengendalikan rangkaian mereka dengan DMZ yang terletak di perimeter rangkaian mereka, biasanya beroperasi pada firewall yang terpisah sebagai kawasan separa dipercayai untuk sistem yang berinteraksi dengan dunia luar.

Mengapa zon tersebut wujud dan jenis sistem atau data apa yang harus ada di dalamnya?

Untuk mengekalkan keselamatan sebenar, penting untuk memahami tujuan DMZ dengan jelas.

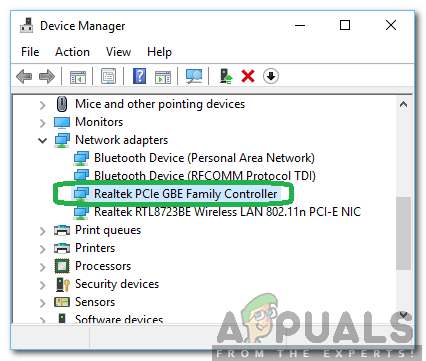

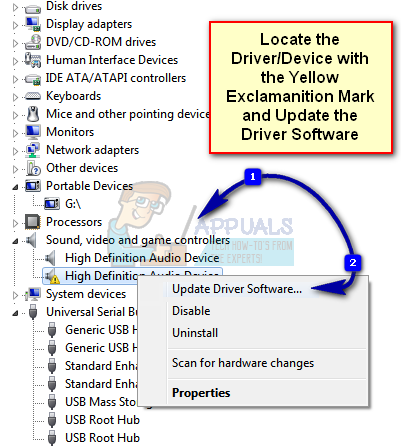

Sebilangan besar firewall adalah peranti keselamatan peringkat rangkaian, biasanya alat atau alat yang digabungkan dengan peralatan rangkaian. Mereka dimaksudkan untuk menyediakan alat akses akses yang terperinci pada titik kunci dalam jaringan perniagaan. DMZ adalah kawasan rangkaian anda yang dipisahkan dari rangkaian dalaman anda dan Internet tetapi disambungkan ke kedua-duanya.

DMZ bertujuan untuk menjadi tuan rumah sistem yang mesti dapat diakses ke Internet tetapi dengan cara yang berbeza daripada rangkaian dalaman anda. Tahap ketersediaan ke Internet di peringkat rangkaian dikawal oleh firewall. Tahap ketersediaan ke Internet di tingkat aplikasi dikendalikan oleh perisian dan benar-benar merupakan gabungan pelayan Web, sistem operasi, aplikasi khusus, dan sering kali perisian pangkalan data.

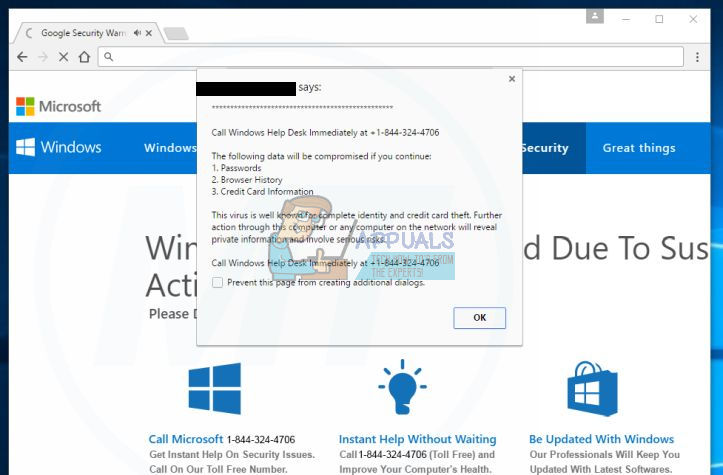

DMZ biasanya membenarkan akses terhad dari Internet dan dari rangkaian dalaman. Pengguna dalaman biasanya mesti mengakses sistem dalam DMZ untuk mengemas kini maklumat atau menggunakan data yang dikumpulkan atau diproses di sana. DMZ bertujuan untuk membolehkan orang ramai mengakses maklumat melalui Internet, tetapi dengan cara yang terhad. Tetapi kerana terdapat pendedahan kepada Internet dan dunia orang yang cerdik, ada risiko bahawa sistem ini dapat dikompromikan.

Kesan kompromi adalah dua kali ganda: pertama, maklumat mengenai sistem yang terdedah mungkin hilang (iaitu, disalin, dimusnahkan, atau rosak) dan kedua, sistem itu sendiri dapat digunakan sebagai platform untuk serangan lebih lanjut terhadap sistem dalaman yang sensitif.

Untuk mengurangkan risiko pertama, DMZ harus membenarkan akses hanya melalui protokol terhad (mis., HTTP untuk akses Web biasa dan HTTPS untuk akses Web yang dienkripsi). Maka sistem itu sendiri mesti dikonfigurasi dengan teliti untuk memberikan perlindungan melalui izin, mekanisme pengesahan, pengaturcaraan yang teliti, dan kadang-kadang penyulitan.

Fikirkan tentang maklumat yang akan dikumpulkan dan disimpan oleh laman web atau aplikasi anda. Itulah yang dapat hilang jika sistem dikompromikan melalui serangan Web biasa seperti suntikan SQL, overflow penyangga atau kebenaran yang salah.

Untuk mengurangkan risiko kedua, sistem DMZ tidak boleh dipercayai oleh sistem yang lebih mendalam pada rangkaian dalaman. Dengan kata lain, sistem DMZ tidak tahu apa-apa mengenai sistem dalaman walaupun beberapa sistem dalaman mungkin mengetahui mengenai sistem DMZ. Di samping itu, kawalan akses DMZ tidak boleh membenarkan sistem DMZ memulakan sebarang sambungan lebih jauh ke dalam rangkaian. Sebaliknya, sebarang hubungan dengan sistem DMZ harus dimulakan oleh sistem dalaman. Sekiranya sistem DMZ dikompromikan sebagai platform serangan, satu-satunya sistem yang dapat dilihat ialah sistem DMZ lain.

Adalah penting bahawa pengurus IT dan pemilik perniagaan memahami jenis kerosakan yang mungkin berlaku pada sistem yang terdedah di Internet serta mekanisme dan kaedah perlindungan, seperti DMZ. Pemilik dan pengurus hanya dapat membuat keputusan yang tepat mengenai risiko apa yang ingin mereka terima apabila mereka memahami seberapa berkesan alat dan proses mereka mengurangkan risiko tersebut.

3 minit membaca