Oracle VirtualBox

Kerentanan sifar-hari di VirtualBox diumumkan secara terbuka oleh penyelidik kerentanan bebas dan mengeksploitasi pemaju Sergey Zelenyuk. VirtualBox adalah perisian virtualisasi sumber terbuka yang terkenal yang telah dibangunkan oleh Oracle. Kerentanan yang baru dijumpai ini membolehkan program jahat melarikan diri dari mesin maya dan kemudian menjalankan kod pada OS mesin hos.

Butiran Teknikal

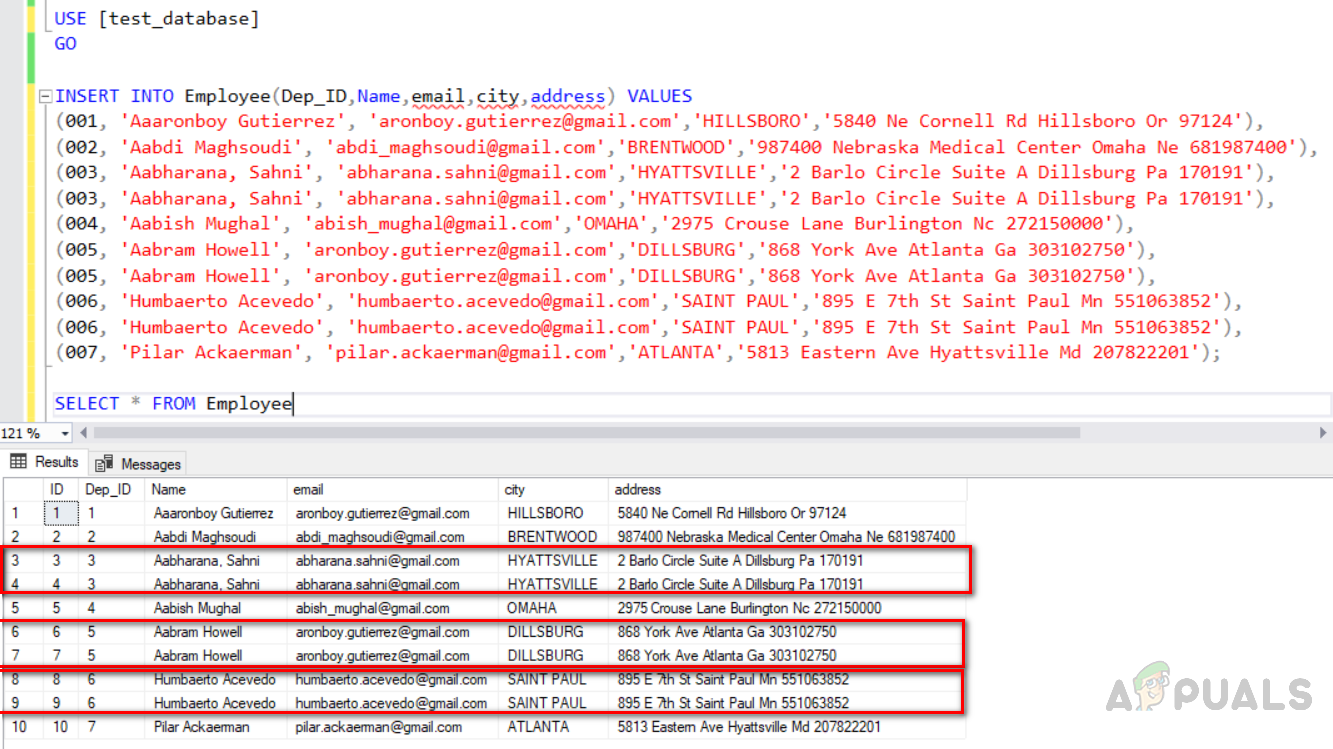

Kerentanan ini cenderung terjadi kerana masalah kerosakan memori dan memberi kesan kepada kad rangkaian Desktop Intel PRO / 1000 MT (E1000) ketika NAT (Terjemahan Alamat Rangkaian) adalah mod rangkaian yang ditetapkan.

Masalahnya cenderung bebas dari jenis OS yang digunakan oleh host dan mesin maya kerana ia berada di pangkalan kod bersama.

Menurut penjelasan teknikal mengenai kerentanan ini diterangkan di GitHub, kerentanan mempengaruhi semua versi VirtualBox terkini dan terdapat pada konfigurasi lalai Virtual Machine (VM). Kerentanan tersebut membolehkan program jahat atau penyerang dengan hak pentadbir atau root dalam OS tetamu untuk melaksanakan dan melepaskan kod sewenang-wenang dalam lapisan aplikasi sistem operasi host. Ini digunakan untuk menjalankan kod dari kebanyakan program pengguna dengan hak istimewa paling sedikit. Zelenyuk berkata, 'E1000 memiliki kerentanan yang memungkinkan penyerang dengan hak root / pentadbir di dalam tamu untuk melarikan diri ke gelanggang host 3. Kemudian penyerang dapat menggunakan teknik yang ada untuk meningkatkan hak istimewa ke 0 melalui / dev / vboxdrv.' Demonstrasi video mengenai serangan terhadap Vimeo juga telah dikeluarkan.

Penyelesaian yang Mungkin

Tidak ada patch keselamatan yang tersedia untuk kerentanan ini. Menurut Zelenyuk, eksploitasinya benar-benar dapat dipercayai yang disimpulkannya setelah mengujinya pada tamu Ubuntu versi 16.04 dan 18.04 × 86-46. Namun, dia juga berpendapat bahawa eksploitasi ini juga berfungsi terhadap platform Windows.

Walaupun eksploitasi yang diberikan olehnya agak sukar untuk dilaksanakan, penjelasan berikut yang diberikan olehnya dapat membantu mereka yang mungkin ingin membuatnya berfungsi:

'Yang dieksploitasi adalah modul kernel Linux (LKM) untuk dimuat dalam OS tamu. Kes Windows memerlukan pemacu yang berbeza dari LKM hanya dengan pembungkus inisialisasi dan panggilan API kernel.

Keistimewaan yang lebih tinggi diperlukan untuk memuatkan pemacu di kedua-dua OS tersebut. Itu perkara biasa dan tidak dianggap sebagai halangan yang tidak dapat diatasi. Lihat peraduan Pwn2Own di mana penyelidik menggunakan rantai eksploitasi: penyemak imbas membuka laman web berniat jahat di OS tamu dieksploitasi, pelarian kotak pasir penyemak imbas dibuat untuk mendapatkan akses cincin 3 penuh, kerentanan sistem operasi dieksploitasi untuk membuka jalan untuk membunyikan 0 dari di mana ada apa-apa yang anda perlukan untuk menyerang hypervisor dari OS tetamu. Kerentanan hypervisor yang paling kuat pasti yang dapat dieksploitasi dari lingkaran tamu 3. Di VirtualBox terdapat juga kod yang boleh dicapai tanpa hak root tetamu, dan kebanyakannya belum diaudit.

Eksploitasi 100% dipercayai. Ini bermaksud ia berfungsi selalu atau tidak pernah kerana binari yang tidak sesuai atau sebab lain, alasan yang lebih halus yang tidak saya ambil kira. Ia berfungsi sekurang-kurangnya pada tetamu Ubuntu 16.04 dan 18.04 x86_64 dengan konfigurasi lalai. '

Zelenyuk memutuskan untuk tampil terbuka dengan penemuan kerentanan terbaru ini kerana dia 'tidak setuju dengan keadaan infosec kontemporari, terutama mengenai penyelidikan keselamatan dan karunia bug,' yang dia hadapi tahun lalu ketika dia secara bertanggung jawab melaporkan kekurangan dalam VirtualBox kepada Oracle. Dia juga menyatakan rasa tidak senangnya dengan cara proses pelepasan kerentanan dipasarkan dan cara mereka disorot oleh penyelidik keselamatan dalam persidangan setiap tahun.

Walaupun belum ada patch keselamatan yang tersedia untuk kerentanan ini, pengguna dapat melindungi diri mereka dengan menukar kad rangkaian mereka dari mesin maya ke Rangkaian Paravirtualized atau PCnet.

![[FIX] Ralat Berlaku Semasa Mencuba Salin Fail 'Kesalahan Pemasangan Filmora pada Windows 10](https://jf-balio.pt/img/how-tos/29/an-error-occured-while-trying-copy-file-filmora-installation-error-windows-10.jpg)