WordPress. Tanah pesanan

Kerentanan cross-site scripting (XSS) ditemui dalam tiga plugin WordPress: plugin Gwolle Guestbook CMS, plugin Strong Testimonials, dan plugin Snazzy Maps, semasa pemeriksaan keselamatan rutin sistem dengan DefenseCode ThunderScan. Dengan lebih daripada 40,000 pemasangan aktif dari plugin Buku Tamu Gwolle, lebih daripada 50,000 pemasangan aktif dari plugin Testimoni Kuat, dan lebih daripada 60,000 pemasangan aktif dari plugin Peta Snazzy, kerentanan skrip lintas tapak meletakkan pengguna berisiko melepaskan akses pentadbir ke penyerang berniat jahat, dan setelah selesai, memberi penyerang hantaran percuma untuk menyebarkan lagi kod jahat tersebut kepada penonton dan pengunjung. Kerentanan ini telah disiasat di bawah ID penasihat DefenseCode DC-2018-05-008 / DC-2018-05-007 / DC-2018-05-008 (masing-masing) dan telah bertekad untuk menimbulkan ancaman sederhana pada ketiga-tiga bidang. Ia terdapat dalam bahasa PHP dalam plugin WordPress yang disenaraikan dan didapati mempengaruhi semua versi plugin hingga dan termasuk v2.5.3 untuk Buku Tamu Gwolle, v2.31.4 untuk Testimoni Kuat, dan v1.1.3 untuk Peta Snazzy.

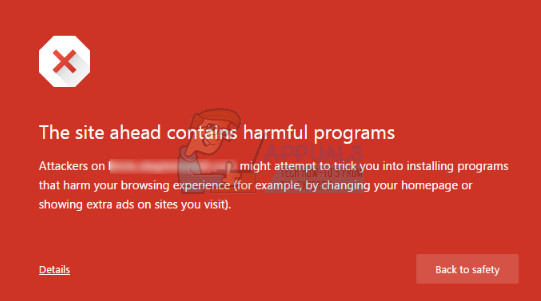

Kerentanan skrip silang laman dieksploitasi apabila penyerang berniat jahat dengan teliti membuat kod JavaScript yang mengandungi URL dan memanipulasi akaun pentadbir WordPress untuk menyambung ke alamat tersebut. Manipulasi seperti itu boleh berlaku melalui komen yang disiarkan di laman web yang mana pentadbir tergoda untuk mengklik atau melalui e-mel, pos, atau perbincangan forum yang diakses. Setelah permintaan dibuat, kod jahat yang disembunyikan dijalankan dan penggodam berjaya mendapatkan akses lengkap laman WordPress pengguna tersebut. Dengan akses laman web terbuka, penggodam dapat memasukkan lebih banyak kod jahat ke dalam laman web untuk menyebarkan perisian hasad kepada pengunjung laman web juga.

Kerentanan pada mulanya ditemui oleh DefenseCode pada 1 Jun dan WordPress dimaklumkan 4 hari kemudian. Penjual diberi tempoh pelepasan 90 hari standard untuk tampil dengan penyelesaian. Setelah disiasat, didapati kerentanan wujud dalam fungsi echo (), dan terutamanya pemboleh ubah $ _SERVER ['PHP_SELF'] untuk plugin Buku Tamu Gwolle, pemboleh ubah $ _REQUEST ['id'] dalam plugin Testimoni Kuat, dan pemboleh ubah $ _GET ['text'] dalam pemalam Peta Snazzy. Untuk mengurangkan risiko kerentanan ini, kemas kini untuk ketiga-tiga plugin telah dikeluarkan oleh WordPress dan pengguna diminta untuk mengemas kini plugin mereka ke versi terbaru yang tersedia masing-masing.