LockCrypt Ransomware. Betulkan PC yang dijangkiti

Ransomware jahat yang agak lemah, LockCrypt, telah beroperasi di bawah radar untuk melakukan serangan jenayah siber berskala rendah sejak bulan Jun 2017. Ia paling aktif aktif pada bulan Februari dan Mac tahun ini, tetapi kerana ransomware mesti dipasang secara manual pada peranti untuk berkuat kuasa, ia tidak menimbulkan ancaman besar seperti beberapa tebusan kripto-jenayah yang paling terkenal di luar sana, GrandCrab menjadi salah satu daripadanya. Setelah analisis (dari a contoh diperoleh dari VirusTotal) oleh firma antivirus seperti syarikat Romania BitDefender dan MalwareBytes Research Lab, pakar keselamatan menemui beberapa kekurangan dalam pengaturcaraan ransomware yang dapat dibalikkan untuk mendekripsi fail yang dicuri. Dengan menggunakan maklumat yang dikumpulkan, BitDefender telah mengeluarkan a Alat Penyahsulitan yang dapat memulihkan fail pada semua versi dari ransomware LockCrypt kecuali yang terbaru.

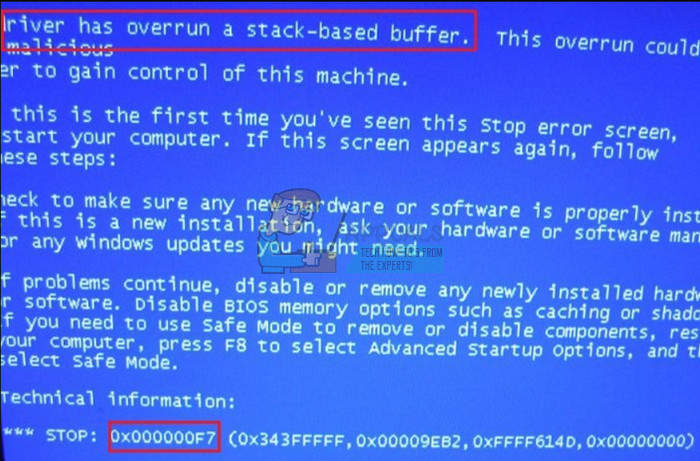

Menurut kajian MalwareBytes Lab yang menyeluruh lapor yang menganalisis malware di dalam dan luar, kelemahan pertama yang ditemui di LockCrypt adalah hakikat bahawa ia memerlukan pemasangan manual dan hak pentadbir untuk berkuat kuasa. Sekiranya syarat-syarat ini dipenuhi, dijalankan dapat dijalankan, meletakkan fail wwvcm.exe di C: Windows dan menambahkan kunci pendaftaran yang sesuai juga. Setelah ransomware mula menembusi sistem, ia menyulitkan semua fail yang dapat diakses termasuk fail .exe, menghentikan proses sistem sepanjang proses untuk memastikan prosesnya sendiri berterusan tanpa gangguan. Nama fail diubah menjadi rentetan alfanumerik base64 rawak dan peluasannya ditetapkan ke .1btc. Catatan tebusan fail teks dilancarkan pada akhir proses dan maklumat tambahan disimpan dalam pendaftaran HKEY_LOCAL_MACHINE yang mengandungi 'ID' pengguna yang diserang serta peringatan arahan untuk pemulihan fail.

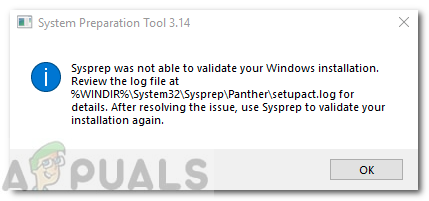

Muncul Nota LockCrypt Ransomware. Makmal MalwareBytes

Walaupun ransomware ini dapat dijalankan tanpa sambungan internet, sekiranya ia disambungkan, para penyelidik mendapati ia berkomunikasi dengan CnC di Iran, mengirimkannya data alfanumerik base64 yang mentafsirkan ID, sistem operasi, dan peranti yang diserang yang diserang ransomware menghalang lokasi pada pemacu. Para penyelidik telah mengetahui bahawa kod perisian hasad menggunakan fungsi GetTickCount untuk menetapkan nama dan komunikasi alfanumerik secara rawak yang tidak terlalu kuat untuk diuraikan. Ini dilakukan dalam dua bahagian: yang pertama menggunakan operasi XOR sementara yang kedua menggunakan XOR serta ROL dan pertukaran bitwise. Kaedah lemah ini menjadikan kod perisian hasad dapat diuraikan dengan mudah iaitu bagaimana BitDefender dapat memanipulasinya untuk membuat alat penyahsulitan untuk fail .1btc yang terkunci.

BitDefender telah meneliti beberapa versi dari ransomware LockCrypt untuk membuat Alat BitDefender yang tersedia untuk umum yang dapat mendekripsi fail .1btc. Versi perisian hasad lain juga menyulitkan fail ke sambungan .lock, .2018, dan .mich yang juga boleh didekripsi semasa berhubung dengan penyelidik keselamatan Michael Gillespie . Versi terbaru dari ransomware nampaknya menyulitkan fail ke pelanjutan .BI_D yang mekanisme penyahsulitan belum dirancang, tetapi semua versi sebelumnya sekarang dapat didekripsi.