Ilustrasi keselamatan siber

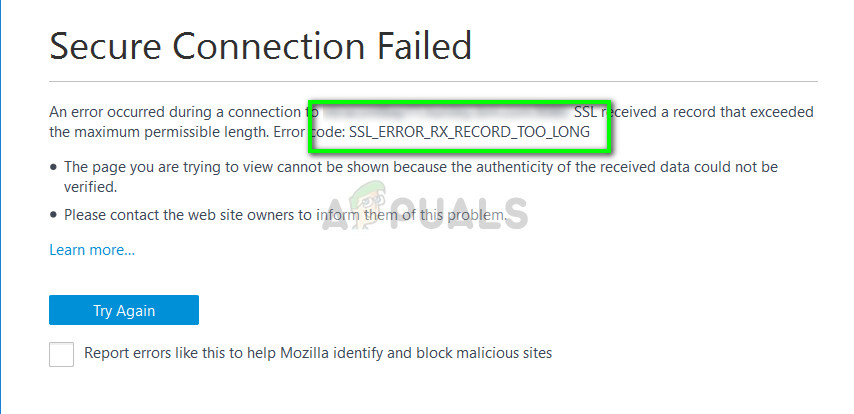

Pembuat perisian antivirus dan keselamatan digital ESET yang popular telah menemui penyerang yang memanfaatkan kerentanan OS Windows selama satu hari. Kumpulan penggodam di sebalik serangan itu dipercayai melakukan pengintipan siber. Menariknya, ini bukan sasaran khas atau metodologi kumpulan yang disebut dengan nama 'Buhtrap', dan oleh itu eksploitasi itu menunjukkan bahawa kumpulan itu mungkin berputar.

Pembuat antivirus Slovakia ESET telah mengesahkan bahawa kumpulan penggodam yang dikenali sebagai Buhtrap berada di belakang kerentanan sistem operasi Windows yang baru-baru ini dieksploitasi di alam liar. Penemuan ini agak menarik dan memprihatinkan kerana aktiviti kumpulan itu dibendung beberapa tahun yang lalu ketika pangkalan kod perisian intinya bocor dalam talian. Serangan itu menggunakan kerentanan Windows zero-day OS yang diperbaiki untuk melakukan pengintipan siber. Ini tentunya menyangkut perkembangan baru terutamanya kerana Buhtrap tidak pernah menunjukkan minat untuk mengekstrak maklumat. Kegiatan utama kumpulan itu ialah mencuri wang. Ketika aktif, sasaran utama Buhtrap adalah institusi kewangan dan pelayannya. Kumpulan ini menggunakan perisian dan kodnya sendiri untuk menjejaskan keselamatan bank atau pelanggannya untuk mencuri wang.

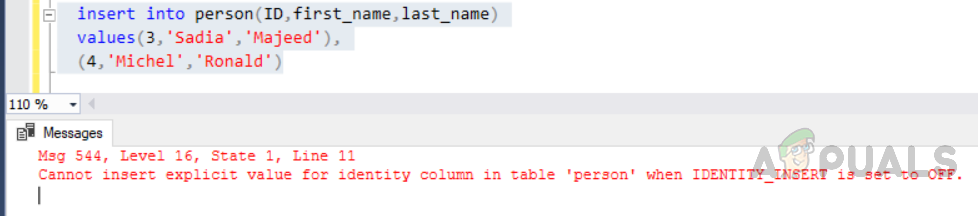

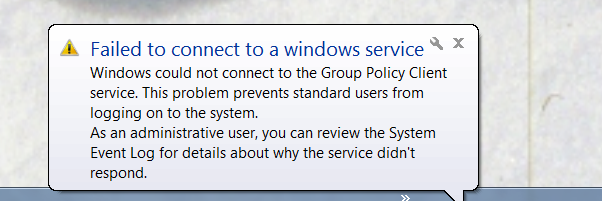

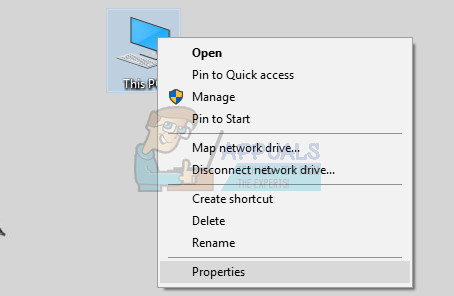

Secara kebetulan, Microsoft baru saja mengeluarkan tambalan untuk menyekat kerentanan OS Windows selama satu hari. Syarikat itu telah mengenal pasti bug tersebut dan menandainya CVE-2019-1132 . Tampalan itu adalah sebahagian daripada pakej Patch Tuesday Julai 2019.

Pivots Buhtrap Untuk Pengintipan Siber:

Pembangun ESET telah mengesahkan penglibatan Buhtrap. Lebih-lebih lagi, pembuat antivirus malah menambah kumpulan itu terlibat dalam pengintipan siber. Ini bertentangan dengan eksploitasi Buhtrap sebelumnya. Secara kebetulan, ESET menyedari aktiviti terbaru kumpulan, tetapi belum membocorkan sasaran kumpulan.

Menariknya, beberapa agensi keselamatan berulang kali menunjukkan bahawa Buhtrap bukan pakaian penggodam yang ditaja oleh negara. Penyelidik keselamatan yakin bahawa kumpulan itu beroperasi terutamanya dari Rusia. Ia sering dibandingkan dengan kumpulan penggodam fokus lain seperti Turla, Fancy Bears, APT33, dan Kumpulan Persamaan. Namun, ada satu perbezaan penting antara Buhtrap dan yang lain. Kumpulan ini jarang muncul atau bertanggungjawab atas serangannya secara terbuka. Lebih-lebih lagi, sasaran utamanya adalah institusi kewangan dan kumpulan itu mencari wang bukan maklumat.

Kumpulan Buhtrap menggunakan hari sifar dalam kempen pengintipan terkini: Penyelidikan ESET mendedahkan kumpulan jenayah terkenal juga melakukan kempen pengintipan selama lima tahun terakhir Kumpulan post Buhtrap menggunakan hari sifar dalam kempen pengintipan terbaru muncul pertama kali pada… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

— Shah Sheikh (@shah_sheikh) 11 Julai 2019

Buhtrap pertama kali muncul pada tahun 2014. Kumpulan ini mula dikenali setelah menjalankan banyak perniagaan Rusia. Perniagaan ini bersaiz kecil dan oleh itu para pencuri tidak memberikan banyak pulangan yang lumayan. Namun, setelah berjaya, kumpulan itu mula menyasarkan institusi kewangan yang lebih besar. Buhtrap mula berjalan setelah bank-bank Rusia yang dijaga dan dijaga secara digital. Laporan dari Group-IB menunjukkan kumpulan Buhtrap berjaya melepaskan lebih dari $ 25 juta. Secara keseluruhan, kumpulan ini berjaya menyerbu sekitar 13 bank Rusia, syarikat keselamatan yang dituntut Symantec . Menariknya, kebanyakan pencurian digital berjaya dilaksanakan antara Ogos 2015 dan Februari 2016. Dengan kata lain, Buhtrap berjaya mengeksploitasi sekitar dua bank Rusia setiap bulan.

Kegiatan kumpulan Buhtrap tiba-tiba berhenti setelah pintu belakang Buhtrap mereka sendiri, gabungan alat perisian yang dibangunkan secara bijak muncul dalam talian. Laporan menunjukkan sebilangan anggota kumpulan itu sendiri mungkin telah membocorkan perisian tersebut. Walaupun aktiviti kumpulan berhenti secara tiba-tiba, akses ke sekumpulan alat perisian yang kuat, membolehkan beberapa kumpulan peretasan kecil berkembang. Dengan menggunakan perisian yang telah disempurnakan, banyak kumpulan kecil mula melakukan serangan mereka. Kelemahan utama adalah banyaknya serangan yang berlaku menggunakan pintu belakang Buhtrap.

Sejak kebocoran pintu belakang Buhtrap, kumpulan itu secara aktif berputar untuk melakukan serangan siber dengan niat yang sama sekali berbeza. Walau bagaimanapun, para penyelidik ESET mendakwa mereka telah melihat taktik pergeseran kumpulan sejak Disember 2015. Ternyata, kumpulan itu mula menyasarkan agensi dan institusi pemerintah, kata ESET, 'Selalu sukar untuk mengaitkan kempen kepada pelaku tertentu apabila alat mereka kod sumber boleh didapati secara percuma di web. Namun, ketika pergeseran sasaran terjadi sebelum kebocoran kod sumber, kami menilai dengan keyakinan tinggi bahawa orang yang sama di sebalik serangan malware Buhtrap pertama terhadap perniagaan dan bank juga terlibat dalam menargetkan institusi pemerintah. '

Buhtrap pasti mempunyai evolusi pelik…. dari mencuri $ 25 juta dari bank-bank Rusia ... untuk menjalankan operasi pengintipan siber. Adakah ini kesan bogachev? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 11 Julai 2019

Penyelidik ESET dapat menuntut tangan Buhtrap dalam serangan ini kerana mereka dapat mengenal pasti corak dan menemui beberapa persamaan dengan cara serangan dilakukan. 'Walaupun alat baru telah ditambahkan ke gudang senjata mereka dan pembaruan diterapkan pada yang lebih tua, Taktik, Teknik, dan Prosedur (TTP) yang digunakan dalam berbagai kampanye Buhtrap tidak berubah secara dramatis selama bertahun-tahun ini.'

Buhtrap Gunakan Kerentanan Zero-Hari OS Windows yang Boleh Dibeli Di Web Gelap?

Sangat menarik untuk diperhatikan bahawa kumpulan Buhtrap menggunakan kerentanan dalam sistem operasi Windows yang cukup segar. Dengan kata lain, kumpulan ini menggunakan kelemahan keselamatan yang biasanya ditandai 'zero-day'. Kekurangan ini biasanya tidak dapat ditangani dan tidak mudah didapati. Secara kebetulan, kumpulan ini telah menggunakan kerentanan keselamatan di OS Windows sebelumnya. Namun, mereka biasanya bergantung pada kumpulan penggodam yang lain. Lebih-lebih lagi, kebanyakan eksploitasi mempunyai tambalan yang dikeluarkan oleh Microsoft. Kemungkinan besar kumpulan itu menjalankan carian mencari mesin Windows yang tidak dapat ditembus untuk menyusup.

Ini adalah contoh pertama yang diketahui di mana pengendali Buhtrap menggunakan kerentanan yang tidak dapat ditandingi. Dengan kata lain, kumpulan itu menggunakan kerentanan sifar hari yang benar dalam Windows OS. Oleh kerana kumpulan itu jelas tidak mempunyai kemahiran yang diperlukan untuk mengetahui kekurangan keselamatan, para penyelidik sangat yakin kumpulan itu mungkin telah membeli yang sama. Costin Raiu, yang mengetuai Pasukan Penyelidikan dan Analisis Global di Kaspersky, percaya kerentanan sifar hari pada dasarnya adalah kelemahan 'peningkatan hak istimewa' yang dijual oleh broker eksploitasi yang dikenali sebagai Volodya. Kumpulan ini mempunyai sejarah menjual eksploitasi sifar hari kepada kedua-dua jenayah siber dan kumpulan negara-bangsa.

Buhtrap #Malware dengan corak khas (dan ukuran) base64 yang dapat dikodkan yang dapat dilaksanakan tertanam dalam fail doc. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11 Julai 2019

Terdapat khabar angin yang menyatakan bahawa inti Buhtrap untuk pengintipan siber mungkin telah dikendalikan oleh perisik Rusia. Walaupun tidak berasas, teorinya mungkin tepat. Ada kemungkinan bahawa perkhidmatan perisikan Rusia merekrut Buhtrap untuk mengintip mereka. Pivot boleh menjadi sebahagian daripada perjanjian untuk memaafkan pelanggaran masa lalu kumpulan itu sebagai ganti data korporat atau kerajaan yang sensitif. Jabatan perisikan Rusia dipercayai telah mengatur skala besar melalui kumpulan penggodam pihak ketiga pada masa lalu. Penyelidik keselamatan telah mendakwa bahawa Rusia secara berkala tetapi secara tidak rasmi merekrut individu berbakat untuk mencuba dan menembusi keselamatan negara lain.

Menariknya, pada tahun 2015, Buhtrap dipercayai terlibat dalam operasi pengintipan siber terhadap pemerintah. Pemerintah negara-negara Eropah Timur dan Asia Tengah secara rutin mendakwa bahawa penggodam Rusia telah berusaha untuk menembus keamanan mereka dalam beberapa kesempatan.

Teg Keselamatan siber