Projek Monero, CryptoNews

Menurut laporan yang pada awalnya dikeluarkan oleh penganalisis keselamatan dari Palo Alto Networks, sekurang-kurangnya lima peratus dari semua token Monero yang kini beredar di pasaran dilombong menggunakan perisian hasad. Ini bermaksud bahawa organisasi jenayah telah menggunakan pelanggaran keselamatan di pelayan dan mesin pengguna akhir untuk melombong lebih dari 790,000 syiling Monero, juga dikenal sebagai XMR. Sedikitnya sekitar 20 juta hash sesaat, yang sekitar dua persen dari keseluruhan kekuatan hash rangkaian Monero, berasal dari peranti yang dijangkiti selama setahun terakhir.

Dengan mempertimbangkan kadar pertukaran semasa, kesukaran rangkaian dan faktor-faktor lain, jumlah daya pemprosesan yang mengagumkan ini masih akan diterjemahkan menjadi lebih dari $ 30,000 setiap hari untuk kumpulan-kumpulan ini, yang merupakan sejumlah besar wang sebagai perbandingan. Tambang tiga hash teratas antara Monero bernilai $ 1,600 dan $ 2,700 setiap hari.

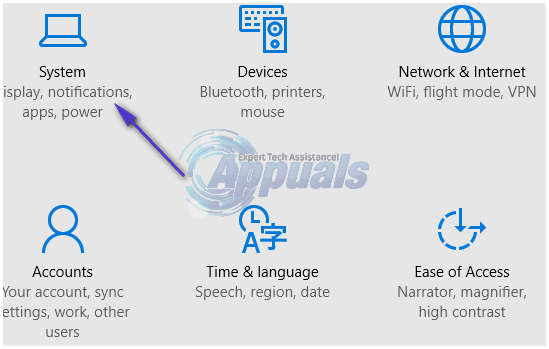

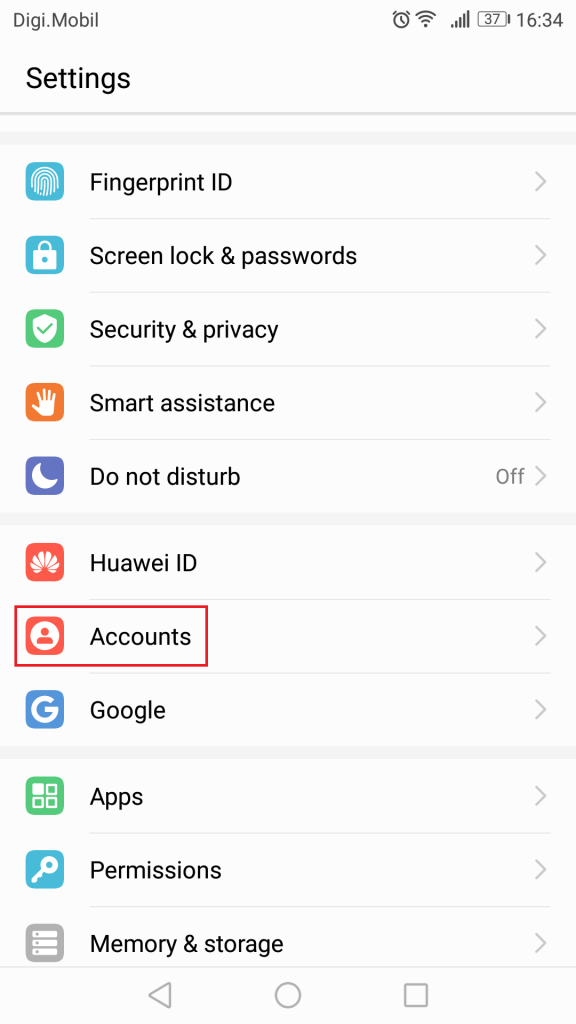

Pakar keselamatan Linux terkejut mengetahui pada bulan Januari bahawa malware RubyMiner yang digunakan untuk menambang Monero dalam kaedah ini sebenarnya telah mensasarkan pelayan yang menjalankan GNU / Linux dan juga yang menjalankan pakej pelayan Microsoft Windows sebagai sebahagian daripada perisian sistem mereka.

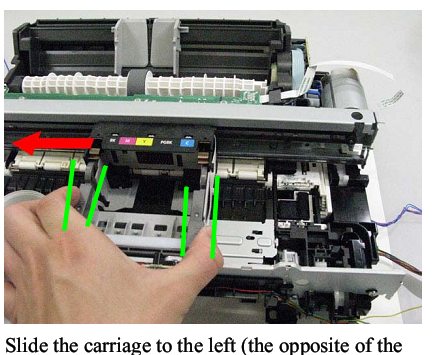

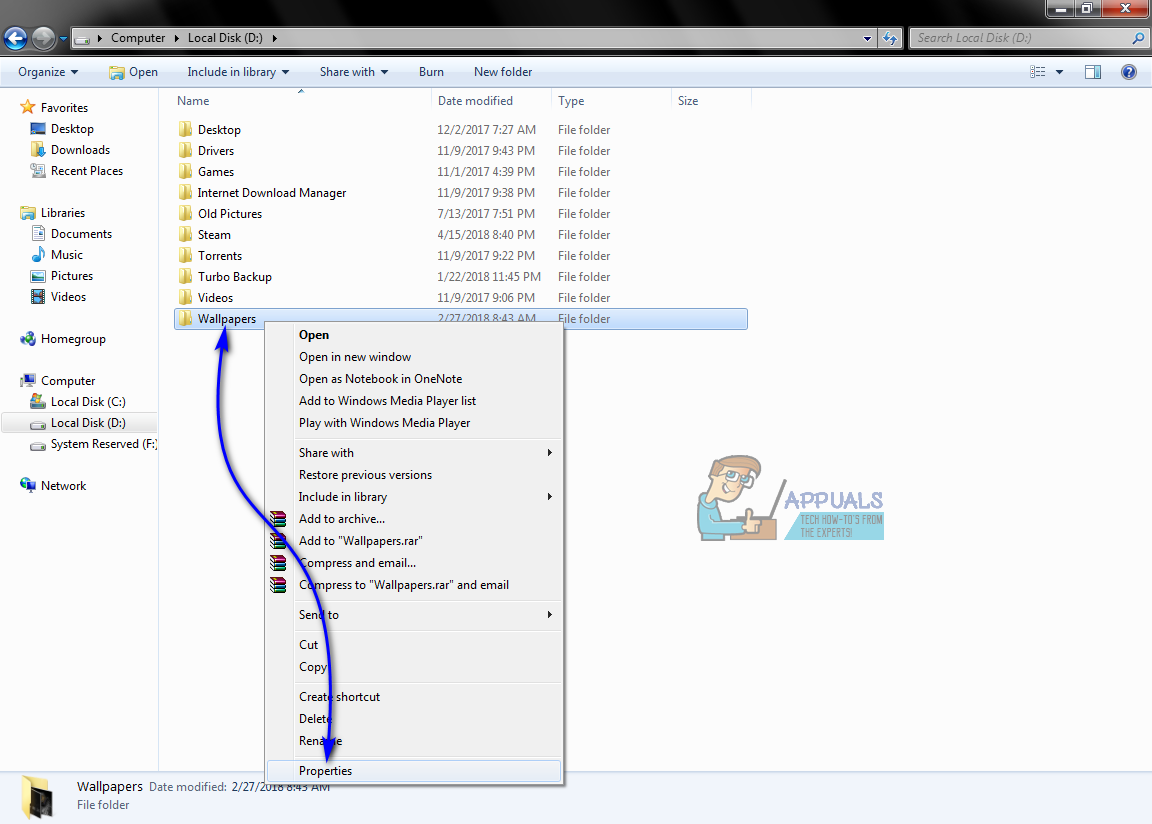

Eksploitasi pada mesin Linux mengandungi sekumpulan perintah shell dan memungkinkan penyerang membersihkan pekerjaan cron sebelum menambahkannya sendiri. Pekerjaan cron baru ini memuat turun skrip shell yang dihoskan dalam fail teks robots.txt yang merupakan bahagian standard dari kebanyakan domain web.

Akhirnya, skrip ini dapat memuat turun dan memasang versi aplikasi XMRig Monero miner yang tidak disokong secara sah. PyCryptoMiner juga menyasarkan pelayan Linux. Satu lagi kumpulan perisian hasad penambang Monero mengejar pelayan Oracle WebLogic.

Nasib baik, eksploitasi tersebut tidak dapat melakukan banyak kerosakan kerana penyerang bergantung pada eksploitasi lama yang telah dijumpai oleh pakar keselamatan Linux bagaimana untuk memasang lama. Ini menyebabkan sebilangan masyarakat terbuka untuk menganggap bahawa penyerang mengejar mesin dengan pemasangan sistem operasi yang kuno dari segi pelayan.

Walaupun begitu, angka terbaru yang lebih mengagumkan yang dinyatakan dalam laporan ini akan menyindir bahawa serangan yang lebih baru dapat memanfaatkan eksploitasi baru-baru ini di Windows dan GNU / Linux.