Apple, Inc., C-Net

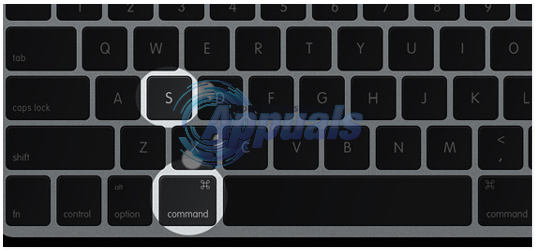

Walaupun macOS mempunyai reputasi berfungsi sebagai persekitaran Unix yang aman, nampaknya pemaju pihak ketiga secara teorinya dapat menggunakan API penandatanganan kod Apple untuk menipu perkhidmatan keselamatan sistem operasi. Alat-alat ini kemudian mungkin salah mempercayai bahawa kod jahat yang disematkan telah ditandatangani oleh Apple dan oleh itu selamat digunakan tanpa mengira apa yang dilakukannya.

Penandatanganan kod adalah cara terbaik untuk menyingkirkan kod yang tidak dipercayai sehingga satu-satunya proses yang berjalan pada sistem adalah proses yang selamat untuk dilaksanakan. Kedua-dua macOS dan iOS menggunakan tandatangan untuk mengesahkan binari Mach-O serta bundle aplikasi, tetapi nampaknya para pakar pada awal minggu telah menemui cara untuk merosakkan sistem ini.

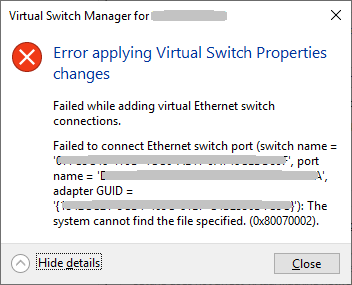

Menurut penyelidik infosec, sebilangan besar produk keselamatan menggunakan kaedah yang salah untuk mengesahkan tandatangan kriptografi, yang menjadikannya melihat kod yang mungkin tidak ditandatangani seperti yang ditandatangani oleh Apple.

Nampaknya alat Apple sendiri telah menerapkan API dengan betul. Oleh itu, kaedah untuk mengeksploitasi kerentanan agak aneh dan sedikit sebanyak bergantung pada cara kerja binari lemak.

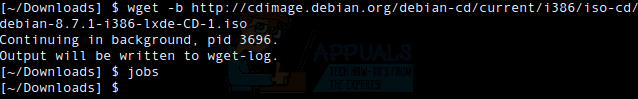

Sebagai contoh, seorang penyelidik keselamatan menggabungkan program sah yang ditandatangani oleh Apple dan mencampurkannya dengan perduaan yang disusun i386 tetapi untuk komputer Macintosh siri x86_64.

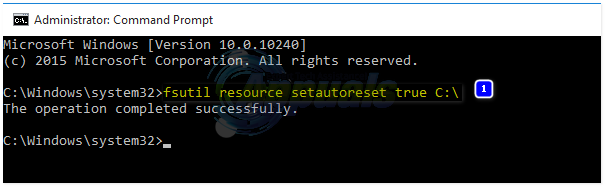

Oleh itu, penyerang harus mengambil binari yang sah dari pemasangan macOS yang bersih dan kemudian menambahkan sesuatu ke dalamnya. Baris jenis CPU dalam binari baru kemudian harus ditetapkan ke sesuatu yang pelik dan tidak sah untuk membuatnya kelihatan seperti tidak asli dari chipset host kerana ini akan mengarahkan kernel untuk melewati kod yang sah dan mula melaksanakan sewenang-wenangnya proses yang ditambahkan kemudian di talian.

Jurutera Apple sendiri, bagaimanapun, tidak melihat kerentanan sebagai ancaman pada masa penulisan ini. Ia memerlukan kejuruteraan sosial atau serangan phishing untuk membuat pengguna mengizinkan pemasangan eksploitasi. Walaupun begitu, sebilangan pemaju pihak ketiga telah mengeluarkan patch atau merancang untuk mengeluarkannya.

Pengguna yang menggunakan alat keselamatan yang terjejas diminta untuk mengemas kini segera setelah tambalan tersedia untuk mencegah masalah di masa depan, walaupun belum diketahui penggunaan eksploitasi ini.

Teg Keselamatan Apple macOS