IBM, Makmal Nasional Oak Ridge

Pelbagai kelemahan keselamatan dalam IBM Data Risk Manager (IDRM), salah satu alat keselamatan perusahaan IBM, dilaporkan didedahkan oleh penyelidik keselamatan pihak ketiga. Secara kebetulan, kelemahan keselamatan Zero-Day belum diakui secara rasmi, apalagi berjaya ditambal oleh IBM.

Seorang penyelidik yang menemui sekurang-kurangnya empat kerentanan keselamatan, dengan keupayaan Pelaksanaan Kod Jauh (RCE), dilaporkan tersedia di alam liar. Penyelidik mendakwa bahawa dia telah berusaha untuk mendekati IBM dan berkongsi perincian kekurangan keselamatan di dalam alat maya keselamatan IBM Data Risk Manager, tetapi IBM enggan mengakuinya dan akibatnya, nampaknya membiarkannya tidak tersambung.

IBM Menolak Laporan Kerentanan Keselamatan Sifar Hari?

Pengurus Risiko Data IBM adalah produk perusahaan yang menyediakan penemuan dan klasifikasi data. Platform ini merangkumi analisis terperinci mengenai risiko perniagaan yang berdasarkan aset maklumat di dalam organisasi. Tidak perlu ditambah, platform ini mempunyai akses kepada maklumat penting dan sensitif mengenai perniagaan yang menggunakan perkara yang sama. Sekiranya dikompromikan, seluruh platform dapat diubah menjadi budak yang dapat menawarkan peretas akses mudah ke lebih banyak perisian dan pangkalan data.

Penyelidik keselamatan mendedahkan empat hari sifar #kebolehan yang memberi kesan kepada IBM Data Risk Manager (IDRM), salah satu IBM #enterasecara keselamatan alatan. #keselamatan siber https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- David De Sousa (@DavidDeSDrumond) 21 April 2020

Pedro Ribeiro dari Agile Information Security di UK menyiasat versi 2.0.3 IBM Data Risk Manager dan dilaporkan menemui empat kelemahan. Setelah mengesahkan kekurangan itu, Ribeiro cuba mendedahkan kepada IBM melalui CERT / CC di Carnegie Mellon University. Secara kebetulan, IBM mengendalikan platform HackerOne, yang pada dasarnya merupakan saluran rasmi untuk melaporkan kelemahan keselamatan tersebut. Namun, Ribeiro bukan pengguna HackerOne dan nampaknya tidak mahu bergabung, jadi dia cuba melalui CERT / CC. Anehnya, IBM enggan mengakui kekurangan dengan mesej berikut:

' Kami telah menilai laporan ini dan menutupnya sebagai berada di luar ruang lingkup untuk program pendedahan kerentanan kami kerana produk ini hanya untuk sokongan 'dipertingkatkan' yang dibayar oleh pelanggan kami . Ini digariskan dalam dasar kami https://hackerone.com/ibm . Untuk memenuhi syarat untuk menyertai program ini, anda tidak boleh berada di bawah kontrak untuk melakukan ujian keselamatan untuk IBM Corporation, atau anak syarikat IBM, atau pelanggan IBM dalam tempoh 6 bulan sebelum menyerahkan laporan. '

Setelah laporan kerentanan bebas dilaporkan ditolak, the penyelidik menerbitkan perincian mengenai GitHub mengenai empat isu tersebut . Pengkaji memastikan alasan penerbitan laporan tersebut adalah membuat syarikat yang menggunakan IBM IDRM menyedari kekurangan keselamatan dan biarkan mereka melakukan mitigasi untuk mencegah serangan.

Apakah Kerentanan Keselamatan 0 Hari di IBM IDRM?

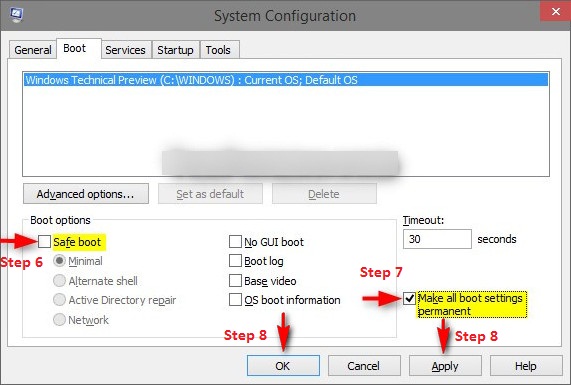

Dari keempatnya, tiga kelemahan keselamatan dapat digunakan bersama untuk mendapatkan hak root pada produk. Kekurangannya termasuk pintasan pengesahan, kekurangan suntikan arahan, dan kata laluan lalai yang tidak selamat.

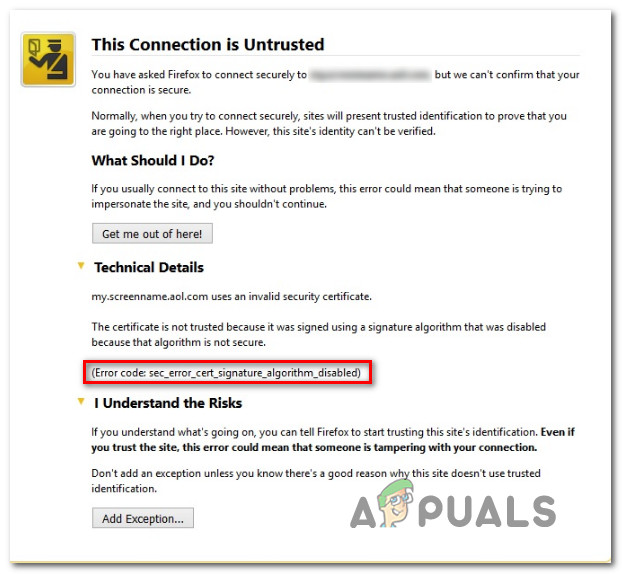

Pintas pengesahan membolehkan penyerang menyalahgunakan masalah dengan API untuk mendapatkan alat Pengurus Risiko Data untuk menerima ID sesi dan nama pengguna yang sewenang-wenangnya dan kemudian menghantar arahan yang terpisah untuk menghasilkan kata laluan baru untuk nama pengguna tersebut. Eksploitasi serangan yang berjaya pada dasarnya menghasilkan akses ke konsol pentadbiran web. Ini bermaksud pengesahan platform atau sistem akses yang dibenarkan dilewati sepenuhnya dan penyerang mempunyai akses pentadbiran sepenuhnya ke IDRM.

https://twitter.com/sudoWright/status/1252641787216375818

Dengan akses admin, penyerang dapat menggunakan kerentanan suntikan perintah untuk memuat naik fail sewenang-wenangnya. Apabila kelemahan ketiga digabungkan dengan dua kerentanan pertama, ini memungkinkan penyerang jarak jauh yang tidak disahkan untuk mencapai Pelaksanaan Kod Jauh (RCE) sebagai root pada alat maya IDRM, yang menyebabkan kompromi sistem lengkap. Meringkaskan empat Kerentanan Keselamatan Sifar-Hari di IBM IDRM:

- Pintas mekanisme pengesahan IDRM

- Titik suntikan arahan di salah satu API IDRM yang memungkinkan serangan menjalankan perintah mereka sendiri di aplikasi

- Kombo nama pengguna dan kata laluan yang keras a3user / idrm

- Kerentanan dalam API IDRM yang membolehkan penggodam jauh memuat turun fail dari alat IDRM

Sekiranya tidak cukup merosakkan, penyelidik telah berjanji untuk mendedahkan butiran mengenai dua modul Metasploit yang memintas pengesahan dan memanfaatkan pelaksanaan kod jarak jauh dan muat turun fail sewenang-wenangnya kekurangan.

Penting untuk diperhatikan bahawa walaupun terdapat kelemahan keselamatan di dalam IBM IDRM, peluang untuk berjaya memanfaatkan yang sama agak langsing . Ini terutamanya kerana syarikat yang menggunakan IBM IDRM pada sistem mereka biasanya menghalang akses melalui internet. Namun, jika alat IDRM terkena secara dalam talian, serangan dapat dilakukan dari jarak jauh. Lebih-lebih lagi, penyerang yang mempunyai akses ke stesen kerja di rangkaian dalaman syarikat berpotensi mengambil alih alat IDRM. Setelah berjaya dikompromikan, penyerang dapat dengan mudah mengekstrak kelayakan untuk sistem lain. Ini berpotensi memberi penyerang kemampuan untuk bergerak secara lateral ke sistem lain di rangkaian syarikat.

Teg IBM

![[FIX] Ralat Pengaktifan Microsoft Office 0X4004F00C](https://jf-balio.pt/img/how-tos/96/microsoft-office-activation-error-0x4004f00c.png)