Let’s Encrypt adalah Projek Kolaborasi Yayasan Linux, pihak berkuasa sijil terbuka, yang disediakan oleh Kumpulan Penyelidikan Keselamatan Internet. Percuma untuk sesiapa sahaja yang memiliki nama domain untuk menggunakan Let’s Encrypt untuk mendapatkan sijil yang dipercayai. Keupayaan untuk mengotomatisasi proses pembaharuan, serta berfungsi untuk memudahkan pemasangan dan konfigurasi. Bantu menjaga keselamatan laman web, dan maju amalan keselamatan TLS. Jaga ketelusan, dengan semua sijil tersedia untuk pemeriksaan. Benarkan orang lain menggunakan protokol penerbitan dan pembaharuan mereka sebagai standard terbuka.

Pada dasarnya, Let’s Encrypt berusaha menjadikan keselamatan tidak bergantung pada gelung konyol yang dibuat oleh organisasi besar untuk keuntungan. (Anda boleh katakan saya percaya pada sumber terbuka, dan ini adalah sumber terbuka yang terbaik).

Terdapat dua pilihan: muat turun pakej dan pasang dari repositori, atau pasang pembungkus certbot-auto (sebelumnya letsencrypt-auto) dari letsencrypt secara langsung.

Untuk memuat turun dari repositori

sudo apt-get install letsencrypt -y

Setelah pemasangan selesai, tiba masanya untuk mendapatkan sijil anda! Kami menggunakan kaedah standalone sijil, menghasilkan contoh pelayan hanya untuk memperoleh sijil anda.

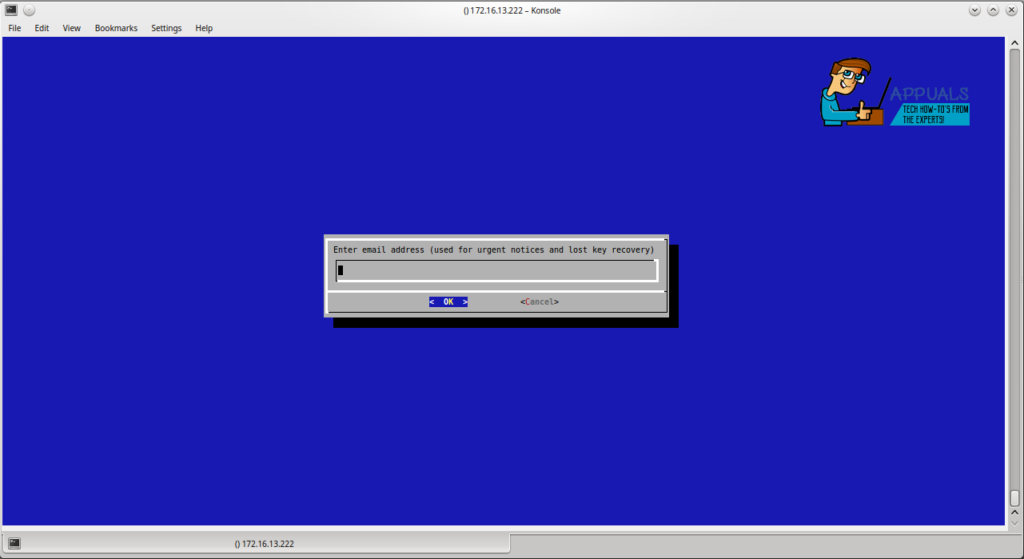

sudo letsencrypt certonly –standalone –d example.com -d subdomain.example.com -d othersubdomain.example.com

Masukkan e-mel anda dan setuju dengan syarat perkhidmatan. Anda kini harus mempunyai sijil yang baik untuk setiap domain dan sub-domain yang anda masukkan. Setiap domain dan sub-domain akan ditantang, jadi jika anda tidak mempunyai catatan dns yang menunjuk ke pelayan anda, permintaan tersebut akan gagal.

Sekiranya anda ingin menguji prosesnya, sebelum mendapatkan sijil sebenar, anda boleh menambahkan –test-cert sebagai argumen setelah sijil. Catatan: –test-cert memasang sijil yang tidak sah. Anda boleh melakukan ini tanpa had, namun jika anda menggunakan sijil langsung terdapat had kadar.

Domain kad liar tidak disokong, dan sepertinya tidak akan disokong. Sebab yang diberikan adalah kerana proses sijil adalah percuma, anda boleh meminta seberapa banyak yang anda perlukan. Anda juga boleh mempunyai beberapa domain dan sub-domain pada sijil yang sama.

Beralih ke konfigurasi NGINX untuk menggunakan sijil kami yang baru diperoleh! Untuk jalan ke sijil, saya menggunakan jalan sebenarnya, bukan ungkapan biasa.

Kami mempunyai SSL, mungkin juga mengarahkan semua lalu lintas kami ke sana. Bahagian pelayan pertama melakukan begitu. Saya telah menetapkan untuk mengarahkan semua lalu lintas, termasuk sub-domain, ke domain primer.

Sekiranya anda menggunakan Chrome dan tidak melumpuhkan siphers ssl yang disenaraikan di atas, anda akan mendapat err_spdy_inadequate_transport_security. Anda juga perlu mengedit fail conf nginx agar kelihatan seperti ini untuk mengatasi kekurangan keselamatan di gzip

Sekiranya anda mendapati bahawa anda mendapat sesuatu seperti akses ditolak - anda perlu menyemak semula bahawa nama_pelayan (dan root) betul. Saya baru sahaja selesai memukul kepala saya ke dinding sehingga saya pingsan. Nasib baik dalam mimpi buruk pelayan saya, datanglah jawapannya - anda terlupa untuk menetapkan direktori root anda! Berdarah dan memerah, saya masukkan akarnya dan inilah indeks indah saya.

Sekiranya anda ingin menyediakan sub-domain yang berasingan, anda boleh menggunakannya

Anda akan diminta membuat kata laluan untuk nama pengguna (dua kali).

perkhidmatan sudo mulakan semula nginx

Sekarang anda akan dapat mengakses laman web anda dari mana sahaja dengan nama pengguna dan kata laluan, atau secara tempatan tanpa. Sekiranya anda ingin selalu menghadapi cabaran kata laluan, hapus izin 10.0.0.0/24; # Tukar ke talian rangkaian tempatan anda.

Perhatikan jarak untuk auth_basic, jika tidak betul, anda akan mendapat ralat.

Sekiranya anda mempunyai kata laluan yang salah, anda akan mendapat 403

Satu perkara terakhir yang perlu kita lakukan, sediakan autorenewalsertifikasi SSL.

Untuk ini pekerjaan cron sederhana adalah alat yang tepat untuk pekerjaan itu, kami akan meletakkannya sebagai pengguna root untuk mencegah kesalahan kebenaran

(sudo crontab -l 2> / dev / null; echo ‘0 0 1 * * letsencrypt renew’) | sudo crontab -

Sebab penggunaan / dev / null adalah untuk memastikan bahawa anda boleh menulis ke crontab, walaupun tidak ada sebelumnya.

3 minit membaca