Windows 10

Edisi terbaru Windows 10, iaitu v1903 dan v1909, mengandungi kerentanan keselamatan yang dapat dieksploitasi yang dapat digunakan untuk mengeksploitasi protokol Blok Mesej Server (SMB). Pelayan dan Pelanggan SMBv3 berjaya dikompromikan dan digunakan untuk menjalankan kod sewenang-wenangnya. Yang lebih membimbangkan adalah kenyataan bahawa kerentanan keselamatan dapat dieksploitasi dari jarak jauh menggunakan beberapa kaedah mudah.

Microsoft telah mengakui kerentanan keselamatan baru dalam protokol Microsoft Server Message Block 3.1.1 (SMB). Syarikat itu nampaknya sebelum ini membocorkan maklumat secara tidak sengaja semasa kemas kini Patch Tuesday minggu ini. The kerentanan dapat dieksploitasi dari jarak jauh untuk melaksanakan kod pada Pelayan SMB atau Pelanggan. Pada dasarnya, ini adalah bug RCE (Remote Code Execution).

Microsoft mengesahkan kerentanan keselamatan di dalam SMBv3:

Didalam nasihat keselamatan yang diterbitkan semalam, Microsoft menjelaskan bahawa kerentanan mempengaruhi versi 1903 dan 1909 Windows 10 dan Windows Server. Namun, syarikat itu cepat menunjukkan bahawa kekurangan itu belum dimanfaatkan. Secara kebetulan, syarikat itu dilaporkan membocorkan butiran mengenai kerentanan keselamatan yang ditandai sebagai CVE-2020-0796. Tetapi semasa melakukannya, syarikat itu tidak menerbitkan butiran teknikal. Microsoft hanya menawarkan ringkasan pendek yang menggambarkan bug tersebut. Mengambil beberapa syarikat produk keselamatan digital yang sama yang merupakan sebahagian daripada Program Perlindungan Aktif syarikat dan mendapatkan akses awal ke maklumat pepijat, menerbitkan maklumat tersebut.

CVE-2020-0796 - kerentanan SMBv3 'wormable'.

Hebat ...

pic.twitter.com/E3uPZkOyQN

- MalwareHunterTeam (@malwrhunterteam) 10 Mac 2020

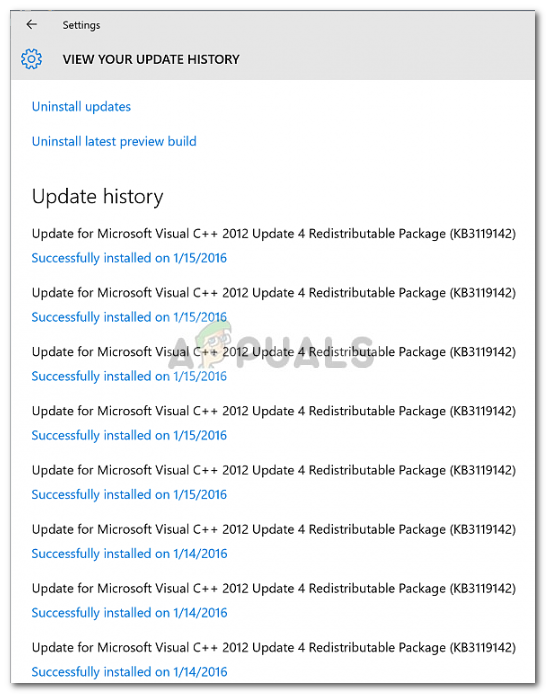

Penting untuk diperhatikan bahawa bug keselamatan SMBv3 belum mempunyai patch yang siap. Ternyata Microsoft pada awalnya telah merencanakan untuk melepaskan patch untuk kerentanan ini tetapi tidak dapat, dan kemudian gagal mengemas kini rakan dan vendor industri. Ini menyebabkan penerbitan kerentanan keselamatan yang masih dapat dieksploitasi di alam liar.

Bagaimana Penyerang Boleh Mengeksploitasi Kerentanan Keselamatan SMBv3?

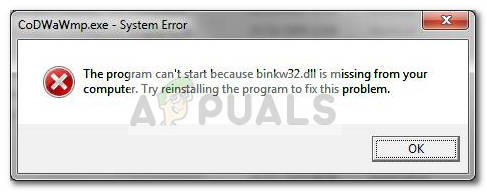

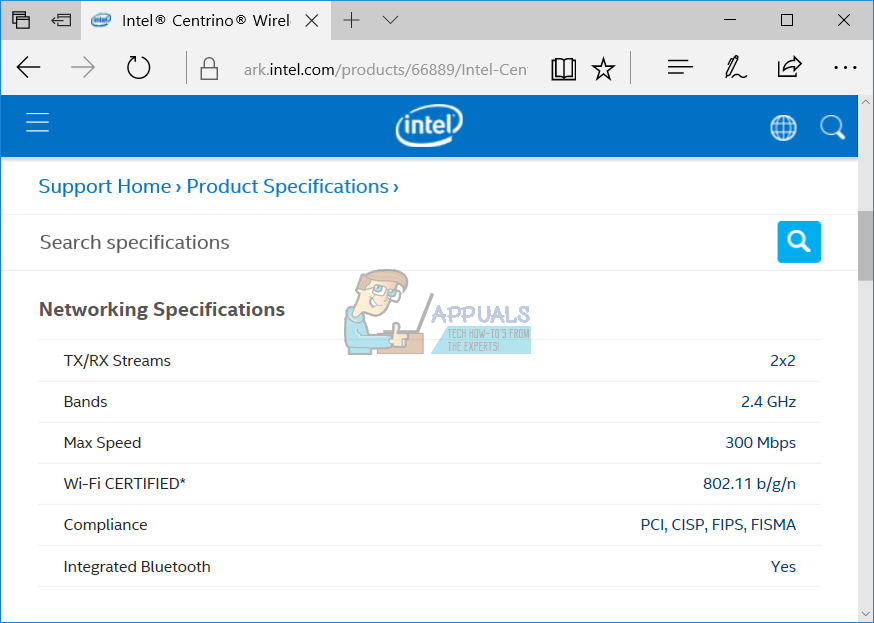

Walaupun butiran masih muncul, sistem komputer yang menjalankan Windows 10 versi 1903, Windows Server v1903 (pemasangan Core Server), Windows 10 v1909, dan Windows Server v1909 (pemasangan Core Server) terpengaruh. Akan tetapi, kemungkinan besar lelaran OS Windows yang terdahulu juga mungkin rentan.

Pepijat kritikal dalam pelaksanaan SMBv3 Microsoft diterbitkan dalam keadaan misteri. https://t.co/8kGcNEpw7R

- Zack Whittaker (@zackwhittaker) 11 Mac 2020

Menjelaskan konsep asas dan jenis kerentanan keamanan SMBv3, Microsoft menyatakan: “Untuk mengeksploitasi kerentanan terhadap Server SMB, penyerang yang tidak disahkan dapat mengirim paket yang dibuat khusus ke pelayan SMBv3 yang disasarkan. Untuk mengeksploitasi kerentanan terhadap Pelanggan SMB, penyerang yang tidak disahkan perlu mengkonfigurasi Server SMBv3 yang berniat jahat dan meyakinkan pengguna untuk menyambung ke sana. '

Walaupun perinciannya agak langka, para pakar menunjukkan bug SMBv3 memungkinkan penyerang jarak jauh untuk mengendalikan sepenuhnya sistem yang rentan. Lebih-lebih lagi, kerentanan keselamatan juga dapat diperbaiki. Dengan kata lain, penyerang dapat mengautomasikan serangan melalui pelayan SMBv3 yang dikompromikan dan menyerang beberapa mesin.

Bagaimana Melindungi Pelayan OS Windows dan SMBv3 Dari Kerentanan Keselamatan Baru?

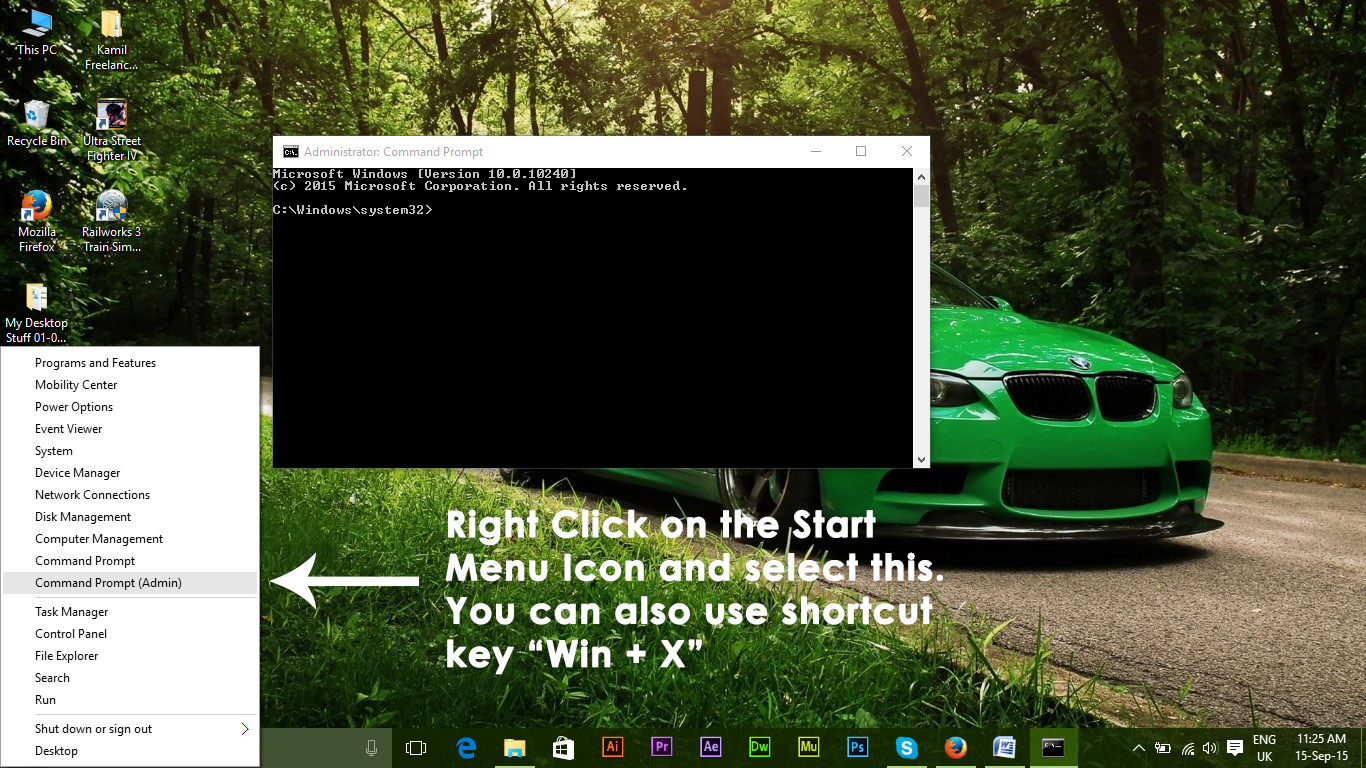

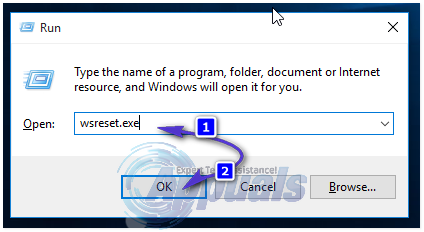

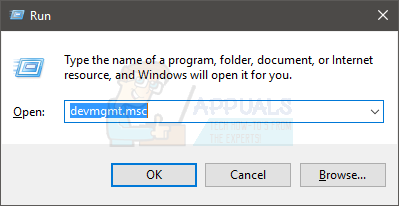

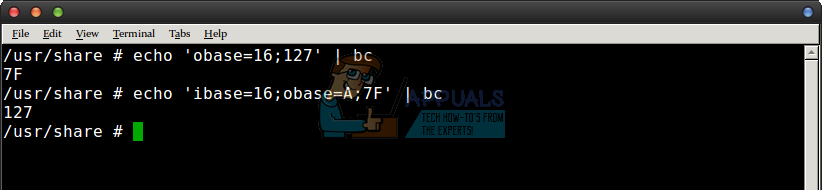

Microsoft mungkin telah mengakui adanya kerentanan keselamatan di dalam SMBv3. Namun, syarikat itu belum menawarkan patch untuk melindungi perkara yang sama. Pengguna boleh lumpuhkan pemampatan SMBv3 untuk mengelakkan penyerang dari mengeksploitasi kerentanan terhadap pelayan SMB. Perintah mudah untuk dilaksanakan di dalam PowerShell adalah seperti berikut:

Set-ItemProperty -Path “HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters' DisableCompression -Type DWORD -Value 1 -Force

Untuk mengurungkan perlindungan sementara terhadap kerentanan keselamatan SMBv3, masukkan perintah berikut:

Set-ItemProperty -Path “HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters' DisableCompression -Type DWORD -Value 0 -Force

Banyak syarikat TIDAK terdedah untuk # SMBv3 CVE-2020-0796, mereka masih menjalankan Windows XP / 7 dan Server 2003/2008. #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

- CISOwithHoodie (@SecGuru_OTX) 11 Mac 2020

Penting untuk diperhatikan bahawa kaedah ini tidak menyeluruh, dan hanya akan melambatkan atau menghalangi penyerang. Microsoft mengesyorkan untuk menyekat port TCP ‘445’ di firewall dan komputer pelanggan. 'Ini dapat membantu melindungi jaringan dari serangan yang berasal dari luar perusahaan. Menyekat port yang terjejas di perimeter perusahaan adalah pertahanan terbaik untuk membantu mengelakkan serangan berasaskan Internet, ”saran Microsoft.

Teg Tingkap tingkap 10