Alphr

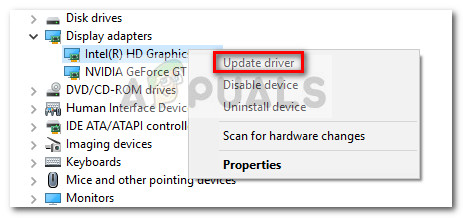

Penjenayah digital yang menggunakan sekeping perisian hasad berasaskan macOS yang disebut OSX.Dummy nampaknya menyasarkan sekumpulan pelabur cryptocurrency yang menggunakan Discord serta mereka yang menggunakan Slack. OSX.Dummy bukanlah perisian yang sangat canggih, tetapi nampaknya membenarkan pelaksanaan kod sewenang-wenang pada mesin yang dapat disisipkan ke dalamnya.

Pakar keselamatan Unix pertama kali menemui bukti perisian hasad tersebut beberapa hari yang lalu. Penyelidik terkemuka Remco Verhoef melaporkan penemuannya di blog InfoSec SANS pada hari Jumaat, dan catatannya menunjukkan bahawa terdapat beberapa siri serangan terhadap macOS pada minggu lalu.

Kumpulan sembang di Slack dan Discord telah melaporkan orang yang menyamar sebagai pentadbir sistem dan personaliti pesanan segera yang popular. Individu yang mereka tiru terkenal memberikan aplikasi berasaskan cryptocurrency yang berguna, yang memudahkan mereka untuk menipu pengguna yang sah untuk memasang kod berbahaya.

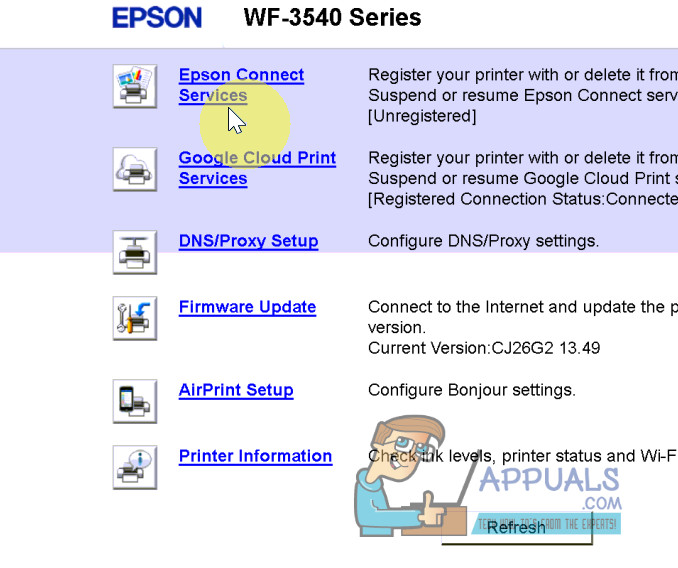

Pengguna biasa kemudian dipikat oleh cracker untuk menjalankan skrip yang sangat kecil yang memuat turun fail 34 megabait lebih besar. Fail ini, yang akan dimuat turun melalui aplikasi curl CLI, mengandungi perisian OSX.Dummy. Oleh kerana kebenaran Unix dapat menggagalkan keropok hingga tahap tertentu, mereka telah memastikan untuk menyimpan muat turun baru ke direktori sementara.

Oleh kerana ia kelihatan seperti binari mach064 biasa, ia kemudian dapat dijalankan secara normal hingga tahap tertentu pada sistem macOS. Laman web pengimbasan perisian hasad sosial dalam talian nampaknya tidak menimbulkan ancaman, yang mungkin secara tidak sengaja dapat membantu para peretas menipu pengguna normal agar menganggapnya selamat.

Biasanya fail binari yang tidak ditandatangani seperti fail yang mengandungi OSX.Dummy tidak dapat dijalankan. Walau bagaimanapun, subrutin keselamatan macOS Gatekeepr tidak memeriksa fail yang dimuat turun dan kemudian dijalankan secara eksklusif melalui terminal. Oleh kerana vektor serangan melibatkan penggunaan manual arahan Unix secara manual, Macintosh mangsa tidak lebih bijak.

Panggilan ke sudo kemudian meminta pengguna memasukkan kata laluan pentadbiran mereka, seperti yang berlaku pada sistem GNU / Linux. Hasilnya, binari kemudian dapat memperoleh akses penuh ke sistem fail yang mendasari pengguna.

Malware kemudian menyambung ke pelayan C2, sehingga berpotensi memberikan kawalan cracker pada mesin host. OSX.Dummy juga menyimpan kata laluan mangsa, sekali lagi dalam direktori sementara untuk penggunaan masa depan.

Teg Keselamatan Apple macOS