Ilustrasi keselamatan siber

Microsoft mengeluarkan kemas kini penting untuk Sistem Operasi Windows 10 (OS) sehari yang lalu. Walau bagaimanapun, walaupun kemas kini ini tidak mempunyai patch untuk melindungi daripada kelemahan keselamatan yang menarik, sederhana dan sangat berpotensi. Kerentanan wujud dalam Penjadual Tugas lanjutan Windows 10 Apabila dieksploitasi, Penjadual Tugas pada dasarnya dapat memberikan hak pentadbiran sepenuhnya kepada pengeksploitasi.

Seorang penggodam yang menggunakan alias dalam talian 'SandboxEscaper', menyiarkan bug tersebut. Nampaknya, eksploitasi tersebut mempunyai implikasi keselamatan yang serius pada Windows 10. Menariknya, penggodam memilih untuk memposting eksploitasi sifar-hari di GitHub, repositori alat perisian dan kod pengembangan yang diperoleh Microsoft baru-baru ini. Peretas itu malah mengeluarkan kod eksploitasi Proof-of-Concept (PoC) untuk kerentanan sifar hari yang mempengaruhi sistem operasi Windows 10.

Eksploitasi itu tergolong dalam kategori sifar hari kerana Microsoft belum mengakui perkara yang sama. Setelah pembuat Windows 10 mengetahui, ia harus menawarkan patch yang akan memasang celah yang ada di dalam Task Scheduler.

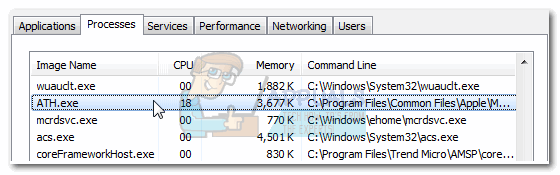

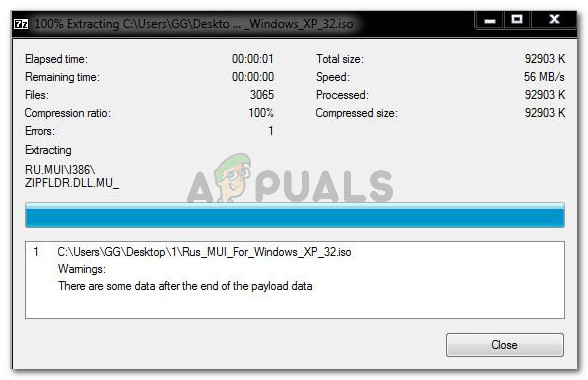

Task Penjadual adalah salah satu komponen utama OS Windows yang telah ada sejak zaman Windows 95. Microsoft terus bertambah baik pada utiliti yang pada dasarnya membolehkan pengguna OS menjadualkan pelancaran program atau skrip pada waktu yang telah ditentukan atau setelah selang waktu yang ditentukan. . Eksploitasi yang disiarkan di GitHub menggunakan ‘SchRpcRegisterTask’, kaedah dalam Penjadual Tugas untuk mendaftarkan tugas dengan pelayan.

Atas sebab yang belum diketahui, program ini tidak memeriksa kebenaran secara semestinya. Oleh itu, ia boleh digunakan untuk menetapkan kebenaran DACL (Senarai Kawalan Akses Discretionary) sewenang-wenangnya. Program yang ditulis dengan niat jahat atau bahkan penyerang dengan hak istimewa peringkat rendah dapat menjalankan fail .job yang salah bentuk untuk mendapatkan hak istimewa 'SISTEM'. Pada asasnya, ini adalah kes peningkatan isu hak istimewa yang tidak disetujui atau tidak sah yang berpotensi membolehkan penyerang atau perisian hasad tempatan memperoleh dan menjalankan kod dengan hak sistem pentadbiran pada mesin yang disasarkan. Akhirnya, serangan semacam itu akan memberi hak penyerang sepenuhnya ke atas mesin Windows 10 yang disasarkan.

Seorang pengguna Twitter mendakwa telah mengesahkan eksploitasi zero-day dan mengesahkan ia berfungsi pada sistem Windows 10 x86 yang telah ditambal dengan kemas kini Mei 2019 yang terkini. Lebih-lebih lagi, pengguna menambah kerentanan dapat dieksploitasi 100 peratus waktu dengan mudah.

Saya dapat mengesahkan bahawa ini berfungsi sebagaimana adanya pada sistem Windows 10 x86 yang ditambal sepenuhnya (Mei 2019). Fail yang sebelumnya dikendalikan sepenuhnya oleh hanya SISTEM dan TrustedInstaller kini dikendalikan sepenuhnya oleh pengguna Windows terhad.

Berfungsi dengan cepat, dan 100% masa dalam ujian saya. pic.twitter.com/5C73UzRqQk

- Will Dormann (@wdormann) 21 Mei 2019

Sekiranya itu tidak cukup, penggodam juga mengisyaratkan dia mempunyai 4 bug hari sifar yang belum didedahkan di Windows, tiga di antaranya membawa kepada peningkatan hak istimewa tempatan dan yang keempat memungkinkan penyerang memotong keselamatan kotak pasir. Tidak perlu ditambah, Microsoft masih belum mengakui eksploitasi dan mengeluarkan tambalan. Ini pada dasarnya bermaksud pengguna Windows 10 perlu menunggu penyelesaian keselamatan untuk kelemahan tertentu ini.

Teg Tingkap