Softpedia

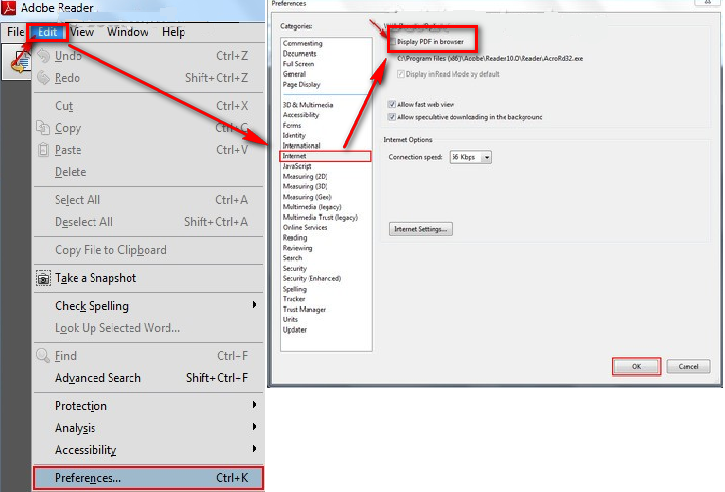

Dalam tweet oleh Alex Ionescu, Wakil Presiden Strategi EDR di CrowdStrike, Inc., dia mengumumkan peluncuran Ring 0 Army Knife (r0ak) di GitHub tepat pada waktunya untuk persidangan keselamatan maklumat Black Hat USA 2018. Dia menyifatkan alat ini tidak mempunyai pemandu dan terbina dalam untuk semua sistem domain Windows: Windows 8 dan seterusnya. Alat ini membolehkan pelaksanaan Ring 0 baca, tulis, dan debugging dalam persekitaran Hypervisor Code Integrity (HVCI), Secure Boot, dan Windows Defender Application Guard (WDAG), suatu prestasi yang sering sukar dicapai dalam persekitaran ini secara semula jadi.

Tepat pada masanya untuk #Topi hitam , Saya telah mengeluarkan Ring 0 Army Knife (r0ak) di https://t.co/ILcO7MoSw3 . Windows 8+ Ring 0 tanpa pemacu penuh, alat baca / tulis / laksanakan alat debug sewenang-wenang untuk persekitaran HVCI / Secure Boot / WDAG di mana penyahpepijatan tempatan sering kali mustahil untuk disiapkan. pic.twitter.com/bPlSDBVoRr

- Alex Ionescu (@aionescu) 6 Ogos 2018

Alex Ionescu dijangka akan bersuara pada persidangan Black Hat USA tahun ini yang dijadualkan pada 4 hingga 9 Ogos di Mandalay Bay, Las Vegas. 4 hingga 7 Ogos akan terdiri daripada bengkel latihan teknikal sementara 8 dan 9 Ogos akan menyaksikan pidato, taklimat, persembahan, dan dewan perniagaan dari beberapa nama terkemuka di dunia keselamatan IT termasuk Ionescu dengan harapan dapat berkongsi yang terbaru dalam penyelidikan , pembangunan, dan trend di kalangan komuniti keselamatan IT. Alex Ionescu sedang membentangkan ceramah yang bertajuk 'Kemudahan Pemberitahuan Windows: Mengupas Bawang Permukaan Serangan Kernel Paling Tidak Berdokumen.' Siaran pra-ceramahnya nampaknya tepat di jalan yang ingin dia bicarakan.

Alat sumber terbuka dan eksploitasi zero day diharapkan dapat dikongsi secara terbuka pada persidangan ini dan nampaknya sesuai bahawa Ionescu baru saja keluar dengan alat pelaksanaan, membaca, dan debugging Ring 0 percuma untuk Windows. Beberapa cabaran terbesar yang dihadapi di platform Windows termasuk batasan Windows Debugger dan SysInternal Tools yang sangat penting untuk menyelesaikan masalah IT. Oleh kerana mereka terhad dalam akses Windows API mereka sendiri, alat Ionescu tampil sebagai perbaikan segera kecemasan yang dialu-alukan untuk menyelesaikan masalah kernel dan tahap sistem dengan cepat yang biasanya mustahil untuk dianalisis.

Ring 0 Army Knife oleh Alex Ionescu. GitHub

Oleh kerana hanya fungsi Windows yang sudah ada sebelumnya, yang sudah ada, dan Microsoft yang digunakan dengan semua fungsi yang disebut sebagai sebahagian daripada bitmap KCFG, alat ini tidak melanggar pemeriksaan keselamatan, menuntut peningkatan hak istimewa, atau menggunakan 3rdpenggerak parti untuk menjalankan operasinya. Alat ini beroperasi pada struktur asas sistem operasi dengan mengarahkan aliran pelaksanaan pemeriksaan pengesahan fon dipercayai pengurus tetingkap untuk menerima pemberitahuan asinkron Peristiwa untuk Jejak untuk Windows (ETW) pelaksanaan lengkap item kerja (WORK_QUEUE_ITEM) untuk pembebasan penyangga mod kernel dan pemulihan operasi normal.

Oleh kerana alat ini menyelesaikan batasan fungsi lain di Windows, ia dilengkapi dengan sekatan batasannya sendiri. Walau bagaimanapun, ini adalah perkara yang sukar ditangani oleh pakar IT kerana alat ini membolehkan kejayaan proses asas yang diperlukan. Batasan ini adalah bahawa alat ini hanya dapat membaca data 4GB dalam satu waktu, menulis hingga 32 bit data sekaligus, dan hanya menjalankan 1 fungsi parameter skalar saja. Batasan-batasan ini dapat diatasi dengan mudah sekiranya alat diprogram dengan cara yang berbeda, tetapi Ionescu mendakwa bahawa dia memilih untuk menyimpan alat ini dengan cara yang baik sehingga ia dapat melakukan apa yang ditetapkan untuk dilakukan dengan efisien dan hanya itu yang penting.

![[FIX] Kod Ralat Video Perdana Amazon 7031](https://jf-balio.pt/img/how-tos/61/amazon-prime-video-error-code-7031.png)