Gambar diambil dari Bleeping Computer

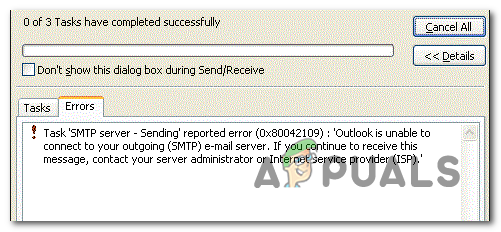

Jenis fail Windows '.SettingContent-ms', yang awalnya diperkenalkan pada Windows 10 pada tahun 2015 rentan terhadap pelaksanaan perintah menggunakan atribut DeepLink dalam skema-yang itu sendiri adalah dokumen XML sederhana.

Matt Nelson dari SpecterOps menemui dan melaporkan kerentanan yang dapat digunakan oleh penyerang untuk muatan yang mudah untuk mendapatkan akses yang juga disimulasikan dalam video ini

Penyerang boleh menggunakan fail SettingContent-ms untuk menarik muat turun dari internet yang menimbulkan beberapa kemungkinan kerosakan serius kerana ia dapat digunakan untuk memuat turun fail yang memungkinkan pelaksanaan kod jauh.

Walaupun dengan peraturan blok OLE Office 2016 dan peraturan Penciptaan Proses Kanak-kanak ASR membolehkan penyerang dapat mengelak blok OLE melalui fail fail .SettingsContent-ms yang digabungkan dengan jalur yang disenaraikan dalam folder Office dapat membolehkan penyerang memintas kawalan ini dan melaksanakan sewenang-wenangnya. perintah seperti yang ditunjukkan oleh Matt di blog SpectreOps dengan menggunakan fail AppVLP.

Muatan pengelakan OLE / ASR - SpecterOps

Secara lalai, dokumen Office ditandai sebagai MOTW dan dibuka di Protected View, ada fail tertentu yang masih membenarkan OLE dan tidak dipicu oleh Protected View. Sebaik-baiknya file SettingContent-ms tidak boleh menjalankan fail di luar C: Windows ImmersiveControlPanel.

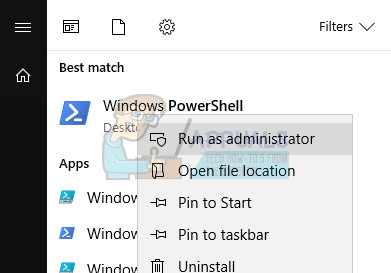

Matt juga menyarankan untuk menuturkan format fail dengan membunuh pengendali dengan menetapkan 'DelegateExecute' melalui editor pendaftaran di HKCR: SettingContent Shell Open Command agar kosong lagi - namun, tidak ada jaminan bahawa melakukan ini tidak akan memecahkan Windows. titik pemulihan harus dibuat sebelum anda mencuba ini.