Kerentanan Cisco CVE-2018-0375. Rakan ZLAN

Pengilang perkakasan rangkaian dan keselamatan, Cisco , dilanda kerentanan pintu belakang utama kelima untuk Cisco Policy Suite dalam lima bulan terakhir. Cisco adalah syarikat yang mengkhususkan diri dalam membuat penyelesaian rangkaian untuk penyedia perkhidmatan dan perusahaan. Ini membolehkan syarikat mengurus, menyekat, dan memantau bagaimana pelanggan dan pekerja menggunakan perkhidmatan rangkaian syarikat melalui perintah mengganggu rangkaian yang mengakses, memerhatikan, dan mengumpulkan data aktiviti dalam talian pengguna. Maklumat ini dapat diakses melalui satu pentadbir pusat yang dikendalikan oleh syarikat penyedia dan dasar syarikat berkenaan dengan penggunaan internet, seperti menyekat laman web tertentu, diberlakukan melalui sistem ini. Perisian yang dikeluarkan oleh Cisco dengan sengaja merangkumi ciri-ciri gangguan rangkaian untuk membolehkan pemantauan sistem yang lengkap dan efisien oleh syarikat. Namun, jika kelayakan pentadbir dikompromikan atau orang luar yang berniat jahat dapat memperoleh akses ke pusat arahan, dia dapat menimbulkan kekacauan di seluruh rangkaian, mempunyai akses lengkap ke aktiviti pengguna dan dapat mengendalikan domain mereka namun s / dia memilih. Inilah yang hanya berisiko Cisco CVE-2018-0375 (ID pepijat: CSCvh02680 ) yang menerima belum pernah terjadi sebelumnya CVSS tahap keparahan 9.8 daripada kemungkinan 10. Kerentanan itu ditemui melalui ujian keselamatan dalaman yang dilakukan oleh Cisco.

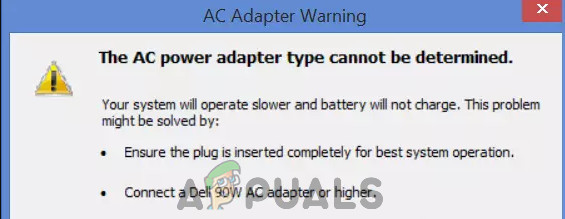

Laporan Cisco mengenai perkara itu diterbitkan pada 18 Julai 2018, jam 1600 GMT dan nasihat itu diletakkan di bawah label pengenalan 'cisco-sa-20180718-policy-cm-default-psswrd.' Ringkasan laporan menjelaskan bahawa kerentanan ada di Cluster Manager of Cisco Policy Suite (sebelum rilis 18.2.0) dan berpotensi untuk membenarkan penggodam jarak jauh yang tidak sah untuk mengakses akun root yang disertakan dalam perisian. Akaun root mempunyai kelayakan lalai, menjadikannya berisiko manipulasi, yang dapat digunakan oleh penggodam untuk mendapatkan akses ke rangkaian dan mengendalikannya dengan hak pentadbir penuh.

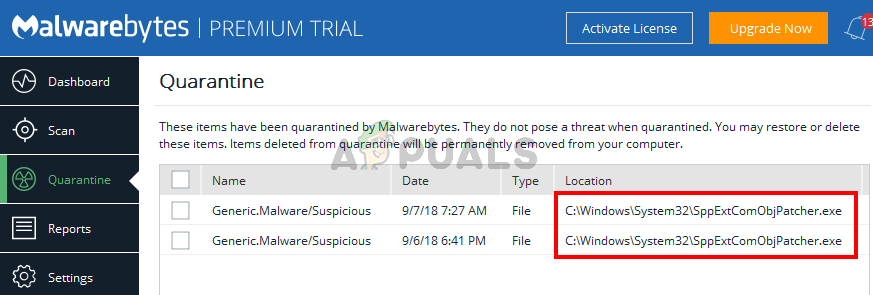

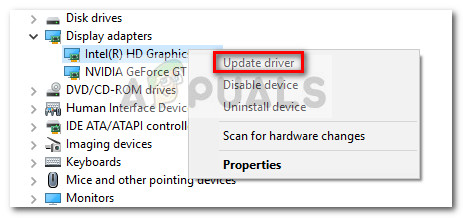

Cisco menetapkan bahawa ini adalah kelemahan asas dan tidak ada penyelesaian untuk masalah ini. Oleh itu, syarikat mengeluarkan patch percuma dalam versi 18.2.0 dan semua pengguna produk mereka digalakkan untuk memastikan bahawa sistem rangkaian mereka diperbarui ke versi yang ditambal. Sebagai tambahan kepada kelemahan asas ini, 24 kelemahan dan pepijat lain juga diperbaiki dalam kemas kini baru yang merangkumi Cisco Webex Rangkaian Pemain Rakaman Jarak Jauh Pelanggaran Kod Pelaksanaan dan Cisco SD-WAN Solution Arbitrary File Overwrite Vulnerability.

Untuk memastikan sistem ini terkini, pentadbir diminta untuk memeriksa peranti mereka di CLI peranti dengan memasukkan perintah about.sh. Ini akan memberikan output kepada pentadbir mengenai versi yang sedang digunakan dan apakah ada patch yang telah diterapkan padanya. Mana-mana peranti yang menggunakan versi di bawah 18.2.0 dianggap rentan. Ini termasuk telefon bimbit, tablet, komputer riba, dan peranti lain yang dipantau oleh perusahaan menggunakan Cisco.

24 Kerentanan Dan Kesalahan yang Disertakan dalam Kemas kini Versi 18.2.0. Cisco / Appuals