internet Explorer

Kekurangan keselamatan dalam penuaan tetapi masih aktif digunakan Internet Explorer, penyemak imbas web 'lalai' untuk sistem operasi Microsoft Windows dieksploitasi secara aktif oleh penyerang dan penulis kod jahat . Walaupun Microsoft sangat mengetahui Zero-Day Exploit di IE, syarikat itu pada masa ini telah mengeluarkan nasihat keselamatan kecemasan. Microsoft belum mengeluarkan atau menyebarkan kemas kini patch keselamatan kecemasan untuk mengatasi kerentanan keselamatan di Internet Explorer.

Eksploitasi 0 Hari dalam Internet Explorer dilaporkan dieksploitasi oleh penyerang 'di alam liar'. Ringkasnya, kekurangan yang baru ditemui dalam IE digunakan secara aktif untuk melaksanakan kod jahat atau sewenang-wenang. Microsoft telah mengeluarkan nasihat keselamatan yang memperingatkan berjuta-juta pengguna Windows OS mengenai kerentanan sifar-hari yang baru di penyemak imbas Internet Explorer tetapi masih belum melepaskan patch untuk memasang celah keselamatan yang berkenaan.

Kerentanan Keselamatan Dalam Internet Explorer, Dinilai 'Sederhana' yang Dieksploitasi Secara Aktif Di Alam Liar:

Kerentanan keselamatan yang baru ditemui dan dilaporkan dieksploitasi di Internet Explorer secara rasmi ditandai sebagai CVE-2020-0674 . Eksploit 0-Hari dinilai 'Moderate'. Celah keselamatan pada dasarnya adalah masalah pelaksanaan kod jauh yang wujud dalam cara mesin skrip mengendalikan objek dalam ingatan Internet Explorer. Bug itu memicu pustaka JScript.dll.

#darkhotel # 0hari #eksploit

CVE-2020-0674

Panduan Microsoft mengenai Kerentanan Memori Mesin Skrip Kerentanan

Kerentanan pelaksanaan kod jauh wujud dengan cara mesin skrip mengendalikan objek dalam memori di Internet Explorer. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) 18 Januari 2020

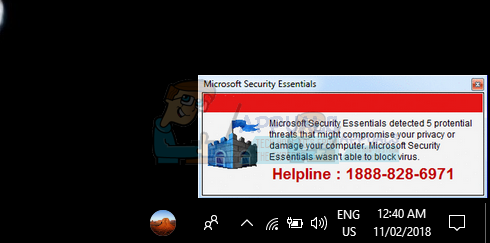

Dengan berjaya memanfaatkan bug, penyerang jarak jauh dapat melaksanakan kod sewenang-wenangnya pada komputer yang disasarkan. Penyerang dapat mengawal sepenuhnya mangsa hanya dengan meyakinkan mereka untuk membuka laman web yang dibuat jahat pada penyemak imbas Microsoft yang rentan. Dengan kata lain, penyerang dapat menyebarkan serangan phishing dan menipu pengguna OS Windows menggunakan IE untuk mengklik pautan web yang membawa mangsa ke laman web yang dicemari yang dicampur dengan perisian hasad. Menariknya, kerentanan tidak dapat memberikan hak pentadbiran, kecuali pengguna itu sendiri log masuk sebagai Pentadbir, menunjukkan Penasihat Keselamatan Microsoft :

'Kerentanan itu dapat merosakkan memori sedemikian rupa sehingga penyerang dapat melaksanakan kod sewenang-wenang dalam konteks pengguna saat ini. Penyerang yang berjaya memanfaatkan kerentanan tersebut dapat memperoleh hak pengguna yang sama dengan pengguna semasa. Sekiranya pengguna semasa dilog masuk dengan hak pengguna pentadbiran, penyerang yang berjaya memanfaatkan kerentanan dapat menguasai sistem yang terjejas. Penyerang kemudian boleh memasang program; melihat, menukar, atau memadam data; atau buat akaun baru dengan hak pengguna sepenuhnya. '

Microsoft Mengetahui Kerentanan Keselamatan IE Zero-Day Exploit Dan Mengerjakan Pembaikan:

Perlu diperhatikan bahawa hampir semua versi dan varian Internet Explorer rentan terhadap Eksploitasi 0-Hari. Platform penyemakan imbas web yang terjejas merangkumi Internet Explorer 9, Internet Explorer 10, dan Internet Explorer 11. Mana-mana versi IE ini dapat dijalankan pada semua versi Windows 10, Windows 8.1, Windows 7.

Hari Jumaat, hujung minggu telah tiba ... dan #Microsoft memberi amaran eksploitasi sifar Internet Explorer ... https://t.co/1bkNhKIDYt #Daftar

- Bot Berita Keselamatan (@SecurityNewsbot) 18 Januari 2020

Walaupun Microsoft mempunyai t menghapuskan sokongan percuma ke Windows 7 , syarikat itu masih menyokong penuaan dan sudah usang Penyemak imbas web IE. Microsoft dilaporkan telah menyatakan bahawa ia mengetahui adanya 'serangan yang disasarkan terhad' di alam liar dan sedang berusaha memperbaiki. Walau bagaimanapun, patch belum siap. Dengan kata lain, berjuta-juta pengguna Windows OS yang menggunakan IE, terus rentan.

Penyelesaian Mudah tetapi Sementara Untuk Melindungi Terhadap Eksploitasi Zero-Day di IE:

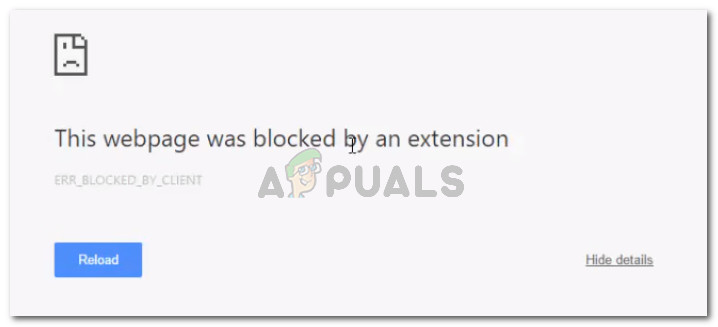

Penyelesaian yang mudah dan boleh dilaksanakan untuk melindungi daripada Eksploitasi 0-Hari yang baru di IE bergantung pada mencegah pemuatan perpustakaan JScript.dll. Dengan kata lain, pengguna IE mesti menghalang perpustakaan memuatkan ke memori untuk menyekat secara manual eksploitasi kerentanan ini .

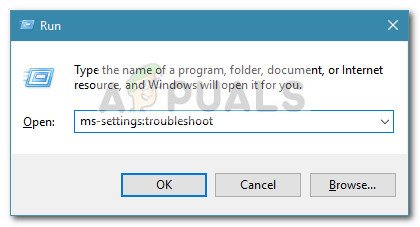

Oleh kerana Eksploitasi 0-Hari di IE dieksploitasi secara aktif, pengguna Windows OS yang bekerja dengan IE mesti mengikuti arahannya. Untuk menyekat akses ke JScript.dll, pengguna mesti menjalankan perintah berikut pada sistem Windows anda dengan hak pentadbir, dilaporkan TheHackerNews .

Untuk sistem 32-bit:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P semua orang: N

Untuk sistem 64-bit:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P semua orang: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P semua orang: N

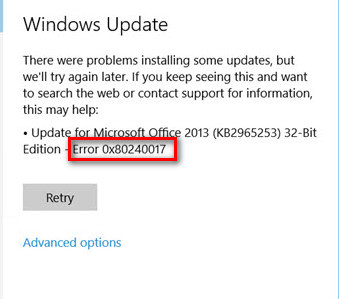

Microsoft telah mengesahkan bahawa ia akan menggunakan patch itu tidak lama lagi. Pengguna yang menjalankan perintah di atas dapat mengalami beberapa laman web yang berkelakuan tidak menentu atau gagal dimuat. Apabila patch tersedia, mungkin melalui Pembaruan Windows, pengguna dapat membatalkan perubahan dengan menjalankan perintah berikut:

Untuk sistem 32-bit:

cacls% windir% system32 jscript.dll / E / R semua orang

Teg internet ExplorerUntuk sistem 64-bit:

cacls% windir% system32 jscript.dll / E / R semua orang

cacls% windir% syswow64 jscript.dll / E / R semua orang