Microsoft

Microsoft mengeluarkan banyak nasihat sejak awal tahun ini untuk mengatasi kelemahan perkakasan saluran pelaksanaan spekulatif dalam pemproses Intel dan Xeon. Kelemahan yang dimaksud adalah Specter dan Metldown. Microsoft baru saja mengeluarkan nasihat lain untuk kelemahan saluran sampingan spekulatif: Kesalahan Terminal L1 (L1TF).

Mengikut penasihat dilepaskan, Kesalahan Terminal L1 ini telah diberikan tiga pengecam CVE. Yang pertama, CVE-2018-3615, merujuk kepada kerentanan L1TF dalam Intel Software Guard Extensions (SGX). Yang kedua, CVE-2018-3620, merujuk kepada kerentanan L1TF dalam Sistem Pengurusan Sistem dan Sistem Pengurusan (SMM). Yang ketiga, CVE-2018-3646, merujuk kepada kerentanan L1TF dalam Virtual Machine Manager (VMM).

Risiko utama yang berkaitan dengan kerentanan ini timbul sehingga jika saluran sampingan dieksploitasi melalui kerentanan L1TF, data peribadi mungkin dapat diakses oleh penggodam jahat dari jarak jauh dan hampir. Namun, eksploitasi semacam itu menuntut penyerang mendapatkan tangannya di perangkat yang dimaksudkan sebelum memberikan izin untuk pelaksanaan kod pada perangkat yang dimaksudkan.

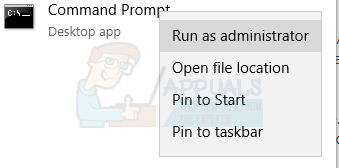

Untuk mengurangkan akibat kerentanan ini bersama dengan beberapa kemungkinan eksploitasi serupa lainnya, Microsoft telah melancarkan sejumlah kemas kini yang menargetkan celah dan rantai yang dapat dicapai oleh penyerang untuk mendapatkan akses tersebut. Pengguna Windows diminta untuk memperbarui peranti mereka dengan kemas kini terbaru dan menerapkan semua patch, perlindungan, dan kemas kini firmware seperti yang dilepaskan.

Untuk sistem Enterprise yang menggunakan OS Microsoft Windows, pentadbir disarankan untuk meninjau sistem rangkaian mereka untuk penggunaan platform berisiko dan tahap integrasi mereka dalam penggunaan umum syarikat. Mereka kemudian disarankan untuk log Virtualization Based Security (VBS) di rangkaian mereka, menyasarkan klien tertentu yang digunakan untuk mengumpulkan data impak. Setelah menganalisis tahap ancaman, pentadbir harus menerapkan patch yang sesuai untuk klien berisiko yang relevan yang digunakan dalam infrastruktur IT mereka.

Teg Microsoft