Evolusi Perisian Kerosakan

Syarikat keselamatan siber ESET telah menemui kumpulan peretasan yang terkenal dan sukar difahami secara diam-diam menyebarkan perisian hasad yang mempunyai beberapa sasaran tertentu. Perisian malware memanfaatkan pintu belakang yang berjaya dilalui di bawah radar pada masa lalu. Lebih-lebih lagi, perisian ini menjalankan beberapa ujian yang menarik untuk memastikannya menyasarkan komputer yang digunakan secara aktif. Sekiranya perisian hasad tidak dapat mengesan aktiviti atau tidak berpuas hati, perisian tersebut akan dimatikan dan hilang untuk mengekalkan siluman optimum dan mengelakkan kemungkinan pengesanan. Malware baru mencari personaliti penting dalam jentera kerajaan negeri. Ringkasnya, perisian hasad itu mengejar diplomat dan jabatan kerajaan di seluruh dunia

The Ke3chang kumpulan ancaman berterusan yang maju nampaknya muncul kembali dengan kempen penggodaman fokus baru. Kumpulan ini telah berjaya melancarkan dan menguruskan kempen pengintipan siber sejak sekurang-kurangnya tahun 2010. Kegiatan dan eksploitasi kumpulan ini cukup cekap. Dikombinasikan dengan sasaran yang diharapkan, nampaknya kumpulan ini ditaja oleh sebuah negara. Strain malware terbaru yang disebarkan oleh Ke3chang kumpulan cukup canggih. Trojan akses jauh yang digunakan sebelumnya dan perisian hasad lain juga dirancang dengan baik. Walau bagaimanapun, perisian hasad baru melampaui jangkitan buta atau massa pada mesin yang disasarkan. Sebaliknya, tingkah lakunya cukup logik. Perisian hasad cuba mengesahkan dan mengesahkan identiti sasaran dan mesin.

Penyelidik Keselamatan Siber Di ESET Kenali Serangan Baru Oleh Ke3chang:

Kumpulan Ke3chang maju ancaman berterusan, aktif sejak sekurang-kurangnya 2010, juga dikenal pasti sebagai APT 15. Antivirus Slovakia, firewall dan syarikat keselamatan siber ESET yang terkenal telah mengenal pasti jejak dan bukti aktiviti kumpulan yang telah disahkan. Penyelidik ESET mendakwa kumpulan Ke3chang menggunakan teknik yang dicuba dan dipercayai. Walau bagaimanapun, perisian hasad telah dikemas kini dengan ketara. Lebih-lebih lagi, kali ini, kumpulan itu berusaha memanfaatkan pintu belakang baru. Pintu belakang yang sebelumnya tidak ditemui dan tidak dilaporkan secara sementara dijuluki Okrum.

Penyelidik ESET selanjutnya menunjukkan bahawa analisis dalaman mereka menunjukkan bahawa kumpulan itu akan mengejar badan diplomatik dan institusi pemerintah lain. Secara kebetulan, kumpulan Ke3chang telah sangat aktif dalam menjalankan kempen pengintipan siber yang canggih, disasarkan dan berterusan. Secara tradisinya, kumpulan ini mengejar pegawai kerajaan dan tokoh penting yang bekerjasama dengan pemerintah. Kegiatan mereka telah diperhatikan di negara-negara di seluruh Eropah dan Amerika Tengah dan Selatan.

Perisian Kerosakan Okrum Baru Digunakan oleh Ke3chang Group untuk Menyasarkan Diplomat https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18 Julai 2019

Minat dan tumpuan ESET terus kekal pada kumpulan Ke3chang kerana kumpulan ini cukup aktif di negara asal syarikatnya, Slovakia. Namun, sasaran popular kumpulan lain ialah Belgium, Croatia, Republik Czech di Eropah. Kumpulan ini diketahui telah mensasarkan Brazil, Chile, dan Guatemala di Amerika Selatan. Kegiatan kumpulan Ke3chang menunjukkan bahawa ia mungkin kumpulan penggodam yang ditaja oleh negara dengan perkakasan dan alat perisian lain yang tidak tersedia untuk penggodam biasa atau individu. Oleh itu serangan terbaru juga boleh menjadi sebahagian daripada kempen jangka panjang untuk mengumpulkan maklumat, kata Zuzana Hromcova, seorang penyelidik di ESET, 'Matlamat utama penyerang adalah kemungkinan pengintipan siber, sebab itulah mereka memilih sasaran ini.'

Bagaimanakah Perisian Kerosakan Ketrican dan Pintu Belakang Okrum berfungsi?

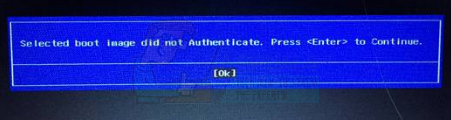

Malware Ketrican dan pintu belakang Okrum cukup canggih. Penyelidik keselamatan masih menyiasat bagaimana pintu belakang dipasang atau dijatuhkan pada mesin yang disasarkan. Walaupun pengedaran pintu belakang Okrum terus menjadi misteri, operasinya lebih menarik. Pintu belakang Okrum melakukan beberapa ujian perisian untuk mengesahkan ia tidak berjalan di kotak pasir, yang pada dasarnya merupakan ruang maya yang selamat yang digunakan penyelidik keselamatan untuk memerhatikan tingkah laku perisian berniat jahat. Sekiranya pemuat tidak mendapat hasil yang boleh dipercayai, ia hanya akan berhenti untuk mengelakkan pengesanan dan analisis lebih lanjut.

Kaedah Okdoor backdoor untuk mengesahkan bahawa ia berjalan di komputer yang berfungsi di dunia nyata, juga menarik. Pemuat atau pintu belakang mengaktifkan laluan untuk menerima muatan sebenar setelah butang tetikus kiri diklik sekurang-kurangnya tiga kali. Para penyelidik percaya bahawa ujian pengesahan ini dilakukan terutamanya untuk memastikan pintu belakang beroperasi pada mesin yang sebenar dan berfungsi dan bukan mesin maya atau kotak pasir.

Setelah pemuat berpuas hati, pintu belakang Okrum terlebih dahulu memberikan hak pentadbir sepenuhnya dan mengumpulkan maklumat mengenai mesin yang dijangkiti. Ia menyusun maklumat seperti nama komputer, nama pengguna, alamat IP host dan sistem operasi apa yang dipasang. Selepas itu ia memerlukan alat tambahan. Malware Ketrican baru juga cukup canggih dan mempunyai banyak fungsi. Ia bahkan mempunyai pemuat muat terbina dalam dan juga pemuat naik. Mesin muat naik digunakan untuk mengeksport fail secara diam-diam. Alat muat turun dalam perisian hasad boleh meminta kemas kini dan bahkan melaksanakan perintah shell yang rumit untuk menembusi jauh di dalam mesin host.

Kumpulan malware lama yang dipercayai beroperasi di luar China telah menyasarkan diplomat dengan apa yang dikatakan oleh penyelidik infosec sebagai pintu belakang yang sebelumnya tidak berdokumen. Kumpulan Ke3chang, yang telah aktif selama beberapa tahun, telah lama… https://t.co/n1TBoQ1pQX

- Daftar: Ringkasan (@_TheRegister) 18 Julai 2019

Penyelidik ESET sebelumnya telah melihat pintu belakang Okrum bahkan dapat menggunakan alat tambahan seperti Mimikatz. Alat ini pada dasarnya adalah keylogger siluman. Ia dapat memerhatikan dan merakam penekanan kekunci, dan cuba mencuri kelayakan masuk ke platform atau laman web lain.

Secara kebetulan, para penyelidik telah melihat beberapa persamaan dalam perintah yang digunakan oleh pintu belakang Okrum dan perisian hasad Ketrican untuk memintas keselamatan, memberi hak istimewa yang tinggi, dan melakukan aktiviti haram lain. Kemiripan yang tidak ketara antara kedua-duanya telah menyebabkan para penyelidik percaya bahawa kedua-duanya saling berkaitan. Sekiranya itu bukan hubungan yang cukup kuat, kedua-dua perisian itu menyasarkan mangsa yang sama, kata Hromcova, 'Kami mula menghubungkan titik-titik ketika kami mendapati bahawa pintu belakang Okrum digunakan untuk menjatuhkan pintu belakang Ketrican, yang disusun pada tahun 2017. Selain itu , kami mendapati bahawa beberapa entiti diplomatik yang terjejas oleh perisian hasad Okrum dan latar belakang Ketrican 2015 juga terjejas oleh pintu belakang Ketrican 2017. '

Kumpulan APT Ke3chang menjatuhkan bom pintu belakang Okrum pada sasaran diplomatik https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 18 Julai 2019

Dua perisian berniat jahat yang berasingan, dan aktiviti berterusan oleh kumpulan ancaman berterusan Ke3chang menunjukkan kumpulan tersebut tetap setia dengan pengintipan siber. ESET yakin, kumpulan ini telah meningkatkan taktiknya dan sifat serangan semakin berkembang dengan penuh kecanggihan dan keberkesanan. Kumpulan keselamatan siber telah lama mengeksploitasi eksploitasi kumpulan ini dan telah lama mengekalkan laporan analisis terperinci .

Baru-baru ini kami melaporkan tentang bagaimana kumpulan penggodam telah meninggalkan aktiviti dalam taliannya yang tidak sah dan mula memberi tumpuan kepada pengintipan siber . Ada kemungkinan kumpulan penggodam dapat memperoleh prospek dan ganjaran yang lebih baik dalam aktiviti ini. Dengan serangan yang ditaja oleh negara meningkat, pemerintah jahat juga dapat secara diam-diam mendukung kumpulan tersebut dan menawarkan mereka pengampunan sebagai pertukaran rahsia negara yang berharga.