Petua IT Rumy

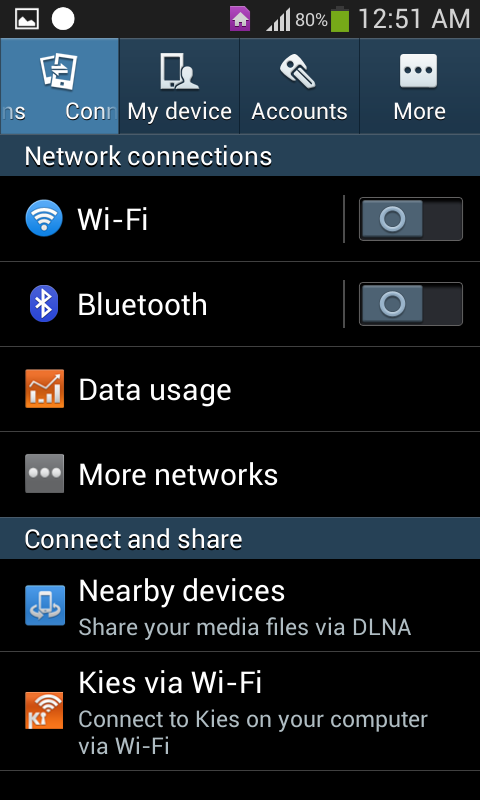

WPA / WPA2 telah lama ditentukan sebagai bentuk penyulitan WiFi yang paling selamat. Namun, pada bulan Oktober 2017, protokol WPA2 didapati rentan terhadap serangan KRACK yang telah digunakan teknik mitigasi. Nampaknya penyulitan rangkaian tanpa wayar diserang sekali lagi, kali ini dengan eksploitasi kerentanan WPA / WPA2 yang dijuluki PMKID.

Kami telah membuat serangan baru terhadap WPA / WPA2. Tidak diperlukan rakaman berjabat tangan 4 arah yang lebih lengkap. Inilah semua butiran dan alat yang anda perlukan: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 4 Ogos 2018

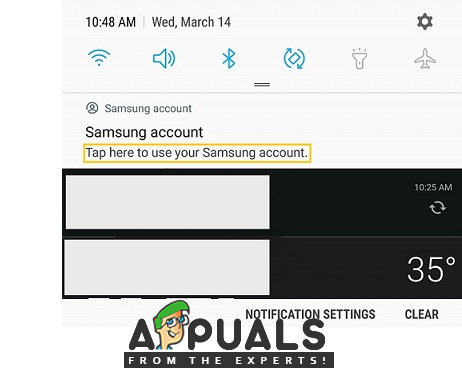

Kerentanan ini dikongsi oleh akaun Twitter (@hashcat) yang men-tweet gambar kod yang dapat melewati keperluan jabat tangan EAPOL 4-arah dan menyerang sambungan rangkaian. Didalam jawatan di laman web akaun, pemaju di sebalik eksploitasi tersebut menjelaskan bahawa mereka sedang mencari cara untuk menyerang standard keselamatan WPA3 tetapi tidak berjaya kerana protokol Pengesahan Bersama Sama (SAE). Sebaliknya, mereka berjaya menemui kelemahan protokol WPA2 ini.

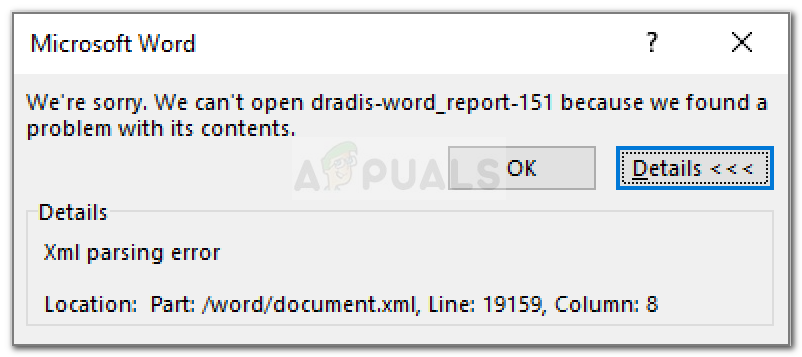

Kerentanan ini dieksploitasi pada Elemen Maklumat Rangkaian Keselamatan yang Mantap (RSNIE) dari satu bingkai EAPOL. Ia menggunakan HMAC-SHA1 untuk menurunkan PMKID dengan kuncinya adalah PMK dan datanya adalah gabungan dari rentetan tetap 'Nama PMK' yang menggabungkan alamat akses dan alamat MAC stesen.

Menurut catatan pemaju, untuk melakukan serangan itu, diperlukan tiga alat: hcxdumptool v4.2.0 atau lebih tinggi, hcxtools v4.2.0 atau lebih tinggi, dan hashcat v4.2.0 atau lebih tinggi. Kerentanan ini membolehkan penyerang berkomunikasi dengan AP secara langsung. Ia melewati penghantaran semula bingkai EAPOL dan kemasukan kata laluan yang tidak sah. Serangan ini juga menghilangkan bingkai EAPOL yang hilang sekiranya pengguna AP terlalu jauh dari penyerang, dan itu membuat data akhir muncul dalam rentetan berkod hex biasa berbanding dengan format output seperti pcap atau hccapx.

Kod dan perincian mengenai bagaimana kod berfungsi untuk mengeksploitasi kerentanan ini dijelaskan dalam catatan pemaju. Mereka telah menyatakan bahawa mereka tidak pasti mengenai router WiFi mana yang mempengaruhi kerentanan ini secara langsung dan sejauh mana keberkesanannya pada sambungan masing-masing. Namun, mereka percaya bahawa kerentanan ini kemungkinan besar dapat dieksploitasi di semua rangkaian 802.11i / p / q / r di mana fitur perayauan diaktifkan seperti yang berlaku pada kebanyakan penghala akhir-akhir ini.

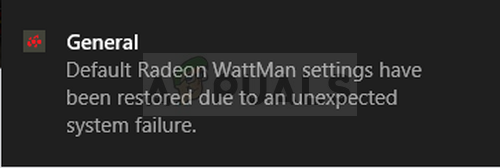

Malangnya bagi pengguna, belum ada teknik pengurangan kerentanan ini. Ia muncul beberapa jam yang lalu dan tidak ada berita mengenai mana-mana pengeluar penghala yang memperhatikan (atau memperlihatkan bahawa mereka telah mengambil perhatian).

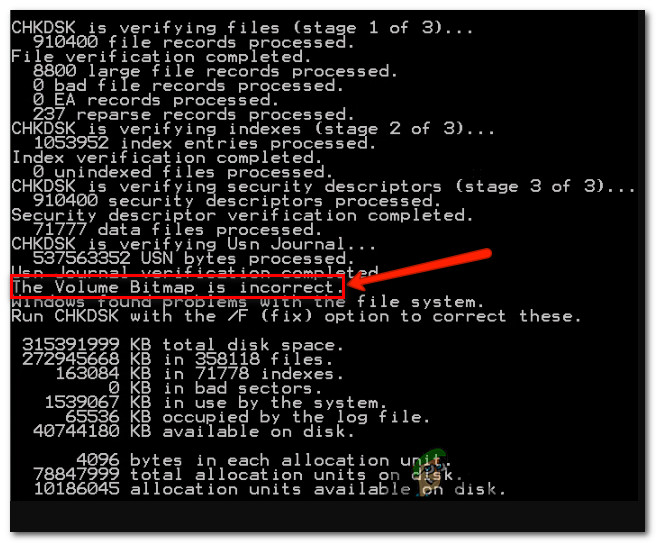

![[FIX] Hentikan Kod Ralat 0x00000024 BSOD pada Windows](https://jf-balio.pt/img/how-tos/02/stop-error-code-0x00000024-bsod-windows.jpg)