Oracle

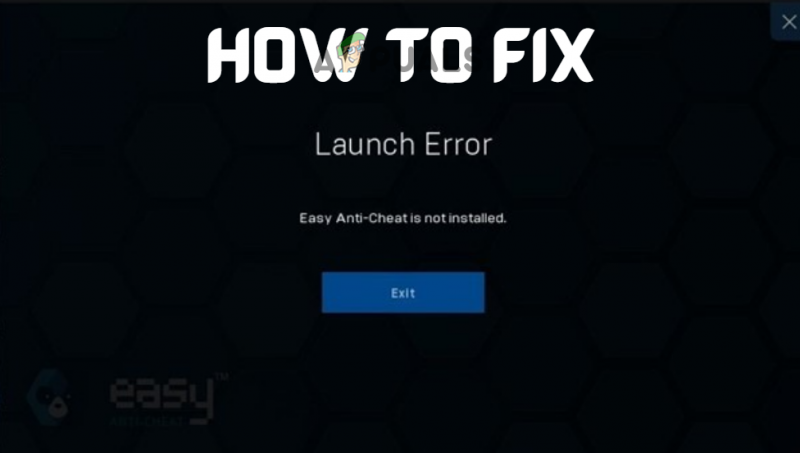

Oracle mengakui secara aktif mengeksploitasi kerentanan keselamatan di pelayan WebLogic yang popular dan banyak digunakan. Walaupun syarikat itu telah mengeluarkan tambalan, pengguna mesti mengemas kini sistem mereka seawal mungkin kerana bug hari sifar WebLogic sedang dalam eksploitasi aktif. Kekurangan keselamatan telah ditandai dengan tahap 'keparahan kritikal'. Skor Sistem Kerentanan Biasa atau skor asas CVSS adalah 9.8 yang membimbangkan.

Oracle baru-baru ini dialamatkan kerentanan kritikal yang mempengaruhi pelayan WebLogicnya. Kerentanan sifar WebLogic yang kritikal mengancam keselamatan dalam talian pengguna. Bug ini berpotensi memungkinkan penyerang jarak jauh untuk mendapatkan kawalan pentadbiran sepenuhnya terhadap mangsa atau peranti sasaran. Sekiranya itu tidak cukup, sekali masuk, penyerang jarak jauh dapat dengan mudah melaksanakan kod sewenang-wenangnya. Penyebaran atau pengaktifan kod dapat dilakukan dari jarak jauh. Walaupun Oracle dengan cepat mengeluarkan patch untuk sistem, terserah kepada pentadbir pelayan untuk menyebarkan atau memasang kemas kini kerana bug WebLogic zero-day ini dianggap sedang dieksploitasi aktif.

Penasihat Peringatan Keselamatan dari Oracle, yang secara resmi ditandai sebagai CVE-2019-2729 menyebut ancamannya adalah, 'kerentanan deserialisasi melalui XMLDecoder dalam Perkhidmatan Web Pelayan Oracle WebLogic. Kerentanan pelaksanaan kod jauh ini dapat dieksploitasi dari jarak jauh tanpa pengesahan, iaitu, dapat dieksploitasi melalui rangkaian tanpa memerlukan nama pengguna dan kata laluan. '

Kerentanan keselamatan CVE-2019-2729 telah mencapai tahap keparahan kritikal. Skor asas CVSS 9.8 biasanya disediakan untuk ancaman keselamatan yang paling teruk dan kritikal. Dengan kata lain, pentadbir pelayan WebLogic mesti mengutamakan penyebaran patch yang dikeluarkan oleh Oracle.

Pelaksanaan Kod Jauh Oracle WebLogic (CVE-2019-2729): https://t.co/xbfME9whWl #keselamatan pic.twitter.com/oyOyFybNfV

- F5 DevCentral (@devcentral) 25 Jun 2019

Satu kajian yang dilakukan baru-baru ini oleh Chinese KnownSec 404 Team mendakwa kerentanan keselamatan sedang dikejar atau digunakan secara aktif. Pasukan ini merasakan eksploit baru itu pada dasarnya adalah jalan pintas untuk patch bug yang sebelumnya dikenali secara rasmi sebagai CVE-2019-2725. Dengan kata lain, pasukan merasa Oracle mungkin secara tidak sengaja meninggalkan celah dalam patch terakhir yang dimaksudkan untuk mengatasi kekurangan keamanan yang sebelumnya ditemukan. Walau bagaimanapun, Oracle secara rasmi menjelaskan bahawa kerentanan keselamatan yang ditangani sama sekali tidak berkaitan dengan yang sebelumnya. Didalam catatan blog bertujuan memberi penjelasan hampir sama, John Heimann, Pengurusan Program Keselamatan VP, menyatakan, 'Perlu diketahui bahawa walaupun masalah yang ditangani oleh amaran ini adalah kerentanan deserialisasi, seperti yang ditangani dalam Security Alert CVE-2019-2725, ini adalah kerentanan yang jelas.'

Kerentanan dapat dimanfaatkan dengan mudah oleh penyerang dengan akses rangkaian. Penyerang hanya memerlukan akses melalui HTTP, salah satu jalan rangkaian yang paling biasa. Penyerang tidak memerlukan bukti pengesahan untuk mengeksploitasi kerentanan melalui rangkaian. Eksploitasi kerentanan berpotensi mengakibatkan pengambilalihan pelayan Oracle WebLogic yang disasarkan.

Weblogic XMLDecoder RCE

bermula dari CVE-2017-3506, berakhir pada CVE-2019-2729. Kami menjadikan Oracle gila, akhirnya mereka menggunakan WHITELIST untuk memperbaikinya. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 20 Jun 2019

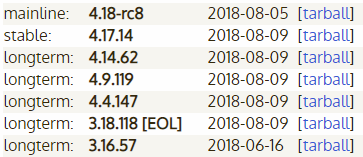

Pelayan Oracle WebLogic mana yang Kekal Terhadap CVE-2019-2729?

Tanpa mengira korelasi atau hubungan dengan bug keselamatan sebelumnya, beberapa penyelidik keselamatan secara aktif melaporkan kerentanan WebLogic zero-day baru kepada Oracle. Menurut penyelidik, bug tersebut dilaporkan mempengaruhi Oracle WebLogic Server versi 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0.

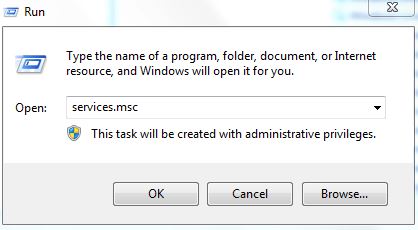

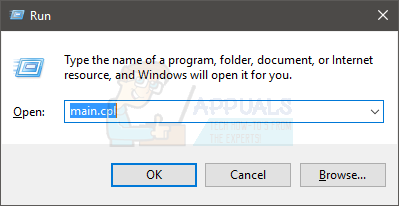

Menariknya, bahkan sebelum Oracle mengeluarkan patch keselamatan, terdapat beberapa penyelesaian untuk pentadbir sistem. Mereka yang ingin cepat melindungi sistem mereka ditawarkan dua penyelesaian berasingan yang masih boleh berfungsi:

Senario-1: Cari dan hapus wls9_async_response.war, wls-wsat.war dan mulakan semula perkhidmatan Weblogic. Senario-2: Mengawal akses URL untuk jalur / _async / * dan / wls-wsat / * dengan kawalan dasar akses.

Penyelidik keselamatan dapat menemui sekitar 42,000 pelayan WebLogic yang dapat diakses oleh Internet. Tidak perlu disebutkan lagi, majoriti penyerang yang ingin memanfaatkan kerentanan itu menyasarkan rangkaian korporat. Niat utama di sebalik serangan tersebut adalah menjatuhkan perisian hasad perlombongan crypto. Pelayan mempunyai beberapa kekuatan pengkomputeran yang paling kuat dan perisian hasad tersebut menggunakan kaedah yang sama untuk menambang mata wang kripto. Beberapa laporan menunjukkan bahawa penyerang menggunakan perisian hasad penambangan Monero. Penyerang bahkan diketahui telah menggunakan fail sijil untuk menyembunyikan kod jahat varian perisian hasad. Ini adalah teknik yang sangat biasa untuk mengelakkan pengesanan oleh perisian anti-malware.