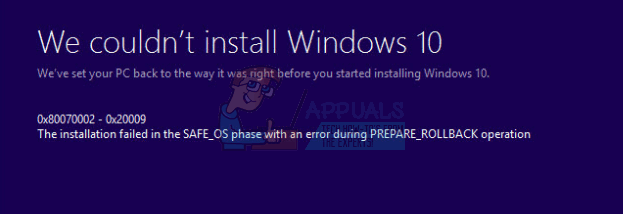

Windows 10

Microsoft Windows OS mempunyai dua kelemahan keselamatan yang dieksploitasi oleh penulis kod jahat. Kekurangan keselamatan yang baru ditemui adalah Pelaksanaan Kod Jauh atau RCE yang mampu dilakukan, dan terdapat di Perpustakaan Pengurus Jenis Adobe. Bug keselamatan boleh membolehkan pengeksploitasi mengakses dan mengawal komputer mangsa dari jauh setelah memasang kemas kini terkini. Perlu diperhatikan bahawa belum ada patch yang tersedia.

Microsoft mengakui terdapat dua kerentanan Windows zero-day yang dapat menjalankan kod jahat pada sistem yang dikemas kini sepenuhnya. Kerentanan telah ditemukan di Perpustakaan Pengurus Jenis Adobe, yang digunakan untuk menampilkan format PostScript Adobe Type 1 di Windows. Microsoft telah berjanji akan mengembangkan patch untuk mengurangi risiko dan memperbaiki eksploitasi. Walau bagaimanapun, syarikat akan melepaskan patch sebagai sebahagian daripada Patch Selasa yang akan datang. Pengguna OS Windows yang prihatin, bagaimanapun, mempunyai beberapa sementara dan jalan penyelesaian sederhana untuk melindungi sistem mereka dari dua kerentanan RCE baru ini.

Microsoft Memberi Amaran Mengenai Kerentanan 0-Hari Pelaksanaan Kod Windows Dengan Potensi Serangan Terhad Terhad:

Yang baru ditemui Kerentanan RCE terdapat di Perpustakaan Pengurus Jenis Adobe, fail DLL Windows yang digunakan oleh pelbagai aplikasi untuk mengurus dan membuat fon yang tersedia dari Sistem Adobe. Kerentanan terdiri dari dua kekurangan pelaksanaan kod yang dapat dipicu oleh pengendalian fon induk yang dibuat secara tidak betul dalam format Postscript Jenis Adobe 1. Untuk berjaya menyerang komputer mangsa, penyerang hanya memerlukan sasaran untuk membuka dokumen atau bahkan melihat pratinjau yang sama di panel pratonton Windows. Tidak perlu ditambahkan, dokumen akan dicantumkan dengan kod jahat.

⚠️ AMARAN!

Semua versi #Microsoft Sistem operasi Windows (7, 8.1, 10, Server 2008, 2012, 2016, 2019) mengandungi 2 kelemahan RCE perpustakaan mengurai fon baru iaitu:

—KRITIKAL

- DITARIK

—Di bawah serangan ZERO-DAY yang aktifPerincian ➤ https://t.co/PXfkKFY250 #keselamatan siber pic.twitter.com/USFNpCcQ5t

- Berita Penggodam (@TheHackersNews) 23 Mac 2020

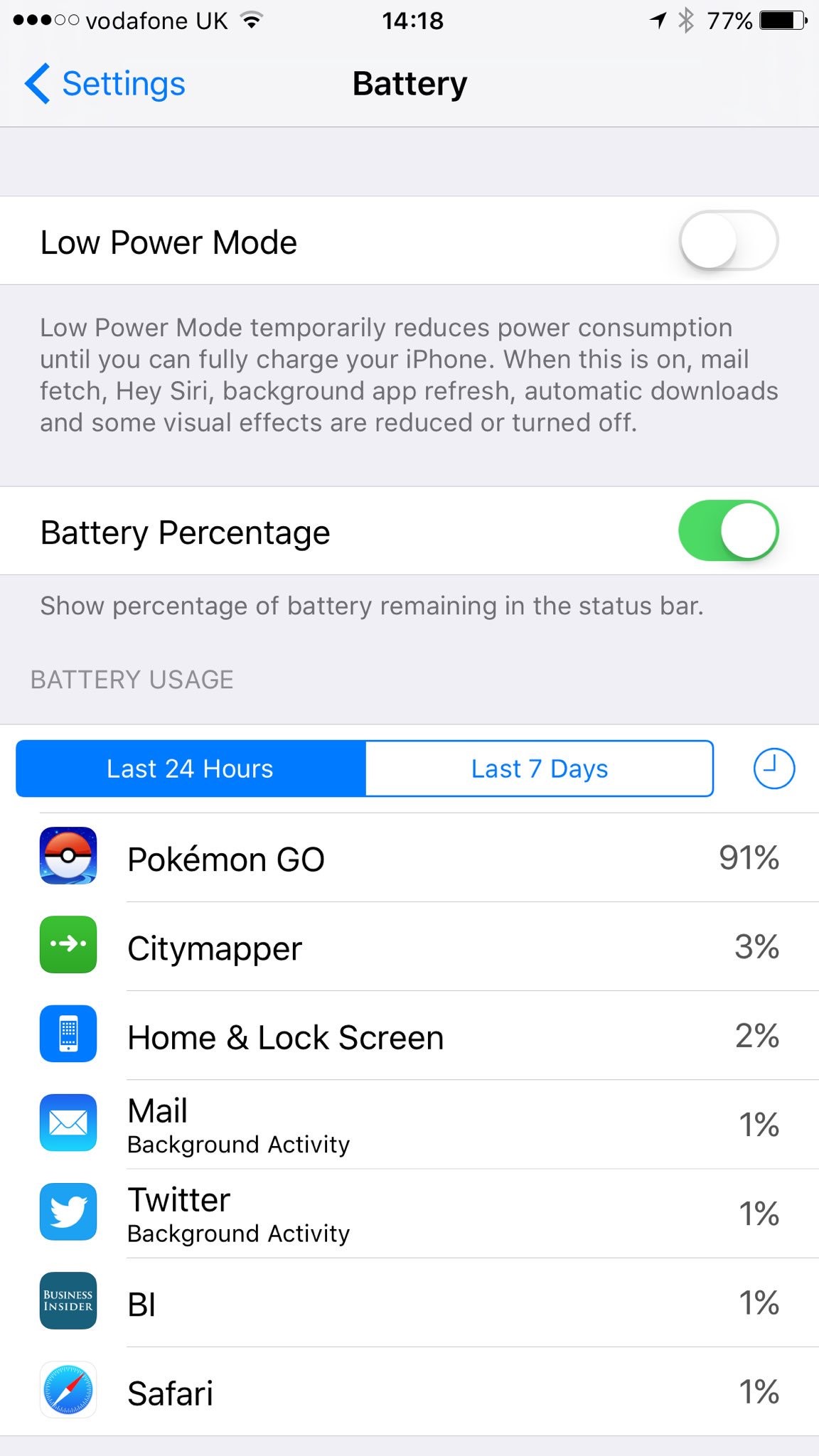

Microsoft telah mengesahkan bahawa komputer berjalan Windows 7 adalah yang paling rentan terhadap kerentanan keselamatan yang baru ditemui. Syarikat itu menyatakan bahawa kerentanan pelaksanaan kode jauh yang mengurai fon digunakan dalam 'serangan yang disasarkan terhad' terhadap sistem Windows 7. Bagi sistem Windows 10, ruang lingkup kerentanan agak terhad, menunjukkan nasihat :

'Ada banyak cara penyerang dapat memanfaatkan kerentanan, seperti meyakinkan pengguna untuk membuka dokumen yang dibuat khas atau melihatnya di panel Pratinjau Windows,' kata Microsoft. Walaupun belum ada perbaikan untuk Windows 10, Windows 8.1, dan Windows 7, syarikat menjelaskan bahawa 'untuk sistem yang menjalankan versi Windows 10 yang disokong, serangan yang berjaya hanya dapat mengakibatkan pelaksanaan kod dalam konteks kotak pasir AppContainer dengan hak istimewa dan kemampuan yang terbatas.

https://twitter.com/BleepinComputer/status/1242520156296921089

Microsoft belum memberikan banyak perincian mengenai ruang lingkup kesan kelemahan keselamatan yang baru ditemui. Syarikat tidak menunjukkan sama ada eksploitasi berjaya melaksanakan muatan berniat jahat atau hanya mencubanya.

Bagaimana Melindungi Terhadap Kerentanan RCE 0-Hari Windows Baru Di Perpustakaan Pengurus Jenis Adobe?

Microsoft belum secara rasmi mengeluarkan patch untuk melindungi daripada kelemahan keselamatan RCE yang baru ditemui. Tambalan dijangka tiba di Patch Selasa, kemungkinan minggu depan. Sehingga itu, Microsoft mencadangkan untuk menggunakan satu atau lebih penyelesaian berikut:

- Menyahdayakan Panel Pratonton dan Panel Perincian dalam Penjelajah Windows

- Melumpuhkan perkhidmatan WebClient

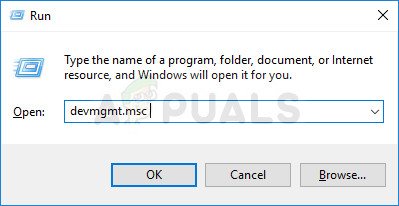

- Ganti nama ATMFD.DLL (pada sistem Windows 10 yang mempunyai fail dengan nama itu), atau sebagai alternatif, lumpuhkan fail dari pendaftaran

Langkah pertama akan menghentikan Windows Explorer daripada memaparkan Open Type Font secara automatik. Secara kebetulan, langkah ini akan mencegah beberapa jenis serangan, tetapi tidak akan menghalang pengguna tempatan yang disahkan untuk menjalankan program yang dibuat khas untuk mengeksploitasi kerentanan.

Penyerang mengeksploitasi kekurangan Windows zero day yang tidak dapat ditandingi, kata Microsoft dalam nasihat keselamatan Isnin. Syarikat itu mengatakan 'serangan yang disasarkan terhad' dapat memanfaatkan dua kerentanan eksekutif kod jarak jauh (RCE) yang tidak dapat ditandingi di Windows… https://t.co/JHjAgO4sSi melalui @InfoSecHotSpot pic.twitter.com/gAhLt46CGT

- Sean Harris (@InfoSecHotSpot) 24 Mac 2020

Menonaktifkan perkhidmatan WebClient menyekat vektor yang kemungkinan besar digunakan penyerang untuk melakukan eksploitasi jarak jauh. Penyelesaian ini akan menyebabkan pengguna diminta untuk mendapatkan pengesahan sebelum membuka program sewenang-wenangnya dari Internet. Meskipun demikian, penyerang masih dapat menjalankan program yang terdapat di komputer pengguna atau rangkaian tempatan yang disasarkan.

Penyelesaian yang dicadangkan terakhir agak menyusahkan kerana akan menyebabkan masalah paparan untuk aplikasi yang bergantung pada font tertanam dan dapat menyebabkan beberapa aplikasi berhenti berfungsi jika mereka menggunakan font OpenType.

Kerentanan RCE yang mempengaruhi Windows telah dijumpai, dengan Microsoft menilai tahap keparahannya sebagai kritikal. https://t.co/oA9cdxJMTW pic.twitter.com/TZP6nESJCN

- Neil Mitchell-Hunter (@polo_nmh) 24 Mac 2020

Seperti biasa, pengguna OS Windows diberi peringatan untuk meminta permintaan yang mencurigakan untuk melihat dokumen yang tidak dipercayai. Microsoft telah menjanjikan perbaikan tetap, tetapi pengguna harus menahan diri dari mengakses atau membuka dokumen dari sumber yang tidak disahkan atau tidak dapat dipercayai.

Teg Tingkap