Google Android

Ransomware baru untuk peranti mudah alih telah muncul dalam talian. Virus digital yang bermutasi dan berkembang mensasarkan telefon pintar yang menjalankan sistem operasi Android Google. Perisian malware itu berusaha untuk masuk melalui mesej SMS yang sederhana tetapi bijak tersembunyi dan kemudian menggali jauh di dalam sistem dalaman telefon bimbit. Selain menahan tebusan yang kritikal dan sensitif, worm baru ini secara agresif berusaha menyebarkan kepada mangsa lain melalui platform komunikasi telefon pintar yang dikompromikan. Keluarga ransomware baru menandakan peristiwa penting tetapi penting dalam OS Android Google yang semakin dianggap agak selamat daripada serangan siber yang disasarkan.

Para profesional keselamatan siber yang bekerja untuk antivirus, firewall dan alat perlindungan digital yang lain, ESET, menemui keluarga ransomware baru yang direka untuk menyerang sistem operasi mudah alih Android Google. Kuda Trojan digital menggunakan pesanan SMS untuk menyebarkan, kata para penyelidik. Penyelidik ESET telah menjuluki malware baru sebagai Android / Filecoder.C, dan telah melihat peningkatan aktiviti yang sama. Secara kebetulan, ransomware nampaknya cukup baru, tetapi ini menjelang akhir penurunan dua tahun dalam pengesanan malware Android baru. Ringkasnya, nampaknya penggodam nampaknya memiliki minat baru untuk menyasarkan sistem operasi telefon pintar. Baru hari ini kami melaporkan banyak Kerentanan keselamatan 'Zero Interaction' yang ditemui dalam sistem operasi Apple iPhone iOS .

Filecoder Aktif Sejak Julai 2019 Tetapi Menyebarkan Dengan Cepat Dan Agresif Melalui Kejuruteraan Sosial Pandai

Menurut syarikat keselamatan antivirus dan siber Slovakia, Filecoder telah diperhatikan di alam liar baru-baru ini. Para penyelidik ESET mendakwa mereka melihat ransomware tersebar secara aktif sejak 12 Julai 2019. Ringkasnya, malware itu nampaknya muncul kurang dari sebulan yang lalu, tetapi kesannya dapat meningkat setiap hari.

Virus ini sangat menarik kerana serangan terhadap sistem operasi Android Google telah menurun dengan stabil selama kira-kira dua tahun. Ini menghasilkan persepsi umum bahawa Android kebal terhadap virus atau penggodam tidak secara khusus mengejar telefon pintar, dan sebaliknya, menyasarkan komputer desktop atau perkakasan dan elektronik lain. Telefon pintar adalah peranti yang cukup peribadi dan oleh itu ia boleh dianggap sebagai sasaran berpotensi terhad berbanding dengan peranti yang digunakan di syarikat dan organisasi. Mensasarkan PC atau peranti elektronik dalam tetapan besar mempunyai beberapa kelebihan yang berpotensi kerana mesin yang dikompromikan dapat menawarkan cara cepat untuk menjejaskan beberapa peranti lain. Maka adalah masalah menganalisis maklumat untuk memilih maklumat sensitif. Secara kebetulan, beberapa kumpulan penggodam nampaknya mempunyai berpusing untuk melakukan serangan pengintipan berskala besar .

ALERT KESELAMATAN: Android Ransomware FileCoder Strain Muncul: Strain ransomware baru muncul di Android #mobile peranti. Ia mensasarkan mereka yang menjalankan sistem operasi Android 5.1 dan lebih tinggi. Strain ransomware Android ini telah dijuluki oleh… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- Penyelesaian Aquia (@AquiaSolutions) 30 Julai 2019

Ransomware baru, sebaliknya, hanya berusaha untuk menyekat pemilik telefon pintar Android daripada mengakses maklumat peribadi. Tidak ada petunjuk bahawa perisian hasad itu cuba membocorkan atau mencuri maklumat peribadi atau sensitif atau memasang muatan lain seperti keylogger atau pelacak aktiviti untuk mencuba dan mendapatkan akses ke maklumat kewangan.

Bagaimana Filecoder Ransomware tersebar di Sistem Operasi Android Google?

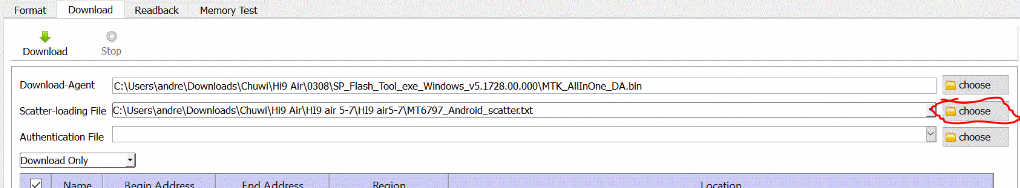

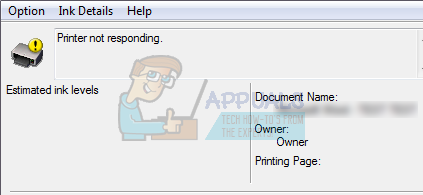

Para penyelidik telah menemui ransomware Filecoder yang tersebar melalui sistem pesanan atau SMS Android, tetapi titik asalnya ada di tempat lain. Virus ini nampaknya melancarkan melalui catatan berbahaya di forum dalam talian termasuk Reddit dan papan pesanan pemaju Android XDA Developers. Setelah ESET menunjukkan catatan yang berniat jahat itu, XDA Developers mengambil tindakan pantas dan menjatuhkan media yang disyaki, tetapi kandungan yang dipersoalkan masih ada pada saat penerbitan di Reddit.

Sebilangan besar catatan dan komen jahat yang dijumpai oleh ESET berusaha untuk memikat mangsa memuat turun perisian hasad. Virus itu menyerang mangsa dengan meniru kandungan yang biasanya dikaitkan dengan bahan pornografi. Dalam beberapa kes, penyelidik juga melihat beberapa topik teknikal digunakan sebagai umpan. Namun dalam kebanyakan kes, penyerang menyertakan pautan atau kod QR yang menunjuk ke aplikasi berbahaya.

Untuk mengelakkan pengesanan segera sebelum diakses, pautan perisian hasad disamar sebagai pautan bit.ly. Beberapa laman web pemendekan pautan seperti itu telah digunakan pada masa lalu untuk mengarahkan pengguna Internet yang tidak curiga ke laman web berbahaya, melakukan pancingan data dan serangan siber lain.

Peretas menyebarkan Android Ransomware melalui SMS ke Kenalan anda dan Menyulitkan Fail Peranti anda: Keluarga Android Ransomware baru yang dijuluki Android / Filecoder.C menyebarkan pelbagai forum dalam talian dan selanjutnya menggunakan senarai kenalan mangsa untuk SMS dengan… https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

— Shah Sheikh (@shah_sheikh) 30 Julai 2019

Setelah perisian tebusan Filecoder dipasang dengan kuat di dalam peranti mudah alih Android mangsa, perisian tersebut tidak akan segera menutup maklumat pengguna. Sebaliknya, perisian hasad pertama kali menyerang kenalan sistem Android. Penyelidik memerhatikan beberapa tingkah laku ransomware Filecoder yang menarik tetapi mengganggu dan agresif. Pada dasarnya, perisian hasad dengan pantas tetapi menyeluruh melalui senarai kenalan mangsa untuk menyebarkannya sendiri.

Perisian hasad cuba menghantar pesanan teks yang dihasilkan secara automatik yang ditulis dengan teliti ke setiap entri dalam senarai kenalan peranti mudah alih Android. Untuk meningkatkan peluang calon korban mengklik dan memuat turun ransomware, virus Filecoder menggunakan trik yang menarik. Pautan yang terdapat di dalam pesan teks tercemar diiklankan sebagai aplikasi. Lebih penting lagi, perisian hasad memastikan mesej tersebut mengandungi foto profil bakal mangsa. Selain itu, foto diletakkan dengan hati-hati agar sesuai dengan aplikasi yang sudah digunakan oleh mangsa. Pada kenyataannya, ini adalah aplikasi palsu berbahaya yang menyimpan ransomware.

Yang lebih membimbangkan adalah kenyataan bahawa perisian tebusan Filecoder dikodekan menjadi pelbagai bahasa. Dengan kata lain, bergantung pada pengaturan bahasa peranti yang dijangkiti, mesej dapat dikirim dalam salah satu dari 42 versi bahasa yang mungkin. Perisian malware juga memasukkan nama kenalan dalam mesej secara automatik, untuk meningkatkan keaslian yang dirasakan.

Bagaimana Filecoder Ransomware Berjangkit dan Berfungsi?

Pautan yang dihasilkan oleh perisian hasad biasanya mengandungi aplikasi yang cuba memikat mangsa. Tujuan sebenar aplikasi palsu berjalan secara diam-diam di latar belakang. Aplikasi ini mengandungi tetapan arahan dan kawalan (C2) yang keras, serta alamat dompet Bitcoin, dalam kod sumbernya. Penyerang juga telah menggunakan platform perkongsian nota dalam talian yang popular, Pastebin, tetapi ia hanya berfungsi sebagai saluran untuk pengambilan dinamik dan kemungkinan titik jangkitan yang lebih jauh.

Setelah ransomware Filecoder berjaya mengirim SMS yang tercemar secara berkumpulan dan menyelesaikan tugas, ia kemudian mengimbas peranti yang dijangkiti untuk mencari semua fail penyimpanan dan menyulitkan sebahagian besar daripadanya. Penyelidik ESET telah menemui bahawa perisian hasad akan menyulitkan semua jenis peluasan fail yang biasanya digunakan untuk fail teks, gambar, video, dan lain-lain. Tetapi atas sebab tertentu, ia meninggalkan fail khusus Android seperti .apk atau .dex. Malware juga tidak menyentuh fail .Zip dan .RAR yang dimampatkan, dan fail yang melebihi 50 MB. Para penyelidik mengesyaki, pencipta perisian hasad mungkin melakukan pekerjaan copy-paste yang buruk untuk mengangkat kandungan dari WannaCry, bentuk ransomware yang jauh lebih parah dan produktif. Semua fail yang dienkripsi dilampirkan dengan pelanjutan '.seven'

Para penyelidik menemui Android / Filecoder.C, keluarga ransomware Android baru yang cuba menyebarkan ke kenalan mangsa dan menggunakan beberapa trik yang tidak biasa https://t.co/5iCvkVbAND @welivesecurity @ KES #ransomware #Android pic.twitter.com/d150eY4N7X

- David Bisson (@DMBisson) 30 Julai 2019

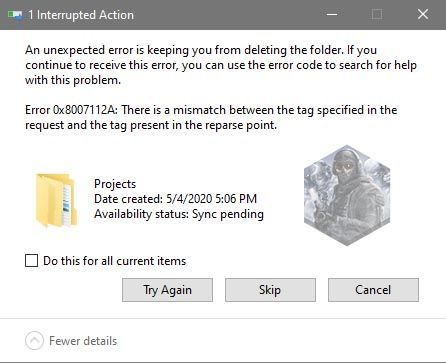

Setelah berjaya mengenkripsi fail pada peranti mudah alih Android, ransomware kemudian memaparkan nota tebusan khas yang berisi tuntutan. Para penyelidik telah memperhatikan bahawa perisian tebusan Filecoder membuat tuntutan antara cryptocurrency sekitar $ 98 hingga $ 188. Untuk mewujudkan rasa mendesak, perisian hasad juga mempunyai pemasa sederhana yang berlangsung selama kira-kira 3 hari atau 72 jam. Nota tebusan juga menyebutkan berapa banyak fail yang disandangnya.

Menariknya, ransomware tidak mengunci skrin peranti atau menghalang telefon pintar digunakan. Dengan kata lain, mangsa masih boleh menggunakan telefon pintar Android mereka, tetapi tidak akan dapat mengakses data mereka. Lebih-lebih lagi, walaupun mangsa entah bagaimana mencopot pemasangan aplikasi yang berniat jahat atau dicurigai, ia tidak akan membuat pembatalan perubahan atau mendekripsi fail. Filecoder menghasilkan pasangan kunci awam dan peribadi semasa menyulitkan kandungan peranti. Kunci awam disulitkan dengan algoritma RSA-1024 yang kuat dan nilai kod keras yang dihantar kepada pencipta. Setelah mangsa membayar melalui butiran Bitcoin yang diberikan, penyerang dapat menyahsulitkan kunci peribadi dan menyerahkannya kepada mangsa.

Filecoder Bukan sahaja Agresif tetapi Juga Kompleks untuk Menghilangkan:

Penyelidik ESET sebelumnya melaporkan bahawa nilai kunci yang dapat dikodkan dapat digunakan untuk mendekripsi fail tanpa membayar bayaran pemerasan dengan 'mengubah algoritma penyulitan menjadi algoritma penyahsulitan.' Pendek kata, para penyelidik merasakan pencipta ransomware Filecoder secara tidak sengaja telah meninggalkan kaedah yang agak mudah untuk membuat penyahsulitan.

'Oleh kerana penargetan dan kekurangan yang sempit dalam pelaksanaan kampanye dan pelaksanaan enkripsi, dampak ransomware baru ini terbatas. Namun, jika pembangun memperbaiki kekurangan dan pengendali mula menyasarkan kumpulan pengguna yang lebih luas, ransomware Android / Filecoder.C dapat menjadi ancaman serius. '

The penyelidik telah mengemas kini catatan mereka mengenai perisian tebusan Filecoder dan menjelaskan bahawa 'kunci kunci' ini adalah kunci awam RSA-1024, yang tidak dapat dipecahkan dengan mudah, oleh itu membuat penyahsulitan untuk ransomware ini hampir mustahil. '

Anehnya, para penyelidik juga memerhatikan bahawa tidak ada apa-apa dalam kod ransomware yang menyokong tuntutan bahawa data yang terjejas akan hilang setelah pemasa undur berakhir. Lebih-lebih lagi, pencipta malware nampaknya bermain dengan jumlah tebusan. Walaupun 0,01 Bitcoin atau BTC tetap standard, nombor berikutnya nampaknya ID pengguna yang dihasilkan oleh perisian hasad. Para penyelidik mengesyaki kaedah ini dapat berfungsi sebagai faktor pengesahan untuk memadankan pembayaran masuk dengan mangsa untuk menghasilkan dan menghantar kunci penyahsulitan.

Teg android