Strok Apache

Maklumat mengenai kerentanan teruk yang dijumpai di Apache Struts didedahkan minggu lalu. Bukti konsep kerentanan juga diterbitkan secara terbuka bersama dengan perincian kerentanan. Sejak itu, nampaknya penyerang berniat jahat berulang kali mengeksploitasi kerentanan untuk memasang perisian perlombongan cryptocurrency dari jauh pada peranti pengguna dan mencuri cryptocurrency melalui eksploitasi. Kerentanan telah diberikan label pengenalan CVE CVE-2018-11776 .

Tingkah laku ini pertama kali dilihat oleh syarikat IT keselamatan dan perlindungan data, Volexity, dan sejak penemuannya, kadar eksploitasi meningkat dengan pesat, menarik perhatian terhadap keparahan kritikal kerentanan Apache Struts. Syarikat itu mengeluarkan pernyataan berikut mengenai masalah ini: 'Volexity telah memerhatikan sekurang-kurangnya satu pelaku ancaman yang cuba mengeksploitasi CVE-2018-11776 secara beramai-ramai untuk memasang pelombong cryptocurrency CNRig. Pengimbasan awal yang diperhatikan berasal dari alamat IP Rusia dan Perancis 95.161.225.94 dan 167.114.171.27. '

Dengan platform dan perkhidmatan aplikasi web berprofil tinggi seperti Apache Struts, reaksi segera terhadap kerentanan yang dijumpai serta penekanan masalah yang mencukupi dan berkesan adalah intinya. Ketika kerentanan awalnya ditemui minggu lalu, pengguna yang membawanya ke hadapan dengan bukti konsep di banyak platform yang berbeza mendesak pentadbir platform masing-masing dan juga vendor produk untuk mengambil tindakan segera untuk melindungi data dan perkhidmatan pengguna. Insiden pencurian data yang terkenal telah terjadi pada masa lalu yang dapat dieksploitasi kerana penambaikan dan pembaruan yang tidak tepat waktu.

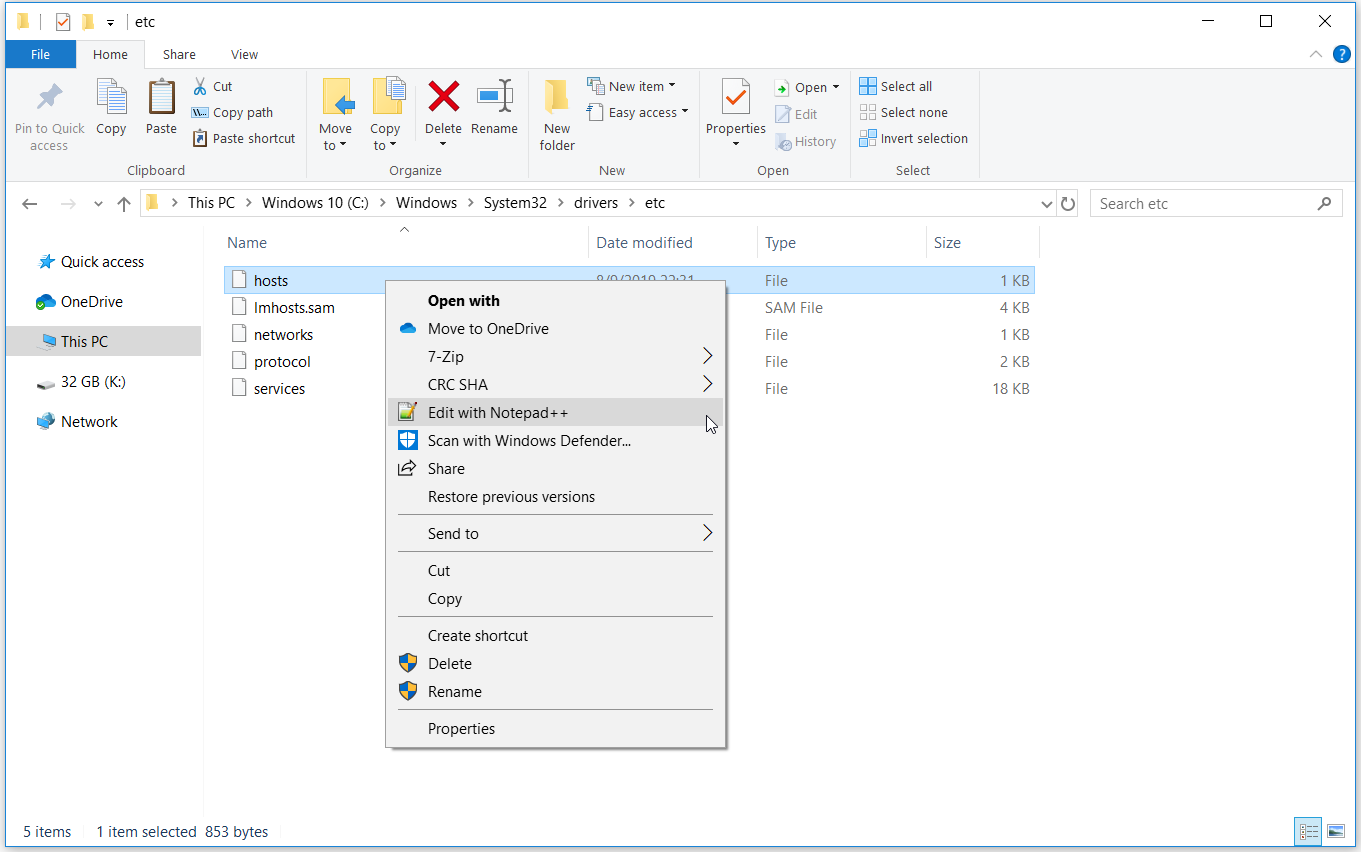

Yayasan Perisian Apache telah meminta pengguna untuk mengemas kini Struts mereka ke versi 2.3.35 untuk siri 2.3.x dan 2.5.17 untuk siri 2.5.x, masing-masing, untuk mengurangkan risiko yang ditimbulkan oleh kerentanan ini. Kedua-dua kemas kini boleh didapati di laman web syarikat. Perubahan dalaman utama yang dibuat untuk kedua-dua kemas kini termasuk mengurangkan kemungkinan pelaksanaan kod jauh yang memungkinkan untuk dieksploitasi kerana tidak ada ruang nama, tidak ada wildcard, dan tidak ada masalah URL nilai. Selain itu, kemas kini dikatakan membawa “peningkatan keselamatan proaktif secara keseluruhan” juga.

Teg Kripto