Pasukan SpecterOps, Steve Borosh

Satu catatan blog baru-baru ini dari laman pasukan SpecterOps diperluaskan bagaimana cracker dapat membuat fail .ACCDE yang berniat jahat dan menggunakannya sebagai vektor pancingan data pada orang yang memasang Pangkalan Data Akses Microsoft. Lebih penting lagi, ia menekankan bahawa jalan pintas Microsoft Access Macro (MAM) juga berpotensi digunakan sebagai vektor serangan.

Fail-fail ini dihubungkan terus ke makro Access, dan sudah ada sejak era Office 97 lagi. Pakar keselamatan Steve Borosh menunjukkan bahawa apa sahaja boleh dimasukkan ke dalam salah satu jalan pintas ini. Ini menjalankan gamut dari makro sederhana hingga muatan yang memuat. NET pemasangan dari fail JScript.

Dengan menambahkan fungsi panggilan ke makro di mana orang lain mungkin telah menambahkan subrutin, Borosh dapat memaksa pelaksanaan kod sewenang-wenangnya. Dia hanya menggunakan kotak drop down untuk memilih kod yang akan dijalankan dan memilih fungsi makro.

Pilihan Autoexec membolehkan makro berjalan sebaik sahaja dokumen dibuka, jadi tidak perlu meminta izin kepada pengguna. Borosh kemudian menggunakan pilihan 'Buat ACCDE' di Access untuk membuat versi pangkalan data yang dapat dieksekusi, yang bermaksud pengguna tidak akan dapat mengaudit kod tersebut walaupun mereka menginginkannya.

Walaupun jenis fail ini dapat dikirim sebagai lampiran e-mel, Borosh malah menganggapnya lebih berkesan untuk membuat jalan pintas MAM tunggal yang dihubungkan dari jauh ke pangkalan data autoexec ACCDE sehingga dapat menjalankannya melalui Internet.

Setelah menyeret makro ke desktop untuk membuat jalan pintas, dia ditinggalkan dengan fail yang tidak memiliki banyak daging di dalamnya. Namun, mengubah pemboleh ubah DatabasePath dalam jalan pintas memberinya kebebasan untuk menyambung ke pelayan jauh dan mengambil fail ACCDE. Sekali lagi, ini dapat dilakukan tanpa kebenaran pengguna. Pada mesin yang membuka port 445, ini bahkan dapat dilakukan dengan SMB dan bukan HTTP.

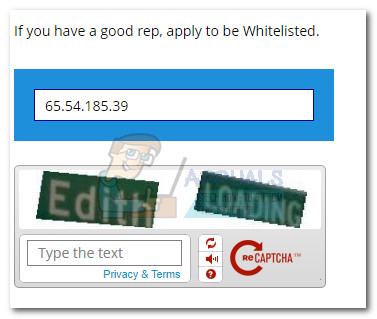

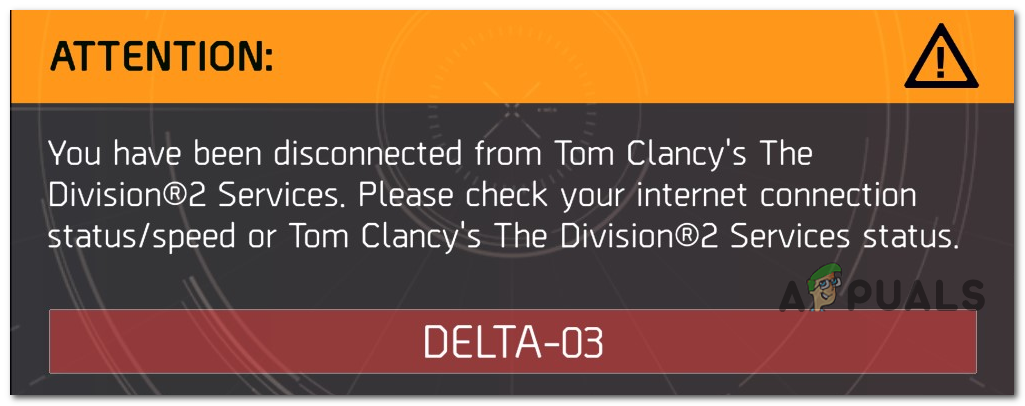

Outlook menyekat fail MAM secara lalai, jadi Borosh berpendapat bahawa cracker mungkin menghoskan pautan phishing dalam e-mel yang tidak berbahaya dan menggunakan kejuruteraan sosial untuk membuat pengguna mengambil fail dari jauh.

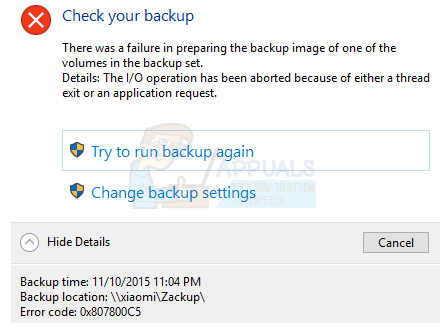

Windows tidak meminta mereka memberi amaran keselamatan setelah mereka membuka fail sehingga membenarkan kod tersebut dilaksanakan. Mungkin melalui beberapa peringatan rangkaian, tetapi banyak pengguna mungkin mengabaikannya.

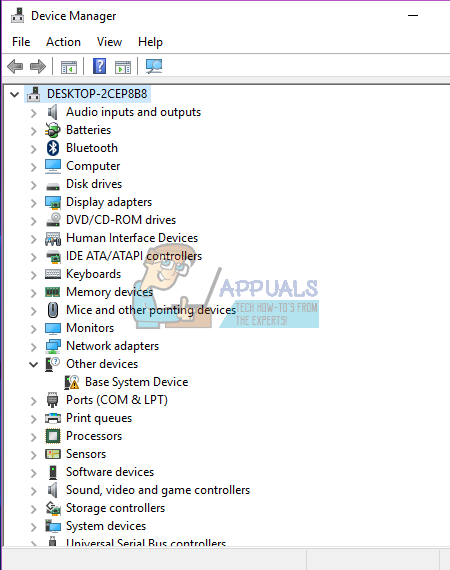

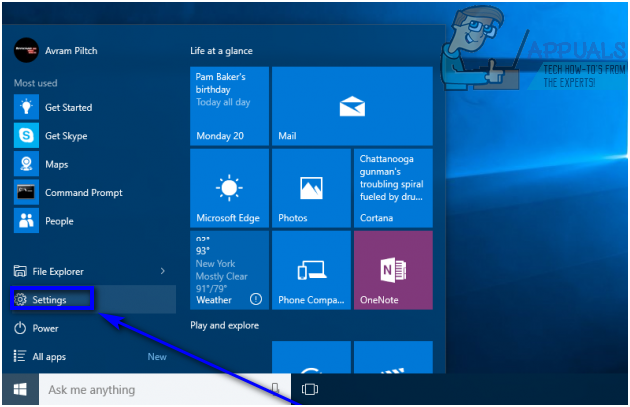

Walaupun keretakan ini nampak mudah dilakukan, pengurangannya juga mudah dilakukan. Borosh dapat menyekat pelaksanaan makro dari Internet hanya dengan menetapkan kunci pendaftaran berikut:

Komputer HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Pengguna dengan beberapa produk Office, bagaimanapun, harus memasukkan entri kunci pendaftaran yang terpisah untuk setiap yang kelihatannya.

Teg Keselamatan Windows