SSH adalah protokol rangkaian yang berfungsi di konsol. Pelanggan SSH yang paling biasa digunakan ialah PuTTy. Gambar di bawah menunjukkan sesi SSH yang mapan. Ia mudah digunakan, dan cepat. Sebilangan besar IT Professional menguruskan keseluruhan rangkaian hanya melalui SSH kerana keselamatan, dan akses cepat / mudah untuk melaksanakan tugas pentadbiran dan pengurusan di pelayan. Keseluruhan sesi di SSH dienkripsi - Protokol utama untuk SSH adalah SSH1 / SSH-1 dan SSH2 / SSH-2. SSH-2 adalah yang terakhir, lebih selamat daripada SSH-1. OS Linux mempunyai utiliti bawaan yang disebut Terminal untuk mengakses konsol dan mesin windows memerlukan Pelanggan SSH (misalnya PuTTy).

Mengakses Host Jauh Menggunakan SSH

Untuk mengakses hos / mesin jauh menggunakan SSH, anda perlu mempunyai yang berikut:

ke) PuTTy (Pelanggan SSH Percuma)

b) Nama Pengguna Pelayan SSH

c) Kata Laluan Pelayan SSH

d) Pelabuhan SSH yang biasanya 22 tetapi kerana 22 adalah lalai, ia harus diubah ke port lain untuk mengelakkan serangan ke port ini.

Dalam Mesin Linux, root nama pengguna adalah pentadbir secara lalai dan mengandungi semua hak pentadbiran.

Di Terminal, perintah berikut akan memulakan sambungan ke pelayan.

ssh root@192.168.1.1

di mana, root adalah nama pengguna, dan 192.168.1.1 adalah alamat hos

Beginilah rupa terminal:

Perintah anda akan diketik setelah simbol $ . Untuk mendapatkan bantuan dengan sebarang arahan di terminal / dempul, gunakan sintaks:

lelaki ssh

perintah lelaki

man, diikuti oleh sebarang arahan akan mengembalikan panduan arahan di skrin

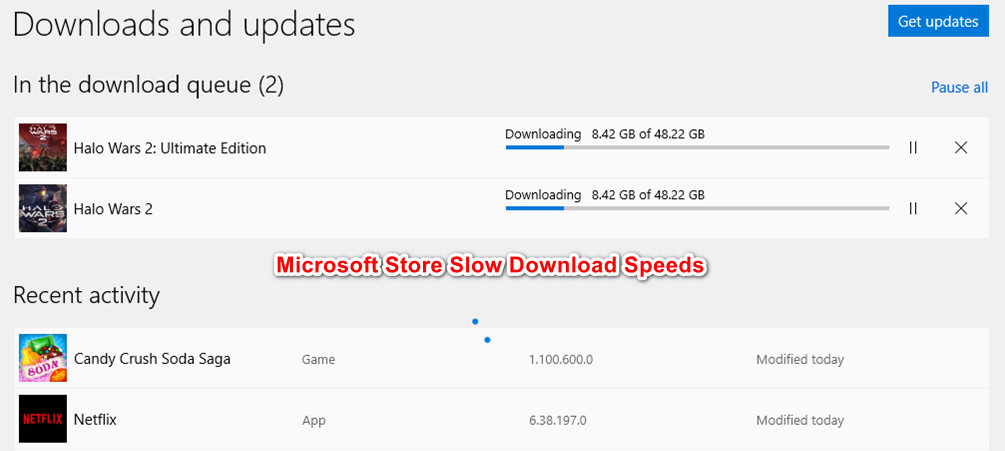

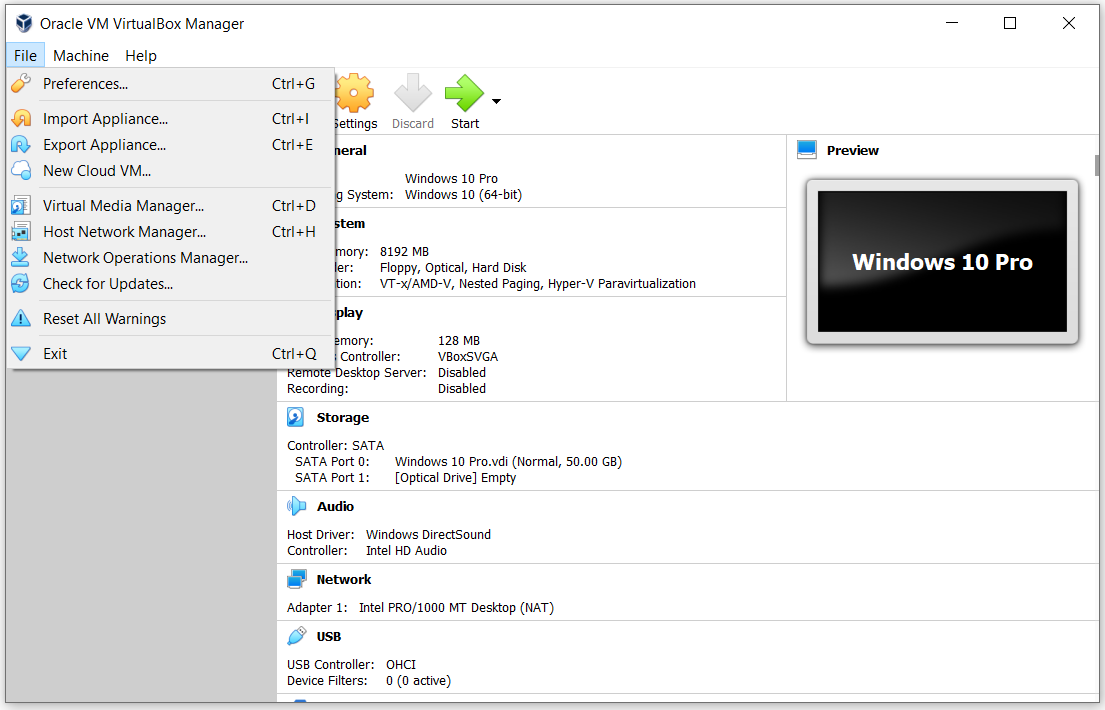

Jadi apa yang akan saya lakukan sekarang, ialah SSH menggunakan PuTTy ke dalam Debian OS saya yang berjalan di VMWare.

Tetapi sebelum saya melakukannya, saya perlu mengaktifkan SSH dengan masuk ke VM Debian saya - Sekiranya anda baru sahaja membeli pelayan dari syarikat hosting, maka anda boleh meminta mereka mengaktifkan SSH untuk anda.

Untuk mengaktifkan ssh, gunakan

sudo /etc/init.d/ssh mulakan semula

Oleh kerana saya menggunakan Ubuntu, dan ssh tidak dipasang, jadi

Untuk memasang ssh gunakan arahan ini

sudo apt-get install openssh-client

sudo apt-get install openssh-server

Dan inilah yang saya dapat, log masuk ke SSH melalui PuTTy:

Sekarang inilah yang diperlukan untuk menyiapkan SSH dan membuat sesi melalui PuTTy - Di bawah ini, saya akan membahas beberapa ciri lanjutan asas yang perlahan-lahan akan mula memberi anda gambaran keseluruhan keseluruhan senario.

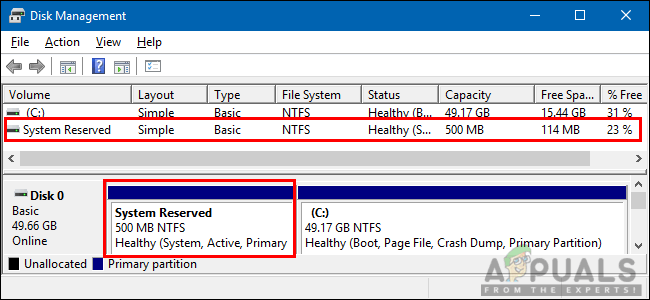

Fail konfigurasi ssh lalai terletak di: / etc / ssh / sshd_config

Untuk melihat penggunaan fail konfigurasi: kucing / etc / ssh / sshd_config

Untuk mengedit fail konfigurasi, gunakan: vi / etc / ssh / sshd_config atau nano / etc / ssh / sshd_config

Setelah mengedit fail apa pun, gunakan CTRL + X dan tekan kekunci Y untuk menyimpan dan keluar (penyunting nano)

Port SSH boleh diubah dari fail konfigurasi, port lalai adalah 22. Perintah asas, cat, vi dan nano akan berfungsi untuk barang-barang lain juga. Untuk mengetahui lebih lanjut mengenai perintah secara khusus, gunakan Carian Google.

Sekiranya anda membuat perubahan pada sebarang fail konfigurasi, maka restart diperlukan untuk perkhidmatan tersebut. Melangkah lebih jauh, mari kita anggap sekarang kita ingin mengubah port kita, jadi apa yang akan kita lakukan adalah mengedit file sshd_config, dan saya akan menggunakan

nano / etc / ssh / sshd_config

Anda mesti log masuk sebagai pentadbir, atau gunakan sudo nano / etc / ssh / sshd_config untuk menyunting fail. Setelah diedit, mulakan semula perkhidmatan ssh, sudo /etc/init.d/ssh mulakan semula

Sekiranya anda menukar port, pastikan untuk membiarkannya di IPTABLES anda, jika anda menggunakan firewall lalai.

iptables -I INPUT -p tcp –dport 5000 -j MENERIMA/etc/rc.d/init.d/iptables simpan

Pertanyaan iptables untuk mengesahkan jika port terbuka

iptables -nL | grep 5000

Terdapat beberapa arahan dalam fail konfigurasi, seperti yang dibincangkan sebelumnya, ada dua protokol untuk SSH (1 & 2). Sekiranya diatur ke 1, ubah menjadi 2.

Berikut adalah sedikit fail konfigurasi saya:

# Pakej fail konfigurasi yang dihasilkan

# Lihat halaman utama sshd_config (5) untuk keterangan

# Port, IP dan protokol apa yang kita dengar

Pelabuhan 5000 diganti nombor 22 dengan port

# Gunakan pilihan ini untuk menyekat antara muka / protokol yang akan diikat oleh sshd

#ListenAddress ::

#ListenAddress 0.0.0.0

Protokol 2 menggantikan protokol 1 dengan 2

jangan lupa memulakan semula perkhidmatan setelah membuat perubahan

Root adalah pentadbir, dan disarankan agar ia dilumpuhkan, jika tidak jika anda terbuka untuk sambungan jauh, anda mungkin menjadi subjek serangan brute force atau kerentanan ssh lain - pelayan Linux, adalah kotak yang paling disukai oleh penggodam, arahan itu Log MasukGraceTime , menetapkan had masa untuk pengguna log masuk dan mengesahkan, jika pengguna tidak, maka sambungan ditutup - membiarkannya menjadi lalai.

# Pengesahan:

Log MasukGraceTime 120

PermitRootLogin No.

Kaedah ketat ya

Ciri yang sangat hebat, adalah Pengesahan utama (Pengesahan Pubkey) - Fungsi ini membolehkan anda menyediakan pengesahan berasaskan kunci sahaja, seperti yang kita lihat dengan pelayan Amazon EC3. Anda hanya boleh mengakses pelayan menggunakan kunci peribadi anda, ia sangat selamat. Agar ini dapat berfungsi, anda perlu menghasilkan pasangan kunci dan menambahkan kunci peribadi itu ke mesin jauh anda, dan menambahkan kunci awam ke pelayan supaya dapat diakses menggunakan kunci itu.

Pengesahan Pubkey ya

KeysFile .ssh / Author_keys yang dibenarkan

Pengesahan RSA ya

Pengesahan Kata Laluan No.

Ini akan menolak sebarang kata laluan, dan hanya akan membenarkan pengguna mengakses dengan kunci.

Dalam rangkaian profesional, anda biasanya akan memberitahu pengguna anda apa yang mereka boleh lakukan dan apa yang tidak, dan maklumat lain yang diperlukan

Fail konfigurasi yang hendak diedit untuk sepanduk adalah: / etc / motd

Untuk membuka fail di editor, ketik: nano / etc / motd atau sudo / etc / motd

Edit fail, seperti yang anda lakukan di notepad.

Anda juga boleh meletakkan sepanduk dalam fail dan merujuknya di / etc / motd

cth: nano banner.txt akan membuat fail banner.txt dan segera membuka editor.

Edit sepanduk, dan ctrl + x / y untuk menyimpannya. Kemudian, rujuknya dalam fail motd menggunakan

Banner /home/users/appualscom/banner.txt ATAU apa sahaja, laluan failnya.

Sama seperti sepanduk, anda juga dapat menambahkan pesan sebelum permintaan log masuk, fail untuk diedit adalah / dll / terbitan

Terowong SSH

SSH Tunneling membolehkan anda menyalurkan lalu lintas dari mesin tempatan anda ke mesin jauh. Ia dibuat melalui protokol SSH dan dienkripsi. Lihat artikel di Terowong SSH

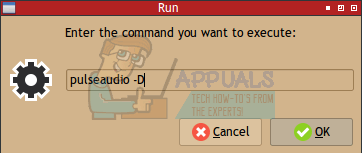

Sesi Grafik Melalui Terowong SSH

Aktifkan sesi grafik / gui dengan melepaskan baris berikutX11Meneruskan ya

Pada akhir pelanggan arahannya adalah:

ssh -X root@10.10.10.111

Anda boleh menjalankan program seperti firefox, dll dengan menggunakan arahan mudah:

firefox

Sekiranya anda mendapat ralat paparan, tetapkan alamat:

eksport DISPLAY = IPaddressofmachine: 0.0

Pembungkus TCP

Sekiranya anda ingin membenarkan hos terpilih dan menolak beberapa, maka ini adalah fail yang perlu anda edit

1. /etc/hosts.allow

2. /etc/hosts.deny

Untuk membenarkan beberapa host

sshd: 10.10.10.111

Untuk menyekat semua orang masuk ke pelayan anda, tambahkan baris berikut di /etc/hosts.deny

sshd: SEMUA

SCP - Salinan Selamat

SCP - salinan selamat adalah utiliti pemindahan fail. Anda perlu menggunakan perintah berikut untuk menyalin / memindahkan fail melalui ssh.

arahan di bawah akan menyalin myfile ke / home / user2 pada 10.10.10.111

scp / home / user / myfile root@10.10.10.111: / rumah / pengguna2

sintaks tujuan sumber scp

Untuk menyalin folder

scp –r / rumah / pengguna / myfolder roor@10.10.10.111: / rumah / pengguna2

Mencari Fail Pada Mesin Jauh

Sangat mudah untuk mencari fail pada mesin jauh dan melihat output pada sistem anda. Untuk mencari fail pada mesin jauh

ssh root@10.10.10.111 'cari / rumah / pengguna -nama '* .jpg''Perintah akan mencari di / home / direktori pengguna untuk semua fail * .jpg, anda boleh bermain dengannya. cari / -name akan mencari keseluruhan / root direktori.

Keselamatan Tambahan SSH

iptables membolehkan anda menetapkan had berdasarkan masa. Perintah di bawah akan menyekat pengguna selama 120 saat jika mereka gagal mengesahkan. Anda boleh menggunakan parameter / detik / jam / minit atau / hari dalam perintah untuk menentukan jangka masa ..

Had Berdasarkan Masaiptables -A INPUT -p tcp -m state -syn -state BARU -dport 22 -m had -limit 120 / second –limit-burst 1 -j ACCEPT

iptables -A INPUT -p tcp -m state -syn -state BARU -port 5000 -j DROP

5000 adalah port, ubah mengikut tetapan anda .

Membolehkan pengesahan dari IP tertentu

iptables -A INPUT -p tcp -m state -state BARU -sumber 10.10.10.111 –dport 22 -j MENERIMA

Perintah berguna lain

Pasang skrin melalui SSH

ssh -t root@10.10.10.111 skrin –r

Pemeriksaan Kelajuan Pemindahan SSH

ya | pv | ssh $root@10.10.10.111 'kucing> / dev / null'